[Tự học MCSA MCSE 2016]-Lab 16-Cấu hình VPN Server với Client to site trên Windows Server 2016

1. VPN là gì ? Các loại VPN

Khi cần triển khai 1 hệ thống đảm bảo được tính an toàn , ổn định , linh hoạt , đáp ứng nhu cầu của doanh nghiệp , tổ chức , phục vụ cho các nhu cầu kết nối từ xa , đảm bảo được an toàn thong tin , ta sẽ áp dụng VPN . Trong bài viết dưới đây, chúng ta sẽ cùng nhau tìm hiểu về từng hệ thống, thảo luận cụ thể về Virtual Private Network, kỹ thuật VPN tunneling, các chế độ VPN khác nhau, làm thế nào để cấu hình, thiết lập 1 mô hình VPN hoàn chỉnh.

Đầu tiên chúng ta cùng tìm hiểu qua khái niệm Private Network là gì ? Đây là 1 hệ thống mạng LAN riêng biệt sử dụng các địa chỉ IP cùng dải với nhau để chia sẻ dữ liệu.Private Network phù hợp các văn phòng , công ty có nhiều máy tính, thiết bị mạng đặt chung vào 1 nơi .Nếu triển khai Private ở những nơi mà có nhiều vị trí khác nhau , bộ phận quản trị mạng phải cấu hình định tuyến , thì các mạng LAN mới có thể thông đến nhau được.

Tiếp theo cái mà chúng ta cần quan tâm Virtual Private Netwwork ( VPN ) là 1 mạng dành riêng để kết nối các máy tính với nhau thông qua đường truyền Internet , là 1 dịch vụ mạng ảo được triển khai trên Cơ sở hạ tầng của hệ thống mạng công cộng ( Internet) . VPN được dùng để kết nối các văn phòng , chi nhánh , người dùng làm việc ở xa trụ sở chính.Máy tính thông qua mạng riêng ảo ( VPN ) sẽ nhìn thấy nhau như 1 mạng LAN.

Virtual Private Network sử dụng kỹ thuật Tunneling Protocols, Đây là kỹ thuật đóng gói một gói tin dữ liệu bên trong một gói tin khác để tạo ra một kênh truyền an toàn.

VPN cung cấp những lợi ích bao gồm :

- Chi phí thiết lập mạng VPN tương đối thấp , do sử dụng chung hạ tầng Internet.

- Tính linh hoạt : VPN xóa bỏ mọi rào cản về vị trí địa lý , sẵn sang kết nối các mạng với nhau thông qua Internet.

- Tính bảo mật : Các dữ liệu quan trọng sẽ được che giấu đối với những người được phép truy cập VPN . VPN sử dụng các giao thức , thuật toán mã hóa các phương pháp chứng thực để bảo mật dữ liệu trong quá trình truyền tin.

- Bảo mật về địa chỉ IP : Các thông tin được gửi đi trên VPN đã được mã hóa , do đó , địa chỉ IP bên trong mạng riêng được che giấu , và chỉ sử dụng các IP ở bên ngoài Internet.

2. Phân loại VPN

VPN là khái niệm chung cho việc thiết lập kênh truyền ảo, nhưng còn tùy thuộc vào mô hình mạng và nhu cầu sử dụng mà chọn loại thiết kế cho phù hợp. Công nghệ VPN có thể được phân thành 2 loại cơ bản: Site-to-Site VPN và Remote Access VPN ( Client to site ).

VPN hoạt động nhờ vào sự kết hợp với các giao thức đóng gói: PPTP, L2TP, SSTP,IPSec, GRE, MPLS, SSL, TLS.

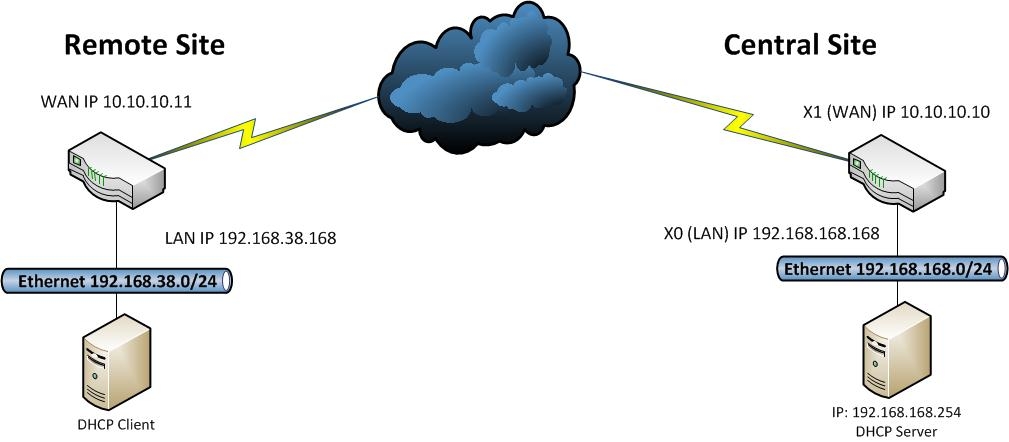

Site to site VPN là mô hình dùng để kết nối các hệ thống mạng ở các nơi khác nhau tạo thành một hệ thống mạng thống nhất. Ở loại kết nối này thì việc chứng thực ban đầu phụ thuộc vào thiết bị đầu cuối ở các Site, các thiết bị này hoạt động như Gateway và đây là nơi đặt nhiều chính sách bảo mật nhằm truyền dữ liệu một cách an toàn giữa các Site.

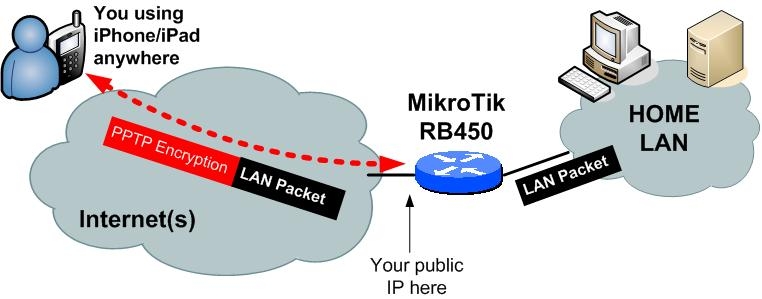

- Remote Access VPN ( Client to site ) cho phép truy cập bất cứ lúc nào bằng Remote, mobile, và các thiết bị truyền thông của nhân viên các chi nhánh kết nối đến tài nguyên mạng của tổ chức.

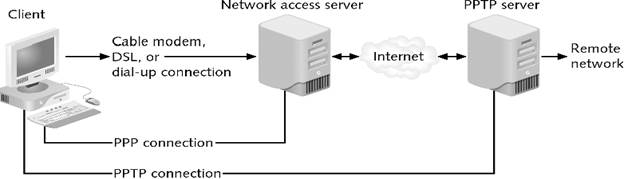

- Remote Access VPN mô tả việc các người dùng ở xa sử dụng các phần mềm VPN để truy cập vào mạng Intranet của công ty thông qua gateway hoặc VPN concentrator (bản chất là một server). Vì lý do này, giải pháp này thường được gọi là client/server. Trong giải pháp này, các người dùng thường thường sử dụng các công nghệ WAN truyền thống để tạo lại các tunnel về mạng HO của họ.

- Loại này thường áp dụng cho nhân viên làm việc lưu động hay làm việc ở nhà muốn kết nối vào mạng công ty một cách an toàn. Cũng có thể áp dụng cho văn phòng nhỏ ở xa kết nối vào Văn phòng trung tâm của công ty.

- Remote Access VPN còn được xem như là dạng User-to-LAN, cho phép người dùng ở xa dùng phần mềm VPN Client kết nối với VPN Server.

- Một hướng phát triển khá mới trong remote access VPN là dùng wireless VPN, trong đó một nhân viên có thể truy cập về mạng của họ thông qua kết nối không dây. Trong thiết kế này, các kết nối không dây cần phải kết nối về một trạm wireless (wireless terminal) và sau đó về mạng của công ty. Trong cả hai trường hợp, phần mềm client trên máy PC đều cho phép khởi tạo các kết nối bảo mật, còn được gọi là tunnel.

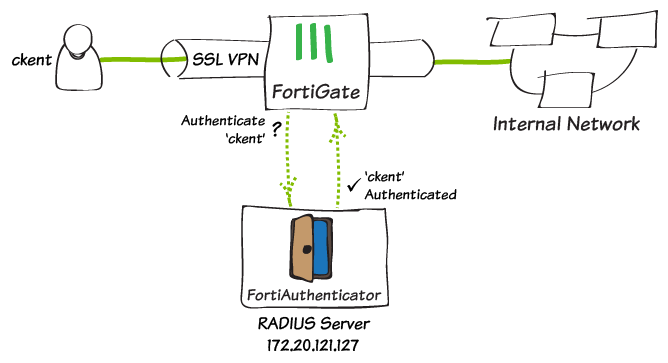

- Một phần quan trọng của thiết kế này là việc thiết kế quá trình xác thực ban đầu nhằm để đảm bảo là yêu cầu được xuất phát từ một nguồn tin cậy. Thường thì giai đoạn ban đầu này dựa trên cùng một chính sách về bảo mật của công ty. Chính sách này bao gồm: qui trình (procedure), kỹ thuật, server (such as Remote Authentication Dial-InUser Service [RADIUS], Terminal Access Controller Access Control System Plus [TACACS+]…). ( Nguồn : oktot.com )

Để bảo mật các dữ liệu trong hệ thống VPN , có 1 vài giao thức – Protocol phổ biến được áp dụng trong các mô hình VPn như sau :

- PPTP ( Point to point Tunneling Protocol ) là giao thức kết nối điểm – điểm , đây là phương pháp cấu hình đơn giản nhất của VPN , độ bảo mật kém nhất . Ưu điểm của giao thức này là dễ cấu hình , client kết nối nhanh đến server .PPTP là sự mở rộng của giao thức Internet chuẩn Point-to-Point (PPP) và sử dụng cùng kiểu xác thực như PPP (PAP, SPAP, CHAP, MS-CHAP, EAP). Là phương pháp VPN được hỗ trợ rộng rãi nhất giữa các máy trạm chạy Windows. PPTP thiết lập đường hầm (tunnel) nhưng không mã hóa. Ưu điểm khi sử dụng PPTP là nó không yêu cầu hạ tầng mã khóa công cộng (Public Key Infrastructure).

- L2TP ( Layer 2 Tunneling Protocol ) là giao thức kết hợp giữa PPTP của Microsoft và Cisco . L2TP giống như PPTP không cung cấp thêm các cơ chế mã hóa thông tin mà chỉ dựa vào Point to Point Protocol để mã hóa lớp dữ liệu ( thông qua Preshared Key ) . Kết hợp các tính năng của cả PPTP và L2F, L2TP cũng hỗ trợ đầy đủ IPSec. L2TP có thể được sử dụng làm giao thức Tunneling cho mạng VPN điểm-nối-điểm và VPN truy cập từ xa.Trên thực tế, L2TP có thể tạo ra một tunnel giữa máy khách và router, NAS và router, router và router. So với PPTP thì L2TP có nhiều đặc tính mạnh và an toàn hơn.

- IPSec VPN Là một hệ thống bao gồm các giao thức để bảo mật quá trình truyền tin. IPSec được IETF (Internet Engineeering Task Fore) phát triển. IPSec là một phần bắt buộc của IPv6, có thể được lựa chọn khi sử dụng IPv4. Trong khi các chuẩn đã được thiết kết cho các phiên bản IP giống nhau. Phổ biến hiện nay là áp dụng và triển khai trên nền tảng IPv4.Các giao thức IPSec được định nghĩa từ RFCs 1825 – 1829, và được phổ biến năm 1995. Năm 1998, được nâng cấp với các phiên bản RFC 2401 – 2412, nó không tương thích với chuẩn 1825 – 1929. Trong tháng 12 năm 2005, thế hệ thứ 3 của chuẩn IPSec, RFC 4301 – 4309. Cũng không khác nhiều so với chuẩn RFC 2401 – 2412 nhưng thế hệ mới được cung cấp chuẩn IKE second. Trong thế hệ mới này IP security cũng được viết tắt lại là IPSec.Các giao thức đó thực hiện việc xác thực và mã hóa cho mỗi IP packet trong quá trình truyền thông tin, điểu khiển truy nhập, bảo vệ chống phát lại và bảo mật.

IPSec làm việc tại tầng Network Layer – Layer 3 trong mô hình OSI. Tại Layer 3 này IPSec còn có thêm nhiệm vụ cho phép giảm nhẹ việc xây dựng các mạng riêng ảo (VPN) cho phép người sử dụng kết nối 1 cách an toàn trên mạng Internet tiêu chuẩn tới các mạng riêng của họ.

IPSec làm việc tại tầng Network Layer – Layer 3 trong mô hình OSI. Tại Layer 3 này IPSec còn có thêm nhiệm vụ cho phép giảm nhẹ việc xây dựng các mạng riêng ảo (VPN) cho phép người sử dụng kết nối 1 cách an toàn trên mạng Internet tiêu chuẩn tới các mạng riêng của họ.IPSec được sử dụng như một chức năng xác thực và được gọi là Authentication Hearder (AH).

Được dùng trong việc chứng thực/mã hóa, kết hợp chức năng(authentication và integrity) gọi là Encapsulating Security Payload (ESP).Đảm bảo tính nguyên vẹn của dữ liệu.Chống quá trình replay trong các phiên bảo mật.

Trong các phạm vi sử dụng của Ipsec thì việc xác thực và mã hóa được chú ý và quan tâm nhiều nhất khi ứng dụng trên các mạng riêng ảo (VPN). Để đảm bảo tính bảo mật cao cho người sử dụng.IPSec VPN có thể bảo vệ chống lại hầu hết các phương pháp tấn công thông dụng bao gồm Denial of Service (DoS), replay, và “man-in-the-middle”.

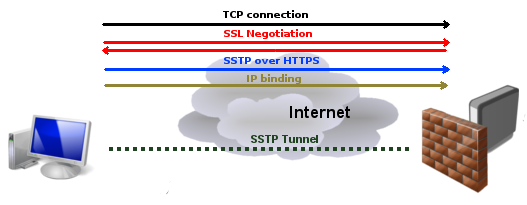

- SSTP ( Secure Socket Tunneling Protocol ) là một dạng của kết nối VPN bằng HTTPS sử dụng Port 443 , SSTP sử dụng các kết nối HTTP đã được mã hóa SSL để thiết lập một kết nối VPN đến VPN gateway. SSTP là một giao thức rất an toàn vì các thông tin quan trọng của người dùng không được gửi cho tới khi có một “đường hầm” SSL an toàn được thiết lập với VPN gateway. SSTP cũng được biết đến với tư cách là PPP trên SSL, chính vì thế nó cũng có nghĩa là bạn có thể sử dụng các cơ chếchứng thực PPP và EAP để bảo đảm cho các kết nối SSTP được an toàn hơn.

Trong nhiều năm giao thức IPSec là giao thức đã thống trị tất cả các loại kết nối VPN . Tuy nhiên những thách thức mà doanh nghiệp cần chú trọng là cố gắng tạo cho việc kết nối của người dùng trở nên dễ dàng buộc các người quản trị viên phải nhìn nhận SSL VPN như là 1 giải pháp thay thế . SSTP họat động trên HTTPs tức là chỉ HTTP sử dụng SSL cho sự bảo mật thông tin và dữ liệu.SSL cũng cung cấp cơ chế xác thưc các điểm cuối khi đuợc yêu cầu sử dụng PKI.SSTP sử dụng SSL để xác thực server với client và nó dựa vào PPP chạy trên để xác thực client với server.Nghĩa là Client xác thực server bằng certificate và Server xác thực Client thông qua giao thức hiện có được hỗ trợ bởi PPP.Khi Client kết nối với Remote Access Server bằng cách sử dụng SSTP làm giao tác tạo lập đường hầm,SSTP thiết lập session HTTPs với server từ xa tại port 443 ở một địa chỉ URL riêng biệt.Các xác lập proxy HTTP được cấu hình thông qua IE sẽ được sử dụng để thiết lập kết nối này.Với session HTTPs,client đòi hỏi server cung cấp certificate để xác thực.Khi thíết lập quan hệ SSL hòan tất,các session HTTP được thíet lập trên đó.Sau đó,SSTP được sử dụng để thương lượng các tham số giữa Client và Server.Khi lớp SSTP được thíêt lập,việc thương lượng SSTP được bắt đầu nhằm cung cấp cơ chế xác thực client với server và tạo đường hầm cho dữ liệu.

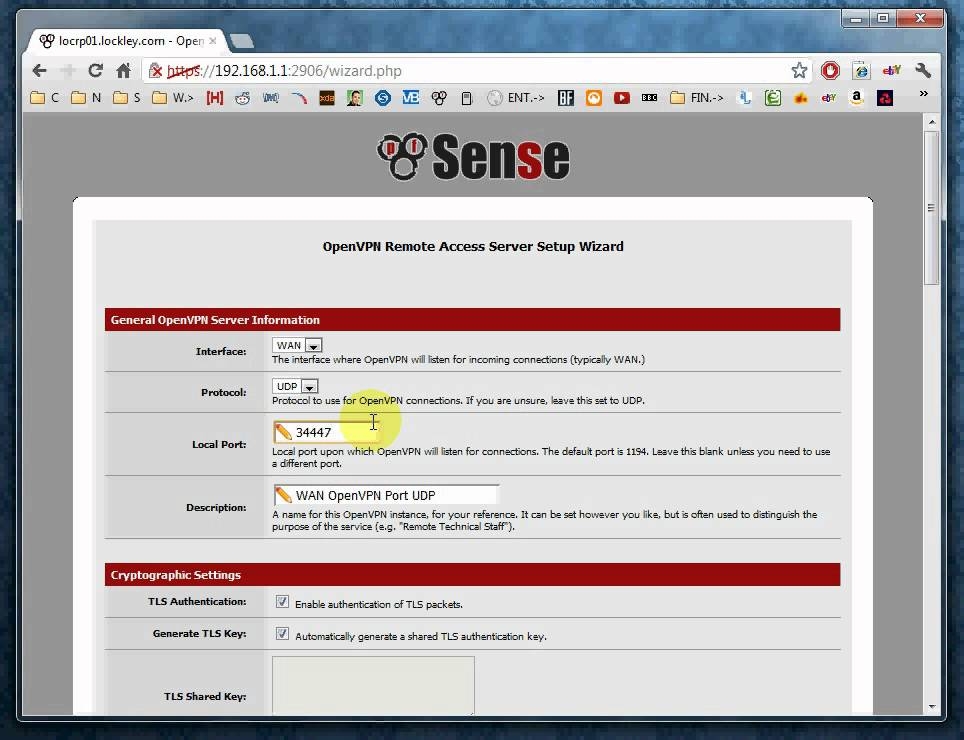

- OpenVPN là phần mềm mã nguồn mở tạo các kết nối và thực hiện bảo mật mạng ở tầng 2 và 3. Sử dụng SSL/TLS để tạo ra kênh truyền bảo mật (đã được sử dụng rộng rãi trên thế giới và các hãng đang bắt đầu hỗ trợ VPN qua giao thức này như Microsoft, Cisco..) . Sử dụng thư viện SSL API để thực hiện mã hóa, do đó ta có thể linh động thay đổi bằng những thuật toán khác.

3. Bài Lab hướng dẫn cấu hình VPN Client to Site (Remote Access VPNs) trên Windows Server 2016

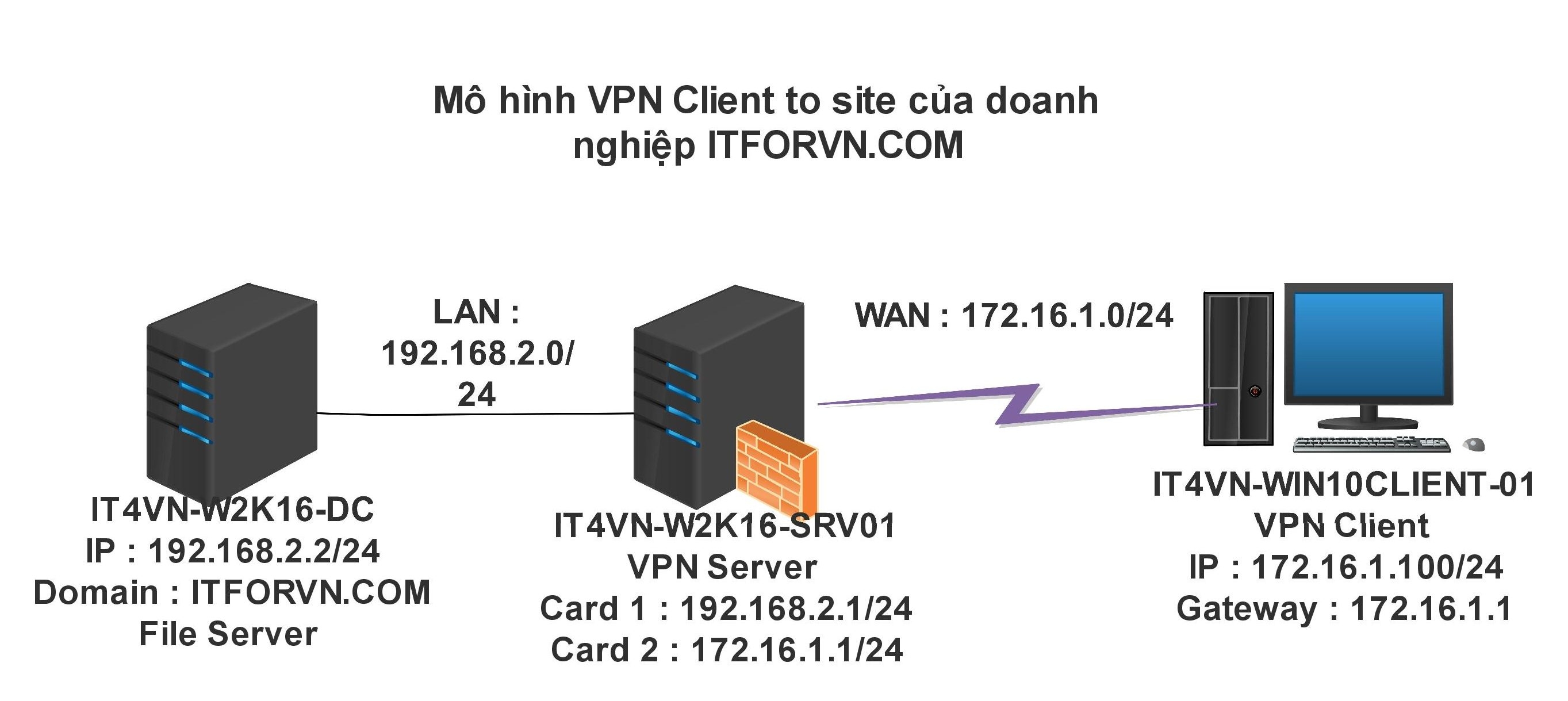

Ta có mô hình như sau :

Chuẩn bị : – 1 máy IT4VN-W2K16 -DC làm File server chứa tài liệu để client remote access vào lấy tài liệu khi đang công tác ở xa

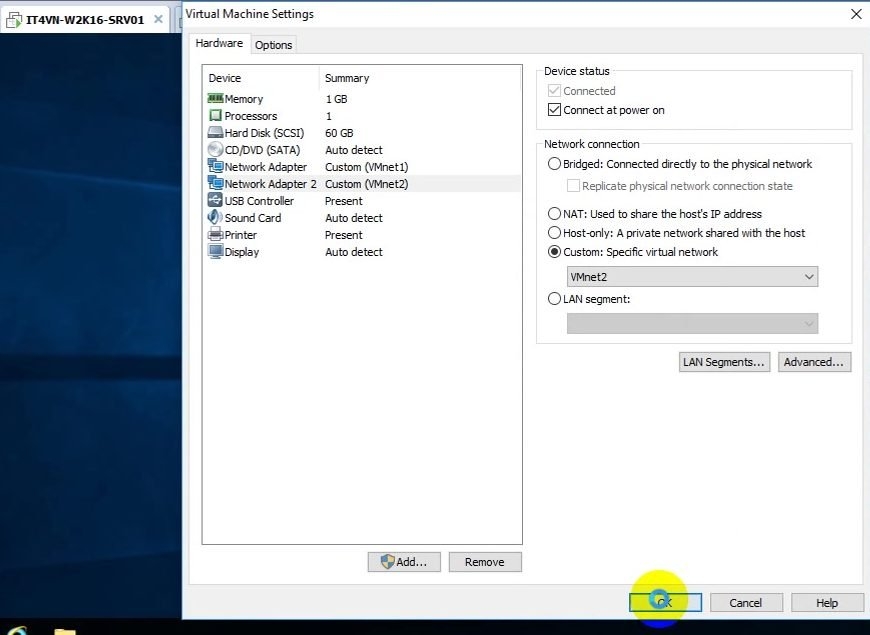

– 1 máy IT4VN-W2K16-SRV01 làm VPN Server , trên con server này có 2 card mạng , 1 nối với mạng LAN của doanh nghiệp , 1 card nối ra đường WAN cho client ở dải IP WAN có thể remote access vào và lấy tài liệu ( Giải sử các bước định tuyến đường WAN của doanh nghiệp ITFORVN.COM đã ok )

– 1 máy IT4VN-WIN10CLIENT-01 làm người dùng client ở ngoài Internet có thể VPN vào mạng doanh nghiệp để lấy tài liệu làm việc .

Yêu cầu :

- Phải xây dựng một máy VPN Server để tiếp nhận các yêu cầu kết nối mạng từ xa (còn gọi là Remote Access Server)

- Cấp cho người dùng VPN Client một tài khoản có quyền đăng nhập vào VPN Server (gọi là Dial-In User)

- Tại các VPN Clients tạo mới một kết nối mạng riêng ảo đến VPN Server (gọi là VPN Connection). Đăng nhập vào VPN Server bằng Dial-In User

- Chọn giao thức truyền dữ liệu: L2TP, PPTP hay GRE/Ipsec tương ứng tại VPN Server và VPN Clients

- Xác định phương thức mã hoá và chứng thực tương ứng tại VPN Server và VPN Clients

- Trường hợp hệ thống tại VPN Server có sử dụng Firewall thì phải mở cổng (TCP port) cho luồng dữ liệu dịch vụ VPN từ các Clients đi vào được hệ thống nội bộ.

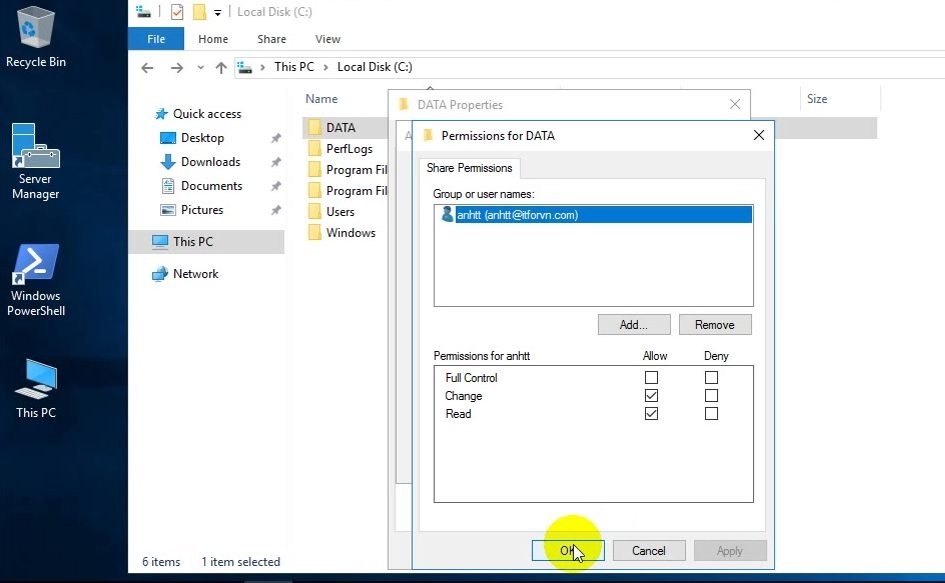

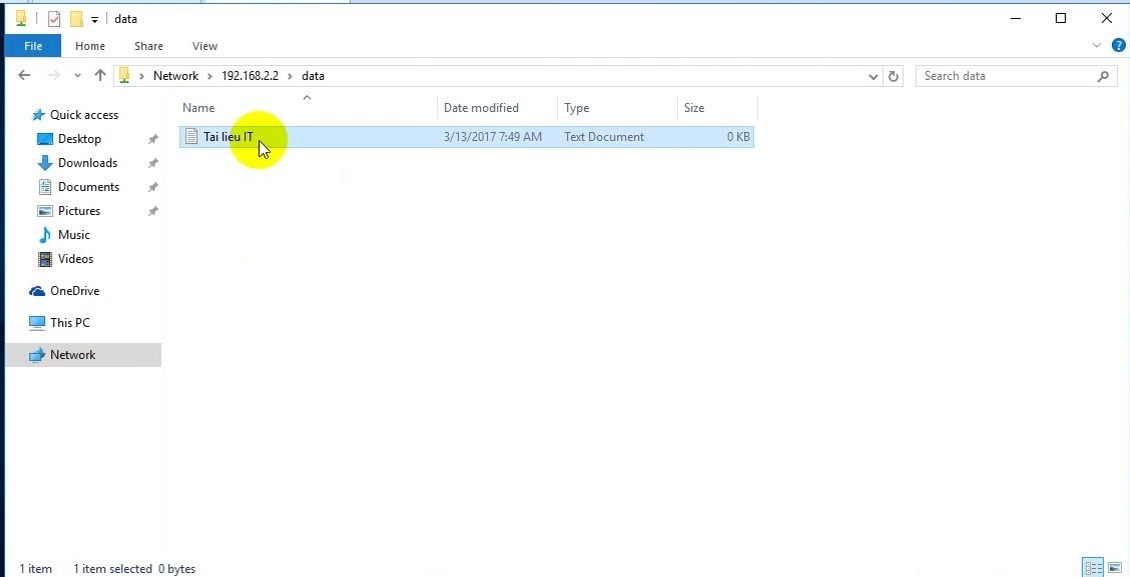

Mở máy IT4VN-W2K16-DC , tạo 1 Folder tên là DATA trong ổ C và chia sẻ thưa mục này cho user [email protected] được phép truy cập từ xa vào lấy tài liệu

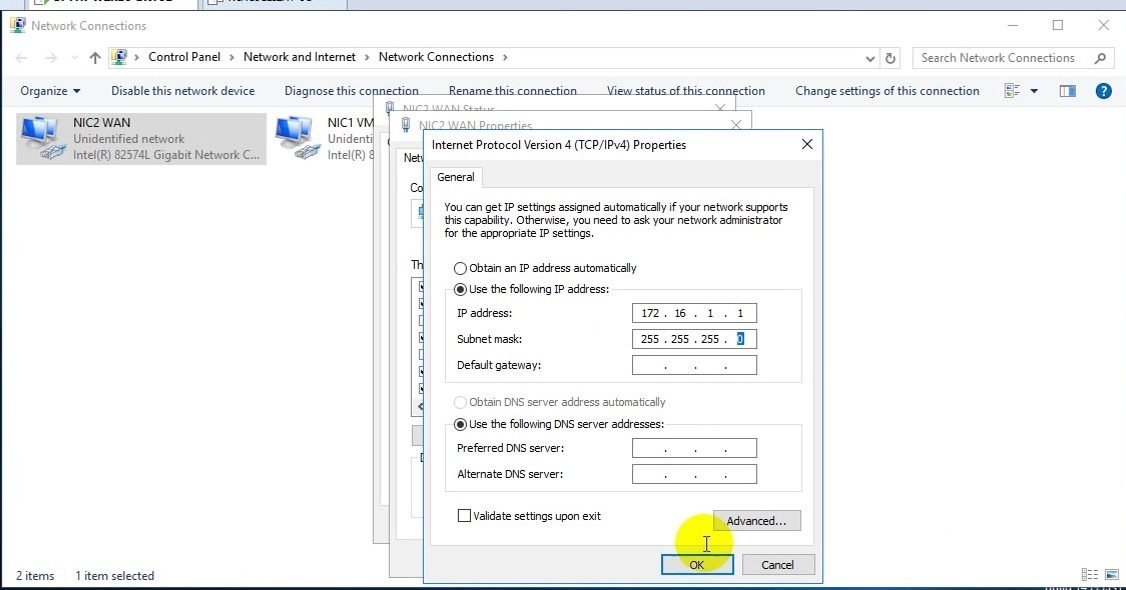

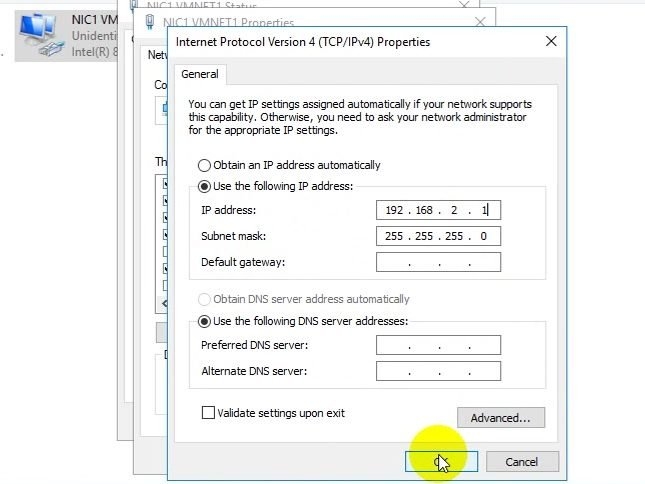

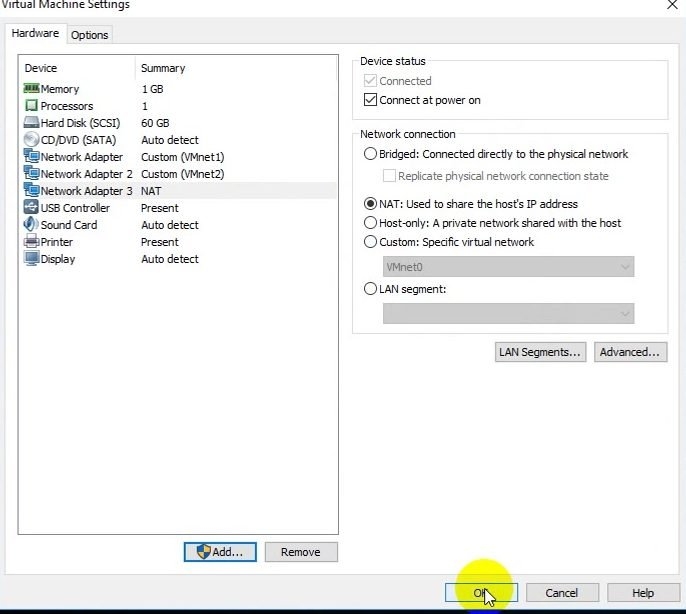

Chuyển sang máy IT4VN-W2K16-SRV01 và gắn thêm card mạng , ta sẽ có 2 card LAN : 192.168.2.0/24 và card WAN : 172.16.1.0/24

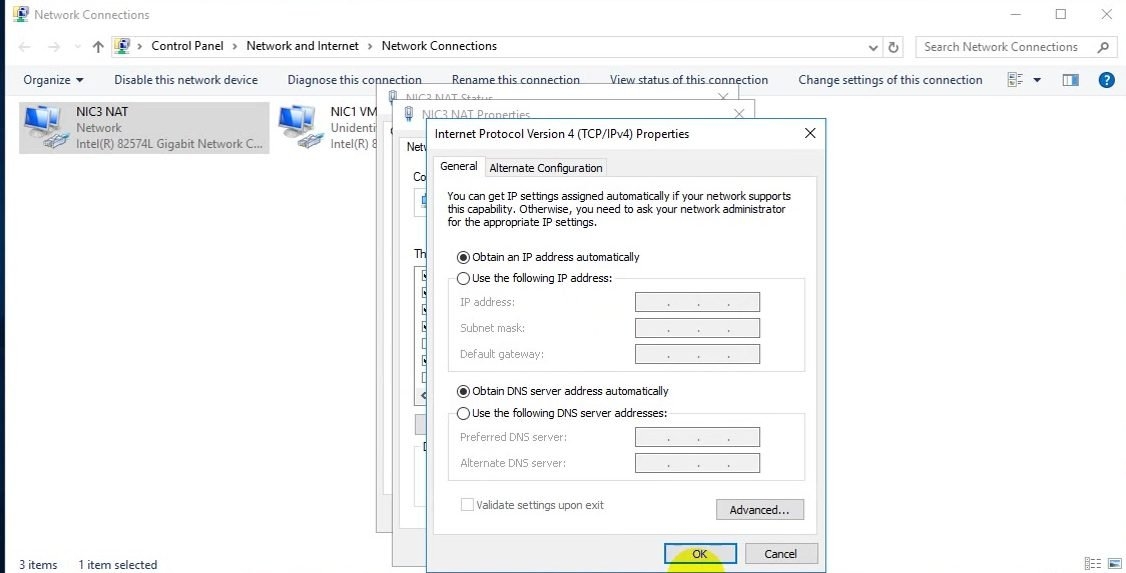

Tiến hành đặt địa chỉ IP cho card WAN . Ở phần IP đặt là IP Gateway của mạng mà card đó kết nối trực tiếp và Subnetmask . Các phần còn lại bỏ trống

Tương tự với card NIC 1 LAN ta cũng đặt IP giống như thế

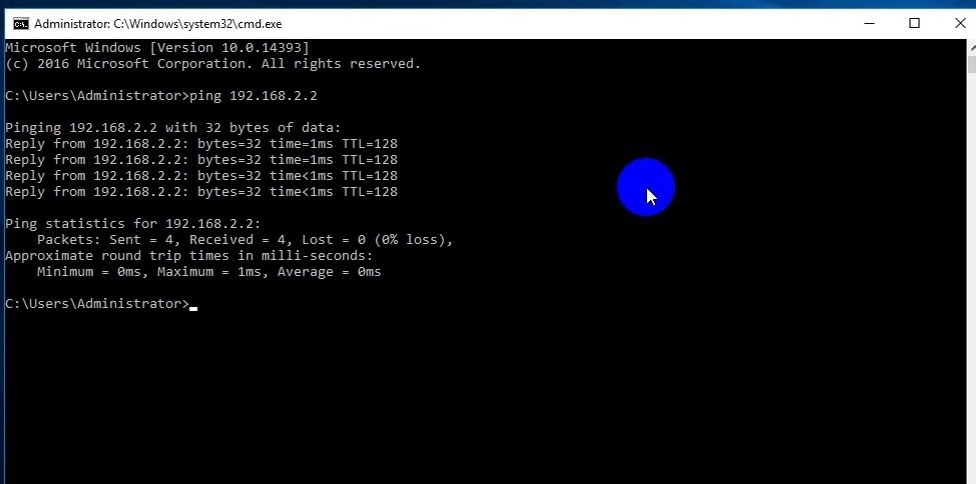

Kiểm tra bằng cách Ping thông giữa các máy kết nối trực tiếp với 2 card mạng này

Ở máy IT4VN-W2K16-SRV01, thực hiện:

Tạo 1 tài khoản dùng để thiết lập dịch vụ VPN.

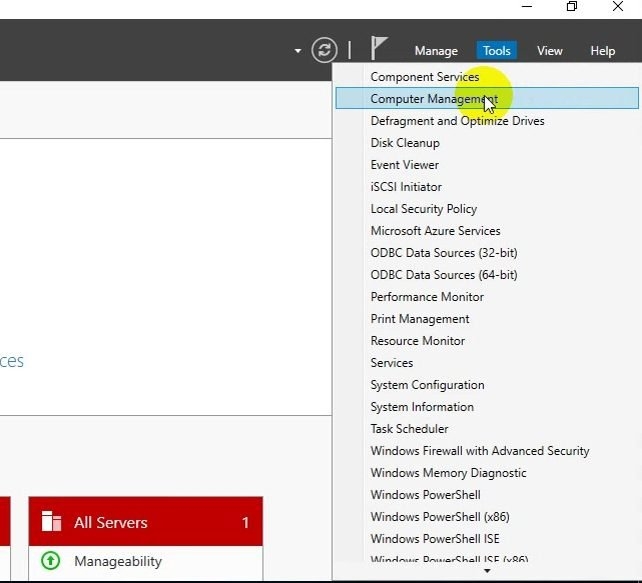

Vào Server Manager / Tools / Computer Management ,

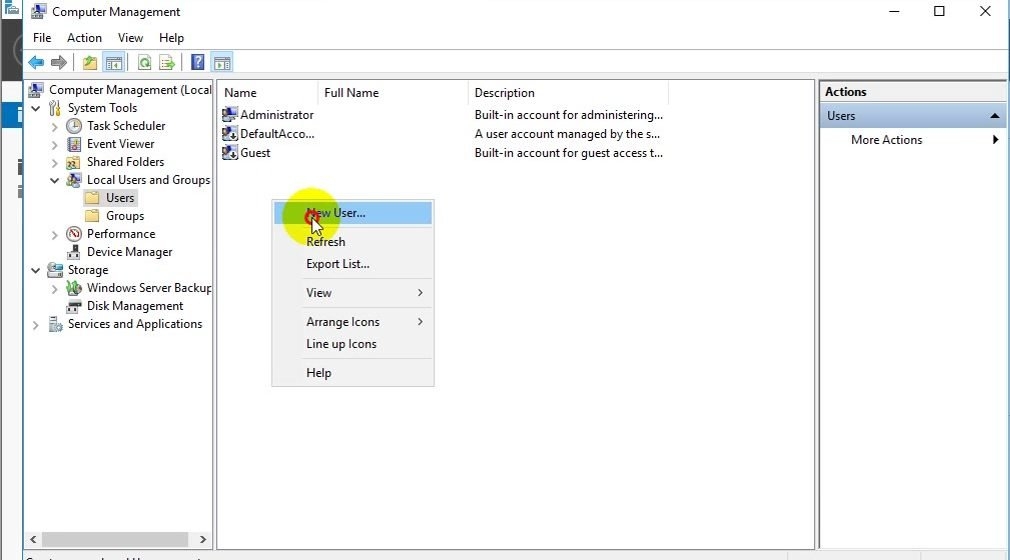

chọn vào Local Users and Groups /Users, click chuột phải

chọn New User…

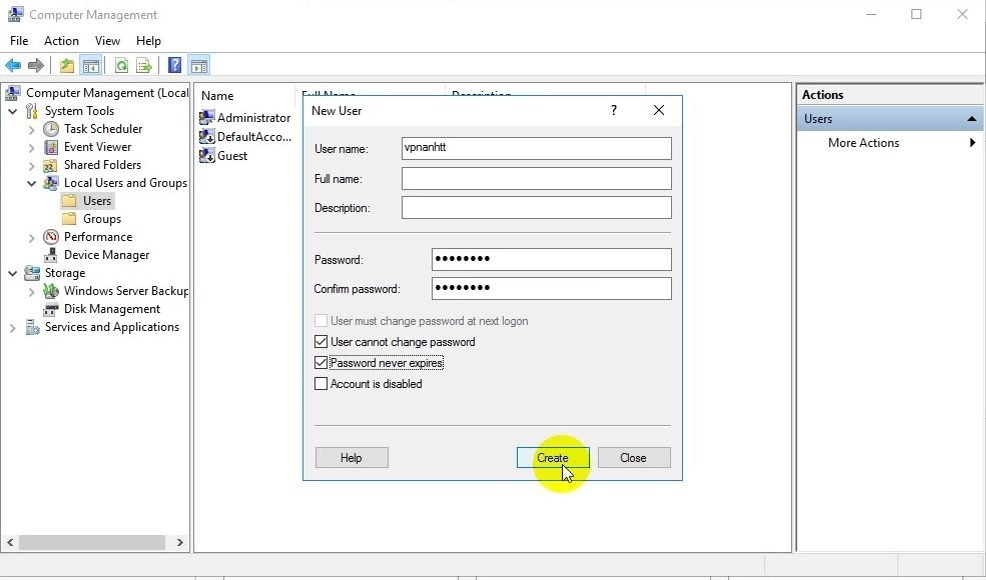

Tại cửa sổ New User , nhập vào tên user cần tạo. Mình đặt tên account này là vpnanhtt cho user anhtt trong miền . Các bạn click vào dòng Password không bao giờ hết hạn và OK

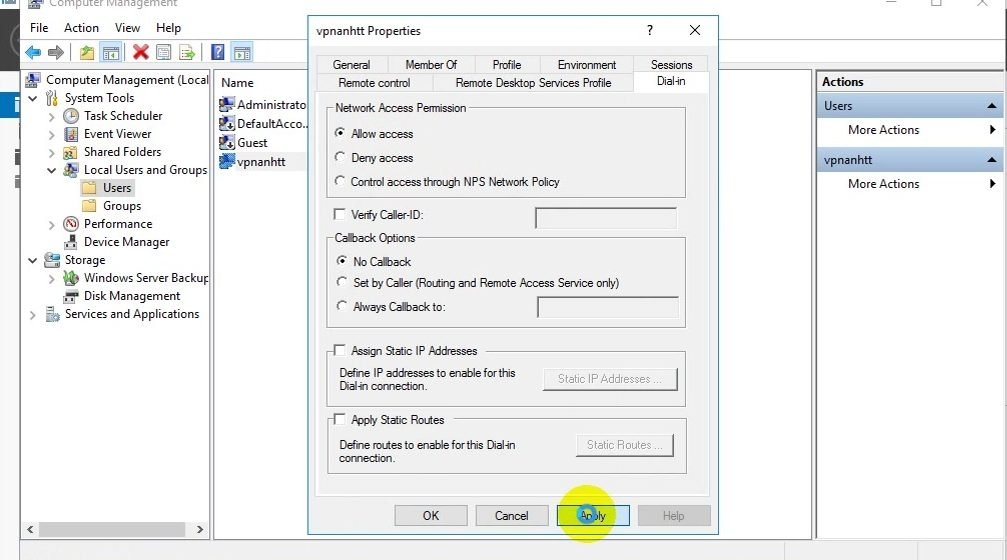

Cho phép User được quyền truy cập từ xa:

Click chuột phải tại user vừa tạo, chọn Properties. Chuyển sang tab Dial-in, tại Network Access Permission , chọn vào Allow access., Apply OK.

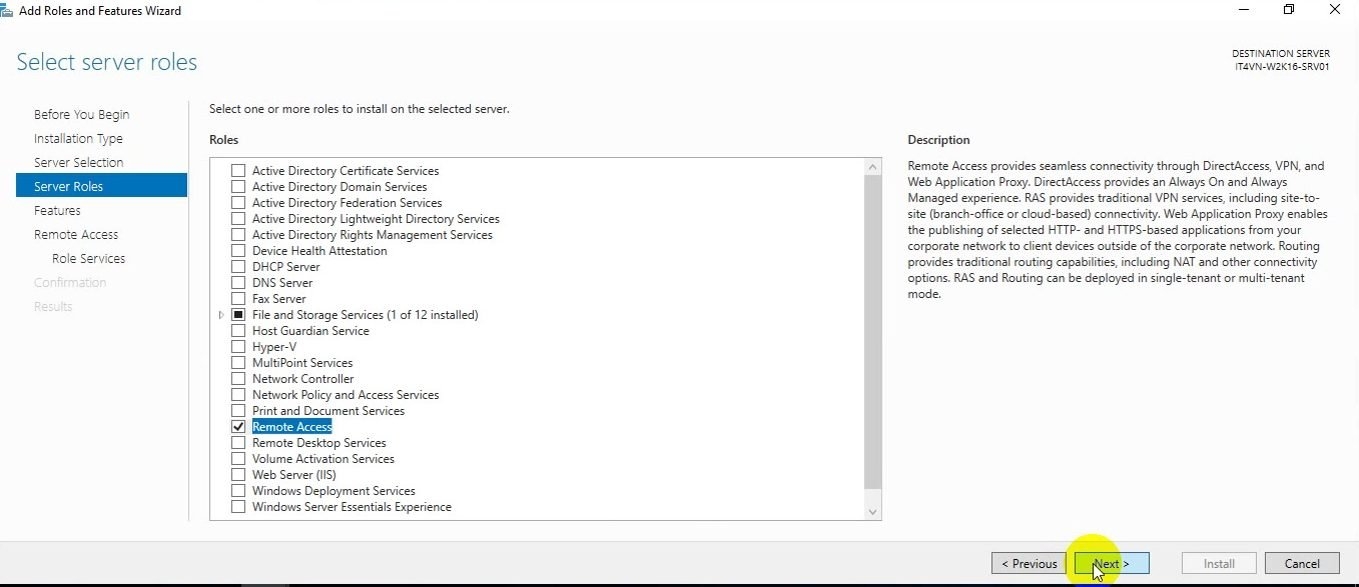

Thực hiện cài đặt dịch vụ Remote Access. Mở Server Manager / Add Roles and Features / tại cửa sổ Select

server roles , click chọn vào dịch vụ Remote access.

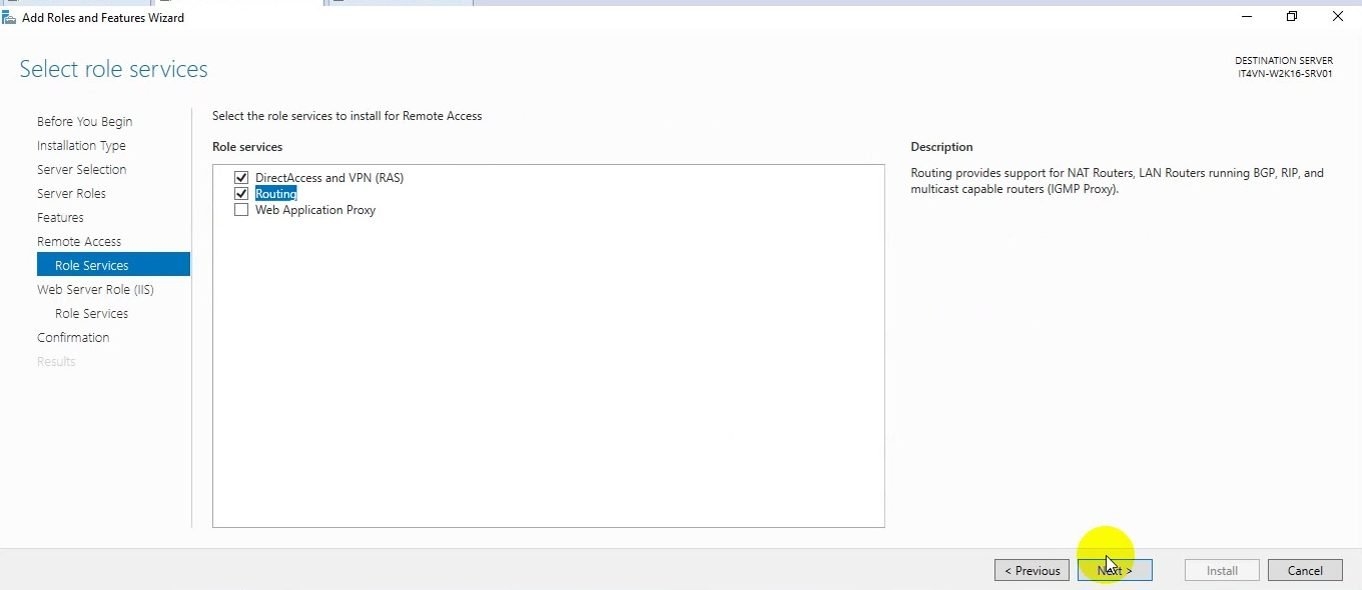

Tại cửa sổ Select role services , click chọn vào Routing và DirecAccess and VPN ( RAS)

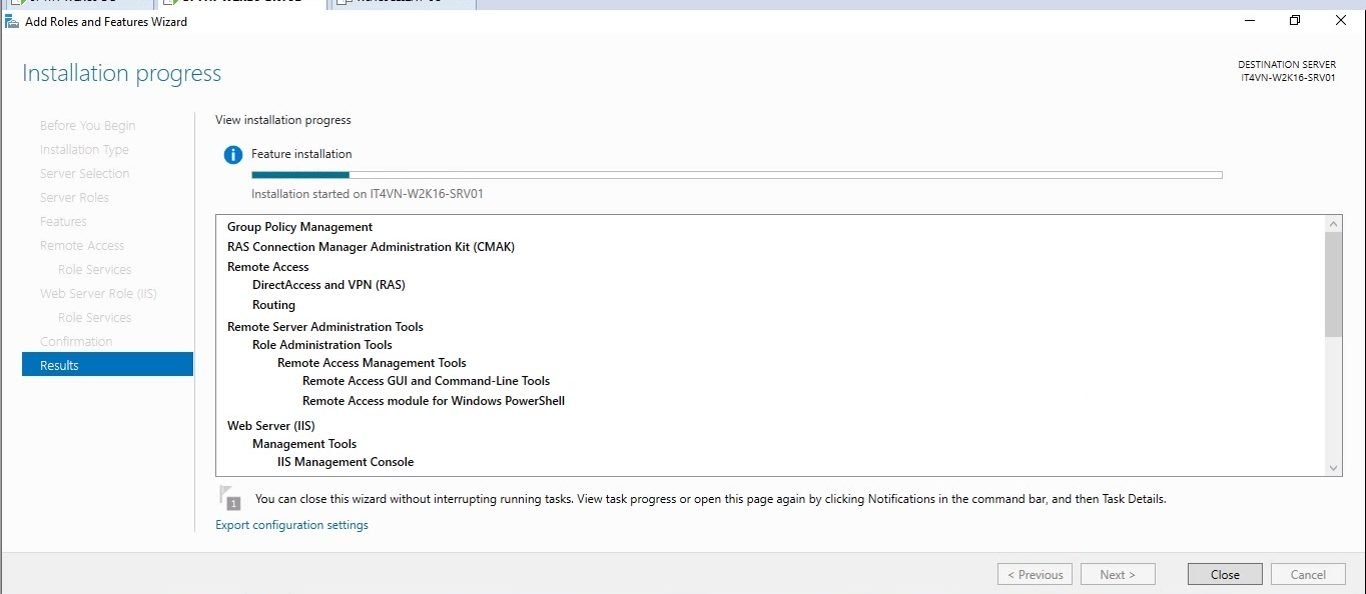

Click vào Next ..Install để máy chủ tiến hành cài đặt dịch vụ.

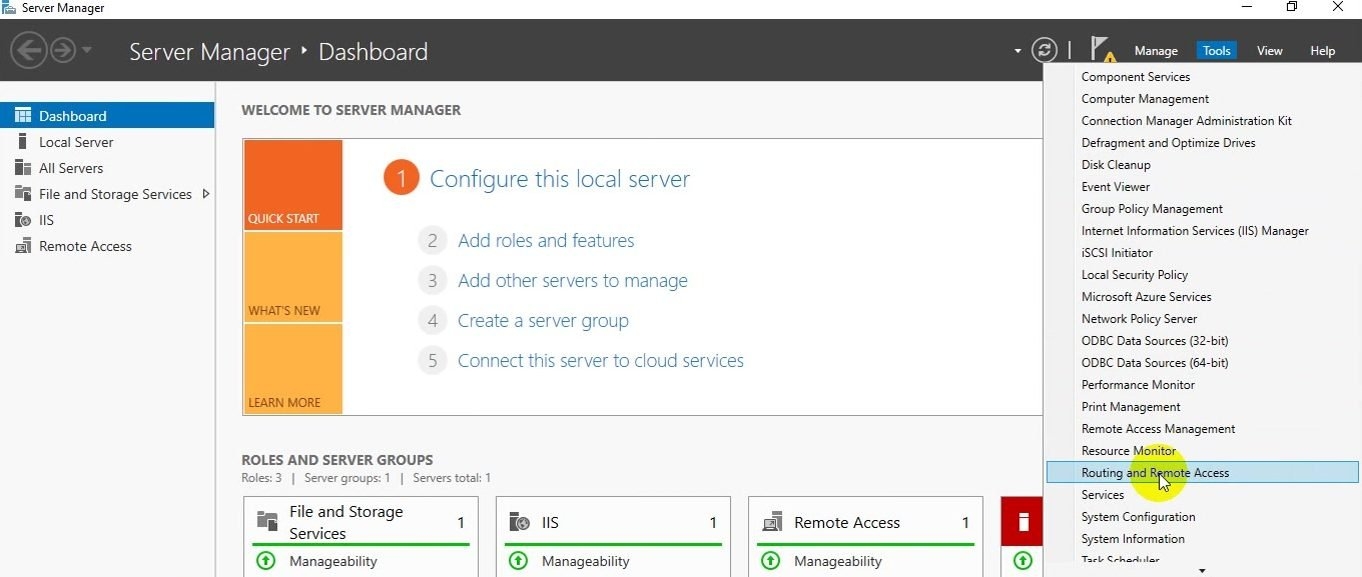

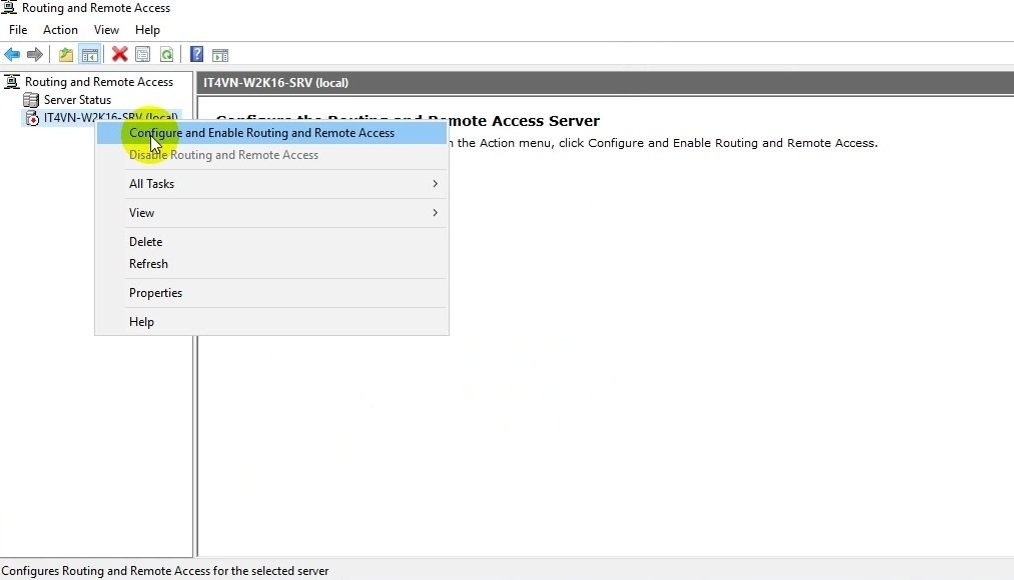

Thực hiện cấu hình dịch vụ VPN Server. Mở Tools / Routing and Remote Access

Tại cửa sổ Routing and Remote Access , click chuột phải tại IT4VN-W2K16-SRV01(local) , chọn vào Configure and Enable Routing and Remote Access.

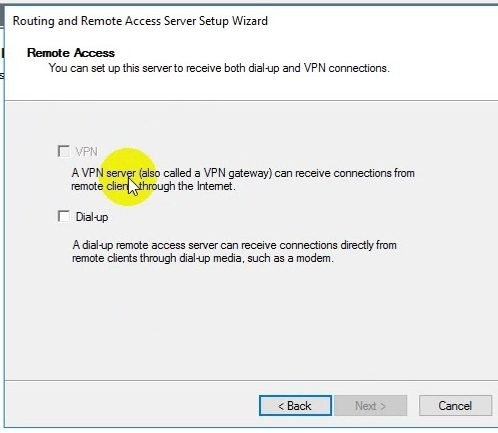

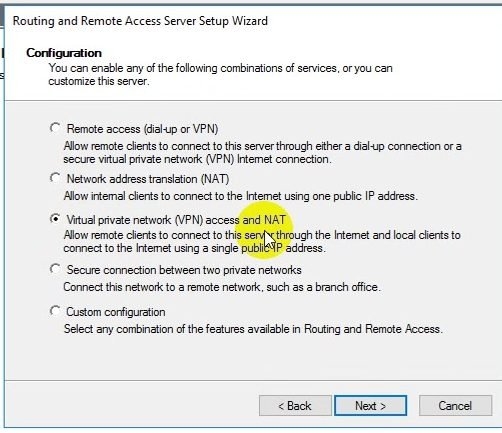

Ở mục Configuration các bạn có thể chọn mục Remote Access ( dial up or VPN ) hoặc mục Virtual Private Network ( VPN ) access and NAT , nhưng nếu chọn cái Remote Access ( Dial up or VPN ) mà không click chọn được VPN vì nó yêu cầu là client phải thông qua Internet để kết nối vào VPN Server .

Đối với Windows Server 2016 thì nó yêu cầu khi cấu hình VPN Server ta cần nó 1 card mạng đi ra được Internet , do đó ta sẽ add thêm 1 card NAT vào để người dùng bên ngoài Internet có thể VPN vào và lấy tài liệu được

Quay trở lại bảng console Routing and remote access chọn lại vào Configure and Enable Routing and Remote Access và bây giờ ta sẽ chọn mục Virtual Private Network ( VPN ) access and NAT vì vừa nãy ta đã add thêm 1 card mạng NAT rồi mà .

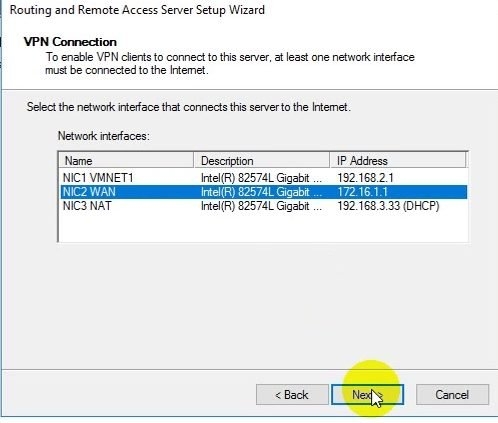

Ở mục VPN Connection ta sẽ chọn card 2 WAN để ra ngoài Internet cho người dùng ngoài Internet remote access vào VPN Server . Nhưng do lúc đầu mình đã để card WAN là card cho client remote access vào rồi nên mới phải add thêm card NAT . Các bạn có thể vào phần VM chọn Setting và để card WAN này sang thành NAT để ra được Internet thì như thế ta không cần add thêm card 3 NAT nữa . Ta chọn NIC 2 WAN để con server này cho phép tất cả người dùng ở dải 172.16.1.0/24 có thể kết nối VPN và ấn next

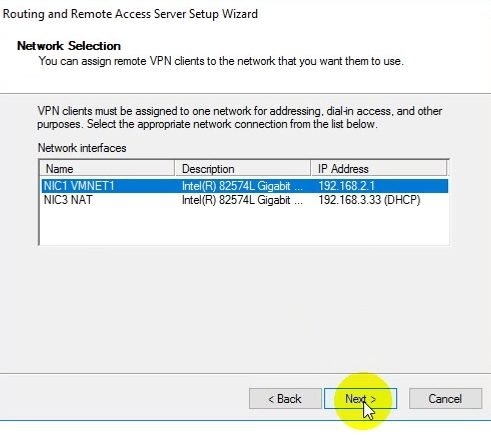

Ở mục Network selection ấn Next

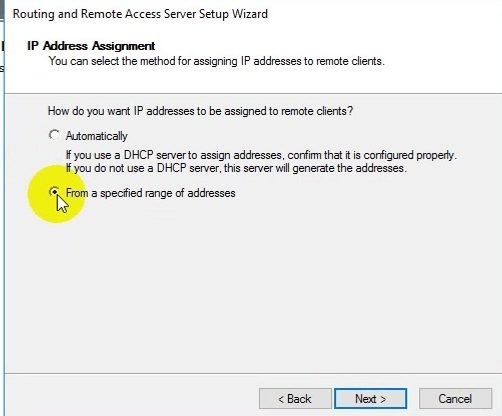

Tại cửa sổ IP Address Assignment , chọn vào From a specified range of address… Next.

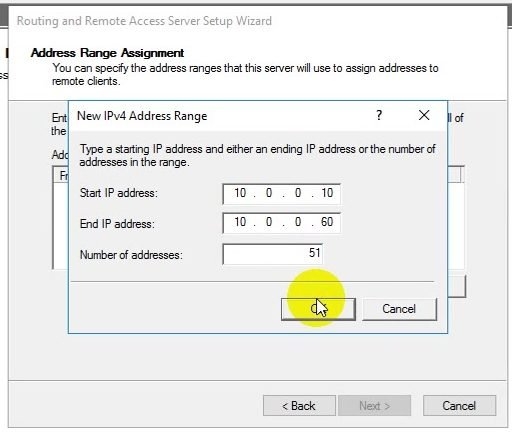

Tại cửa sổ Address Range Assignment, click vào New…, Tại cửa sổ New IPv4 Address Range, nhập vào dải địa chỉ IP 10.0.0.10 – 10.0.0.60 Next. Đây là dải IP Private mà client được phép VPN khi nằm trong dải IP này .

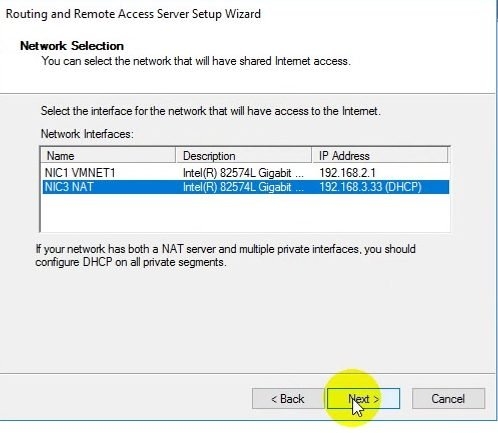

Ở mục Network Selection chọn NIC 3 NAT để máy kết nối ra Internet qua card NIC 3 … Ấn Next

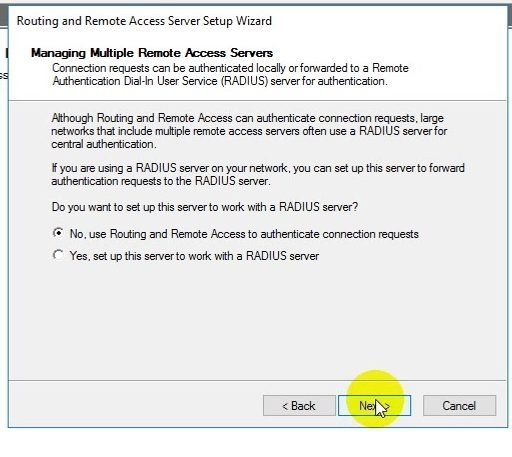

Tại cửa sổ Managing Multiple Remote Access Servers , click chọn vào No, use Routing and Remote Access to authenticate connection requests.

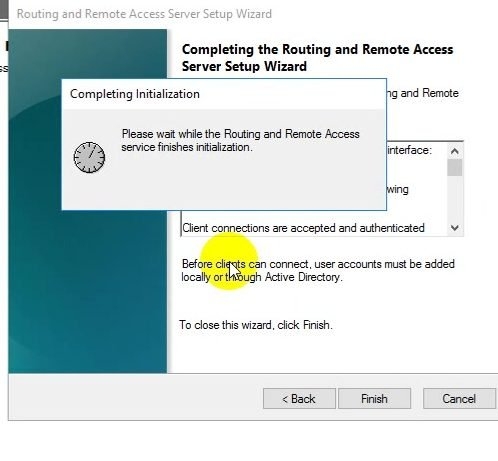

Click Finish / OK để kết thúc quá trình cấu hình dịch vụ VPN Server.

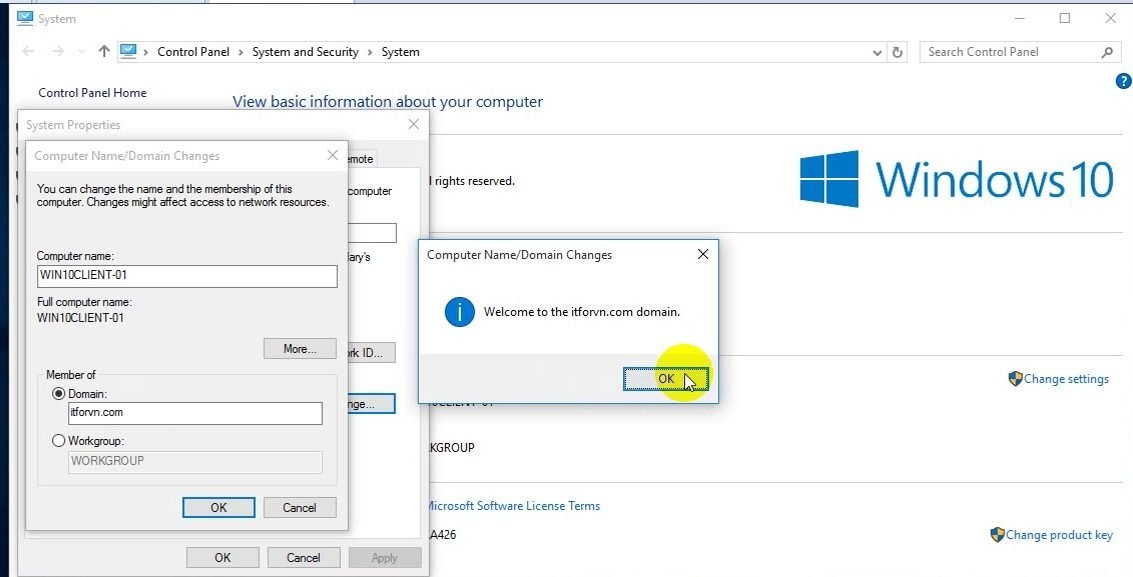

Chuyển sang máy IT4VN-WIN10CLIENT-01 và join domain , sau đó login bằng tài khoản [email protected] nếu máy nằm ở mạng LAN và sau đi công tác nằm ở dải WAN ngoài Internet còn nếu máy client đang ở chi nhánh nằm trong dải WAN thì ta cấu hình thẳng VPN luôn chưa cần join domain vội .

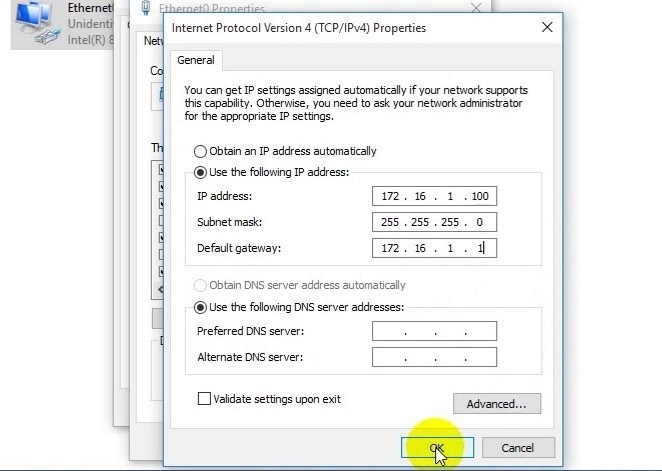

Ta chuyển card mạng VMNET 1 của máy WIN10 sang thành VMNET 2 giả sử như nhân viên đó đã đi công tác rồi .Cấu hình IP cho máy Client ở dải 172.16.1.0/24 như sau :

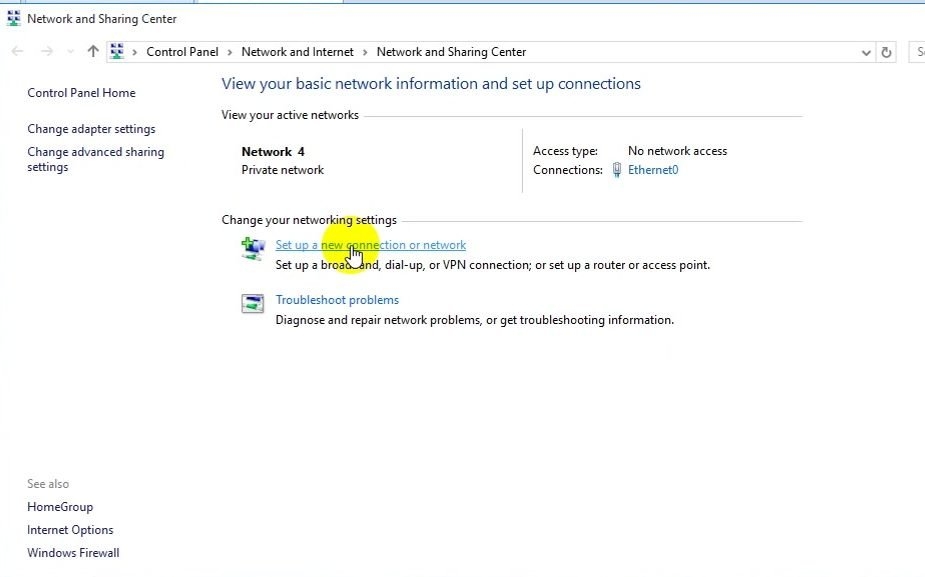

Tại cửa sổ Network and Sharing Center, click chọn vào Set up a new connection or network.

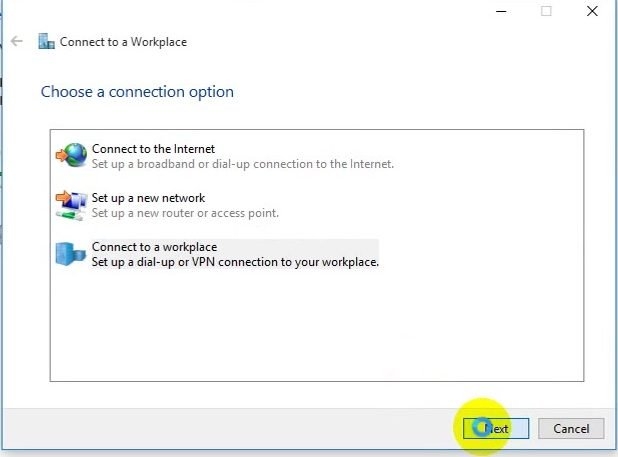

Tại cửa sổ Set Up a Connection or Network , click chọn vào Connect to a workplace… Next.

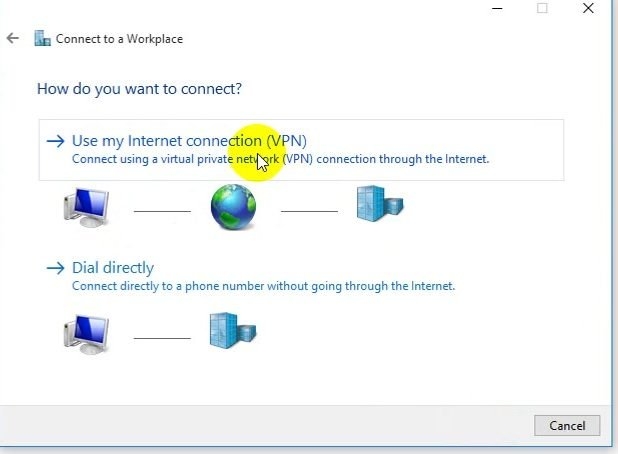

Tại cửa sổ Connect to a Workplace , click chọn vào Use my Internet connection (VPN).

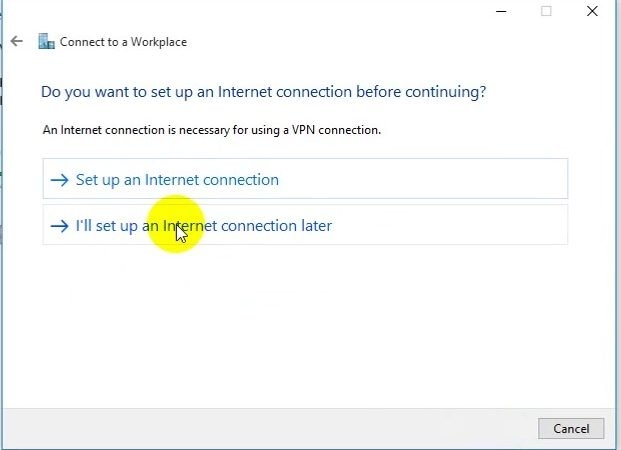

Tại cửa sổ tiếp theo , chọn vào I’ll set up an Internet connection later.

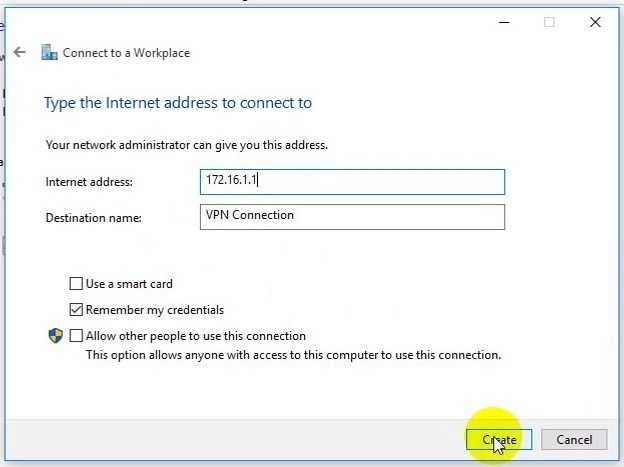

Tại cửa sổ tiếp theo, nhập vào địa chỉ Gateway của mạng bên ngoài Internet address : 123.1.1.1

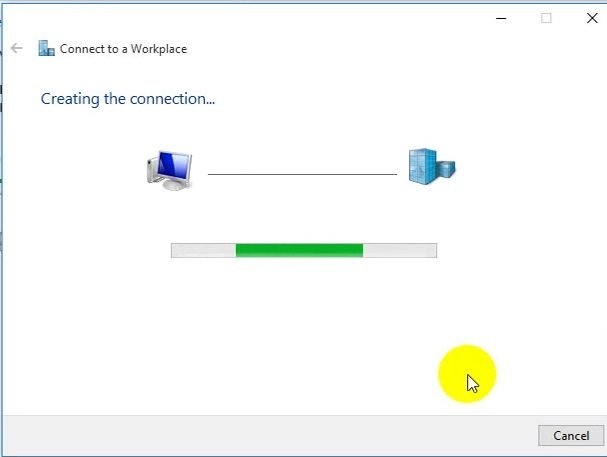

Click vào Create và chờ nó tạo kết nối VPN .

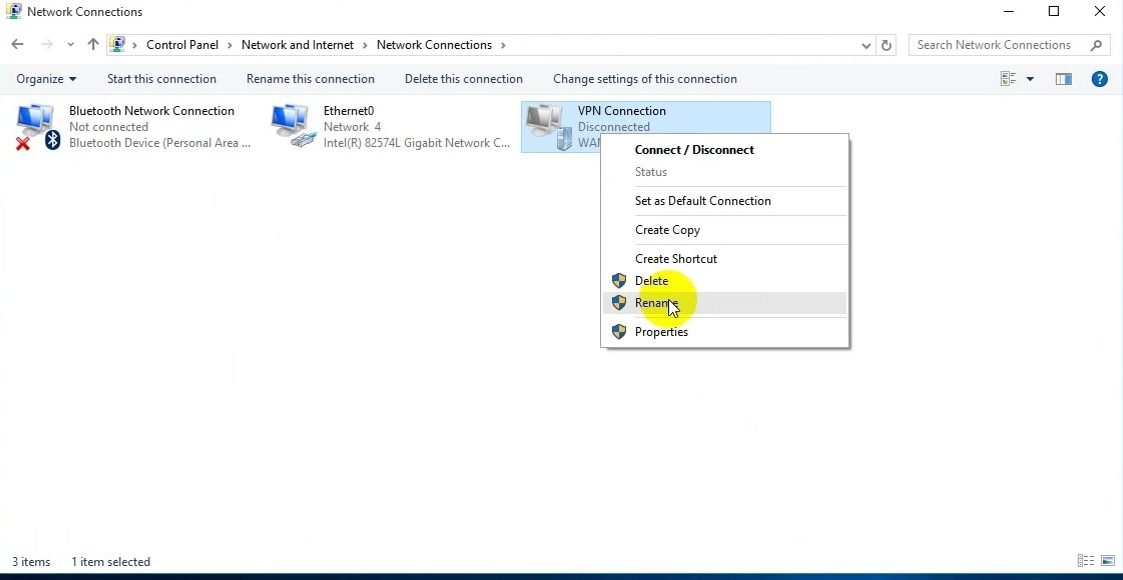

Click chuột phải tại Card mạng VPN Connection vừa tạo, chọn Properties.

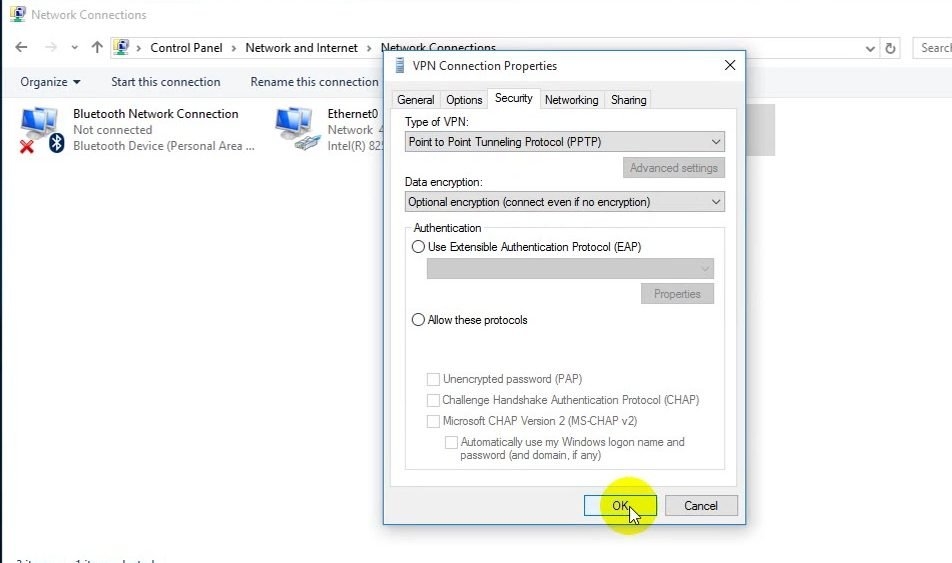

Tại cửa sổ VPN Connection Properties, chuyển sang tab Security, tại mục Type of VPN, chọn kiểu giao thức kết nối VPN là Point to Point Tunneling Protocol (PPTP)…OK.

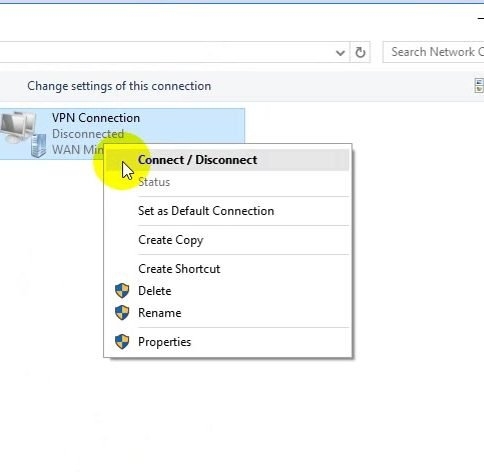

Click chuột phải tại Card mạng VPN Connection, chọn Connect / Disconnect.

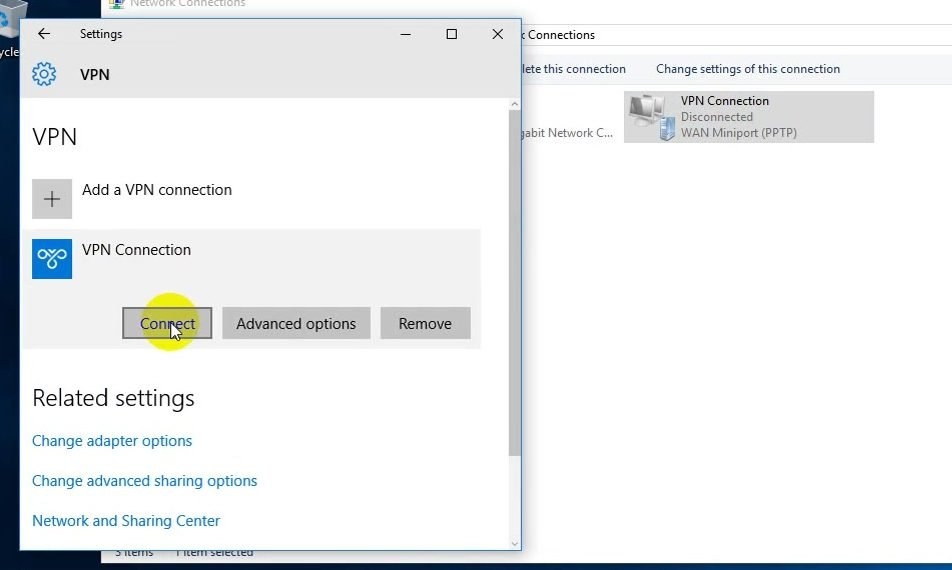

Click vào Connect tại card mạng VPN Connection.

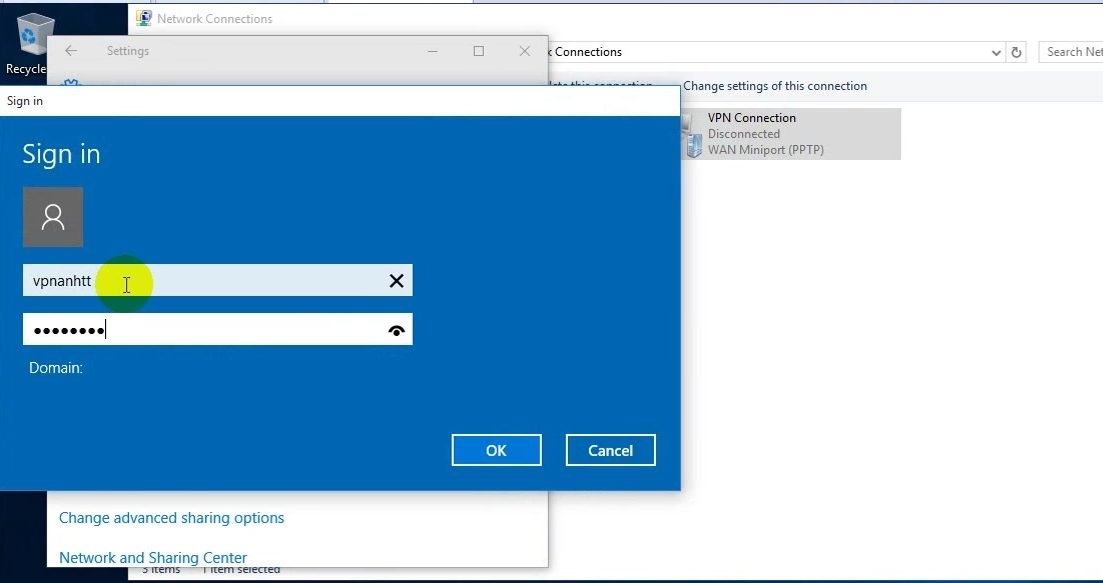

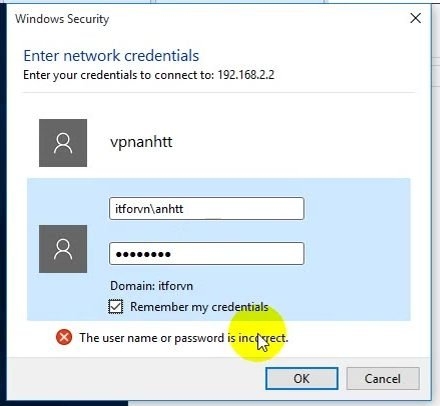

Nhập vào tài khoản vpnanhtt mà ta đã tạo và cấp quyền truy cập từ xa lúc nãy .

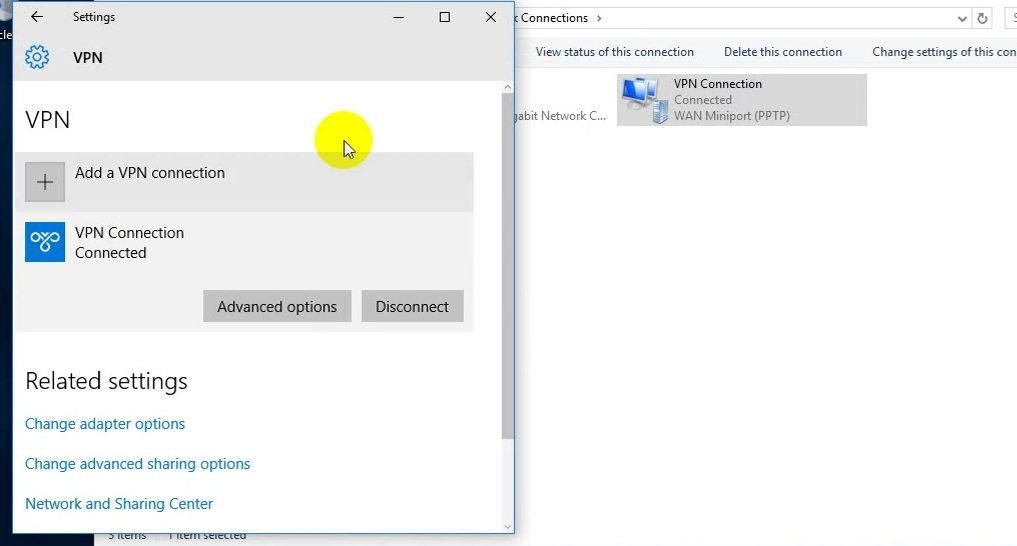

Kết nối VPN thành công.

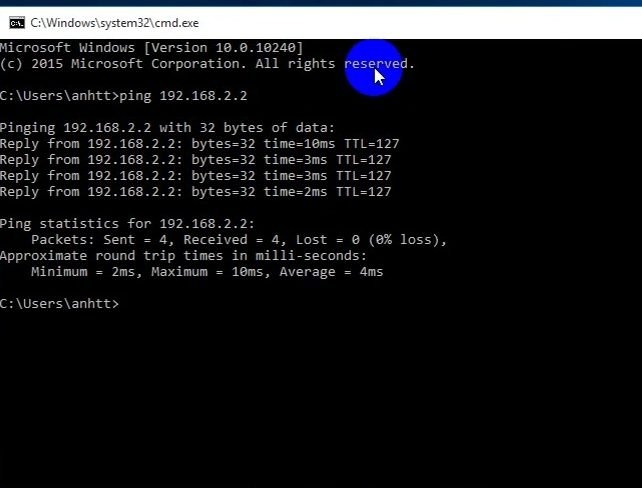

Ping thử về địa chỉ của con IT4VN-W2K16-DC đang làm File Server có địa chỉ 192.168.2.2 ta thấy đã Ping thành công

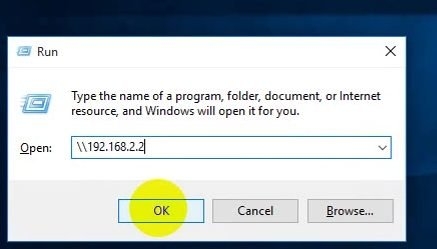

Mở CMD lên và gõ \\192.168.2.2 để truy cập vào File Server và lấy tài liệu

Log in vào miền bằng tài khoản anhtt nếu được hỏi để truy cập Folder DATA đã tạo trên con IT4VN-W2K16-DC

Như vậy ta đã cấu hình xong VPN Server Client to site sử dụng giao thức PPTP trên Windows Server 2016 thành công . Hẹn gặp lại các bạn trong các phần tiếp theo của VPN !

Video hướng dẫn chi tiết bài Lab :

Thanks and best regards,

Tác giả : Trần Tuấn Anh ( Diễn đàn ITFORVN.COM )

+ Skype: [email protected]

+ Telegram: @tuananhtran396

+ Facebook : https://www.facebook.com/welano96

+ Microsoft Team: [email protected]

Subcribe ITFORVN Youtube Channel at there

Hi there,

I’m a reader of your blog post and I found it very informative. I’m currently studying for the Microsoft Certified Systems Administrator (MCSA) and Microsoft Certified Server Administrator (MCSE) exams and I found

Hi there,

I’m a reader of your blog post and I found it very informative. I’m currently studying for the Microsoft Certified Systems Administrator (MCSA) and Microsoft Certified Server Administrator (MCSE) exams and I found