[Tự Học MCSA 2019] Bài 2.1: Lý thyết Active Directory Domain Service

Trong bài trước chúng ta đã điểm qua các điểm mới đồng thời triển khai Windows Server 2019. Bài ngày hôm nay chúng ta hãy cùng tìm hiểu về dịch vụ Active Directory – Trái tim của các HĐH Windows Server

Tổng quan về AD DS

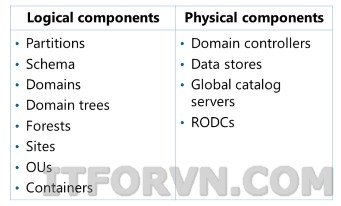

- AD DS gồm 2 thành phần là logical và physical.

| Logical component | Description |

| Partition | Partition cũng được gọi là naming context, nó là một phần của AD DS database. Mặc dù database chỉ là một file được đặt tên là Ndts.dit, còn partition thì chứa data.

Ví dụ: Schema partition chứa bản copy của Active Directory schema. Domain partition chứa các users, computers, groups, những objects đặc biệt trong domain. Bản copy của partition này có thể lưu trữ trên multiple domain controllers và update qua directory replication. |

| Schema | Schema định nghĩa các object và thuột tính trong AD DS. |

| Domain | Domain là Logical Administrative Container cho các Object như User, Computer. Domain ánh xạ tới các phân vùng cụ thể và có thể được tổ chức với các domain khác có mối quan hệ. |

| Domain Tree | Domain Tree là tập hợp của nhiều Domain có chung Root Domain và liên kết DNS namespace. |

| Forest | Forest là tập hợp của nhiều domain có chung root AD DS và Schema và được trust 2 chiều. |

| Site | Site là Container chứa các AD DS Objects, như là Computer và các dịch vụ được định nghĩa bởi các vị trí thực tế của chúng. |

| Subnet | Subnet là lớp mạng trong tổ chức mà bạn cấp cho computer trong site. Site có thể có nhiều subnet. |

| OU | OU chứa Users, Groups, và Computer được cung cấp bởi Framework nhằm ủy quyền quản trị và được quản trị bằng cách liên kết với GPOs. |

| Container | Container là Object cung cấp các Framework trong tổ chức nhằm mục đích sử dụng trong AD DS. Một vài containers mặc định được tạo hoặc bạn có thể tạo custom containers. Container không link với GPOs. |

| Physical component | Description |

| Domain Controller | Domain Controller chứa bản copy của database AD DS. Đối với hầu hết các hoạt động thì mỗi Domain Controller có thể xữ lý các thay đổi và sao chép các thay đổi tới tất cả những Domain Controller khác trong domain. |

| Data store | Là bản copy lưu trử data tồn tại trên mỗi domain controller. AD DS datavase sử dụng công nghệ Microsoft Jet và lưu trử trực tiếp thông tin trên Ntds.dit và các log file. Files được lưu trử tại đường dẫn C:\Windows\NTDS. |

| Global catalog server | là một bản sao một phần, chỉ có thể đọc, được phép tìm kiếm của tất cả object (Object) trong một Forest |

| Read-only domain controller (RODC) | RODC đặc biệt khi cài đặt chỉ đọc AD DS. Thường được sử dụng trong branch offices, nơi có bảo mật kém, bảo vệ không đảm bảo. IT support không thể vận hành domain controller. |

Domain Controllers là gì?

- Domain Controllers (DC) là một máy chủ được cấu hình để lưu trữ một bản sao của cơ sở dữ liệu (CSDL) thư mục AD DS(NTDS.DIT) và một bản sao của thư mục SYSVOL. Tất cả các Domain Controller ngoại trừ RODCs lưu trữ một bản sao có khả năng đọc và ghi của cả 2 thư mục NTDS.DIT và SYSVOL.

- TIP: NTDS.DIT như đã nói ở trên, là một CSDL chứa tất cả các cấu hình của AD DS (Active Directory Domain Service) như Object, DNS, … đường dẫn mặc định của NTDS.DIT là Systemroot\NTDS

- Tương tự SYSVOL là một thư mục nằm ở Systemroot\SYSVOL chứa các chính sách GPOs (chính sách người dùng) và các Script Logon

- Domain Controllers sử dụng cơ chế đa máy chủ (multi-master) để nhân rộng quá trình sao chép dữ liệu từ một Domain Controllers đến những máy khác. Điều này có nghĩa là đối với hầu hết các hoạt động quản trị của quản trị viên, dữ liệu có thể được chỉnh sửa trên các Domain Controller khác nhau, ngoại trừ những RODC (Read-Only Domain Controller hay miền chỉ đọc).

- Những AD DS sẽ sao chép sau đó đồng bộ hóa các thay đổi đã được thực hiện đến các cơ sở dữ liệu AD DS với những Domain Controller khác trên một hệ thống Domain (miền quản trị). Từ Windows Server 2016 trở đi, bạn chỉ có thể sử dụng DFS (Distributed File System) để sao chép các thư mục SYSVOL. Các phiên bản Windows Server trước đã sử dụng FRS (File Replication Service) để sao chép các thư mục, nhưng FRS giờ đã lỗi thời.

- Domain Controllers lưu trữ một số các dịch vụ khác có liên quan tới AD DS bao gồm:

- Dịch vụ xác thực Kerberos (Kerberos Authentication Services) – thứ được sử dụng khi các users hoặc các computer account để xác thực đăng nhập

-

Key Distribution Center (KDC) khi users đăng nhập vào AD DS Doamin sẽ diễn ra quá trình “gắn vé” ticket-granting-ticket (TGT) hoặc bạn cũng có thể cấu hình Domain Controllers để lưu trữ một bản sao chép của Global Catalog

- Tất cả Users trong AD DS Domain đã được lưu trữ trong CDSL của AD DS Domain. Vì vậy, nếu CSDL này bị lỗi hoặc KHÔNG SẴN SÀNG bởi bất cứ lý do gì, mọi việc điều hành, quản trị, xác thực dựa trên miền sẽ lỗi..

- Giải pháp tốt nhất để đảm bảo tính an toàn và có sẵn (available) cho các CDSL cũng như miền AD DS là sử dụng nhiều Domain Controller (các ADC, sẽ nói ở các bài tiếp theo). Một hệ thống nên có ít nhất 2 Domain Controller (đặc biệt trong môi trường doanh nghiệp) để bảo đảm tính an toàn cũng như tăng tính sẵn sàng giảm time-load khi xác thực đăng nhập cho các Users

- Khi bạn triển khai Domain Controller trong một chi nhánh văn phòng – nơi tính an toàn về mặt vật lý thấp, bạn có thể sử dụng phương án bổ sung để gỉam rủi ro như:

- Triển khai RODC như đã nói ở trên RODC là một miền chỉ đọc, nó chỉ cấp quyền đọc dữ liệu trong CSDL của AD DS, theo mặc định, nó không lưu trữ bất kỳ mật khẩu người dùng nào. Tuy nhiên, bạn có thể cấu hình dịch vụ Password Replication Policy (PRP) để lưu trữ thông tin xác thực của người dùng ở bộ nhớ Cache của RODC. Nếu RODC xảy ra lỗi hoặc bị tấn công, khả năng mất mát thông tin là thấp hơn nhiều so với các Domain Controller có quyền “full-writeable”

- Nếu bạn không muốn sử dụng RODC thì vẫn còn một lựa chọn khác là sử dụng BitLocker để mã hóa toàn bộ ổ cứng của Domain Controller, nếu không may ổ cứng bị đánh cắp nó sẽ giúp các bạn mã hóa dữ liệu một cách an toàn nhất

Global Catalog là gì ?

- Một Global Catalog (GC) là một bản sao một phần, chỉ có thể đọc, được phép tìm kiếm của tất cả đối tượng (Object) trong một Forest.

- Global Catalog tăng tốc độ tìm kiếm các đối tượng được lưu trữ trên các Domain Controller ở các miền khác nhau trong Forest. Một cách đơn giản hơn mà bạn có thể hiểu: Trong mỗi AD sẽ có nhiều miền được tạo (đa miền – domain) mà mỗi miền này được tạo thành bởi nhiều các Domain Controller (Primary, Additional, Read-Only Domain Controller) trong mỗi Domain Controller lại bao gồm các thông tin với các Object (Users, Group, PC, …) nhiệm vụ của Global Catalog là sẽ chỉ ra vị trí của Object đó trong các Domain của Forest

- Trong một miền đơn (single domain), CDSL AD DS trên mỗi Domain Controller chứa tất cả thông tin về các đối tượng trong miền. Tuy nhiêu, chỉ các thông tin con được nhân bản tới các máy chủ Global Catalog trong các miền khác của Forest

- Bên trong một hệ thống đa miền, khi truy vấn một đối tượng trực tiếp đến một Domain Controller trong miền đó thì kết quả truy vấn không bao gồm các đối tượng trong miền khác của Forest, để truy vấn bao gồm kết quả của các miền khác trong Forest bạn phải truy vấn một Domain Controller là Global Catalog Server

- Theo mặc định, Domain Controller đầu tiên trong miền gốc (root domain) của Forest sẽ lưu trữ Global Catalog Server. Để tăng cường khả năng tìm kiếm của các miền trong Forest bạn cần cấu hình ADC để lưu trữ bản copy của Global Catalog

- Global Catalog không chứa tất cả các thuộc tính của Object, thay vào đó Global Catalog sẽ duy trì các thông tin con của thuộc tính để có khả năng tìm kiếm chéo miền tốt hơn

- Các thuộc tính mà Global Catalog bao gồm là giveName, displayName, và mail. Bạn cũng có thể chỉnh sửa đã đặt các thuộc tính nhân bản đến Global Catalog bằng cách chỉnh sửa PAS.

- Vì nhiều lý do, bạn nên thực hiện tìm kiến trên máy chủ có Global Catalog hơn là đơn thuần là máy chủ Domain Controller

- VD: Bạn sử dụng Exchange Server nhận được thư đến, nó cần tìm được account của người nhận trong hệ thống đa miền của Forest để định tuyến cho thư.

- Hoặc khi Users login trong hệ thống đa miền (multi-domain) thì Domain Controller sẽ phải thực hiện việc liên lạc với Global Catalog để kiểm tra Group của Users đang xác thực trước khi Users được xác thực

- Trong môi trường đơn miền, bạn nên cấu hình tất cả Domain Controller để giữ một bản copy của Global Catalog, tuy nhiên trong môi trường đa miền, không nên sử dung cấu trúc “master” cho Global Catalog trừ khi tất cả Domain Controller trong miền đều là catalog server.

- Khi bạn có nhiều site, cũng nên tạo ít nhất một Domain Controller ở mỗi site là Global Catalog Server, nên bạn có thể không bị phụ thuộc vào site khác khi thực hiện truy vấn và yêu cầu. Việc quyết định DC có nên cấu hình để giữ một bản sao của Global Catalog phụ thuộc vào lưu lượng nhân bản (replication) và băng thông của mạng. Nhiều doanh nghiệp chọn việc tạo mỗi Domain Controller là một Global Catalog Server

Domain Controller SRV Records

Khi mà các User sign in tới AD DS. Thì Computer của họ sẽ tìm trong DNS đễ ghi các SRV record nhằm tìm các Domain Controller gần nhất. SRV record chỉ định những thông tin về những service khả dụng. Mõi domain controller tự động đăng ký địa chỉ IP của nó khi khởi động bằng việc đăng ký liên tục và update SRV record trong DNS.

Client có thể xác định được Domain Controller phù hợp cho việc sign in bằng cách sử dụng DNS lookup qua RVR record này.

SRV records trong AD DS được tạo ra với cấu trúc.

_Service._Protocol.DomainName

Ví dụ: Nếu client lookup thấy server đang chạy dịch vụ LDAP trong Atatum.com doamin. Nó sẽ queries _ldap._tcp.atatum.com.

Sites and SRV records

Client sử dụng Sites (là thành phần logical trong AD DS, nó chứa tất cả các đối tượng trong AD DS như Computer và Services được xác định bởi vị trí thực tế của chúng.) khi nó cần liên hệ với Domain Controller. Nó sẽ bắt đầu tìm các SRV record trong DNS. Và sẽ phản hồi đến DNS queries bao gồm:

- List ra danh sách các Domain Controller có chung sites với Client

- List ra danh sách các Domain controller gần nhất với site nhưng không bao gồm RODC, nếu không tìm thấy Domain Controller nào chung Site với Client thì sẽ kích hoạt Policy của Group Site giống với nó nhất

- Random ra danh sách Domain Controller khả dụng trong domain nếu không có Domain Controller nào gần nhất được tìm thấy.

Administrators có thể định nghĩa sites trong AD DS. Khi định nghĩa Sites bạn phải xem xét những phần network có kết nối và bandwidth tốt.

Ví dụ: Nếu như branch office được kết nối với data center chính bởi mạng WAN không đáng tin cậy. Thì khi đó nên định nghĩa branch office và datacenter như 2 site riêng biệt.

Dịch vụ đăng nhập mạng chạy trên mỗi domain controller đăng ký các SRV record trong DNS. Nếu như SRV records không được nhập chính xác trong DNS, bạn có thể kích hoạt Domain Controller để đăng ký lại các record bằng việc restart Net Logon service trên doamin controller.

Ghi chú: Quá trình này chỉ đăng ký các SRV record. Nếu muốn đăng ký thông tin host (A) record trong DNS, bạn phải dùng câu lệnh ipconfig /registerdns bằng CMD.

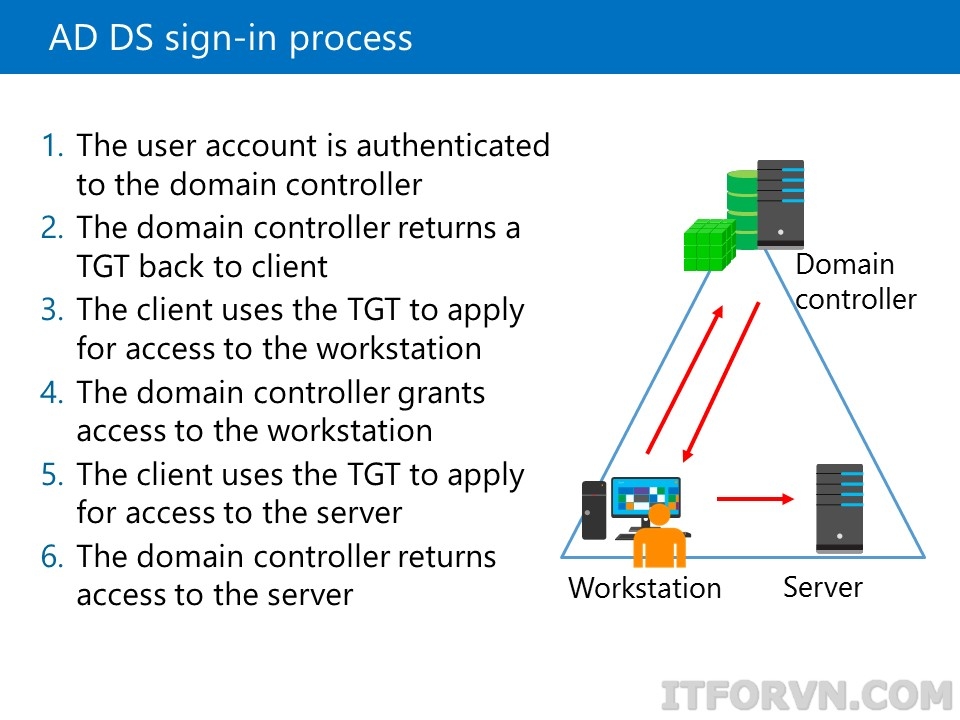

Quá trình sign in AD DS

Khi mà User cố gắng sign in tới Computer, Computer đầu tiên sẽ tìm kiếm Domain Controller để chứng thực User bằng cách sử dụng DNS lookup. Computer khi đó gửi user name / password tới domain để chứng thực. Local security authority (LSA) trên domain controller sẽ thực hiện quá trình chứng thực.

Nếu sign-in hoàn thành, LSA build một access token user có chứa security IDs (SIDs) cho user và và group có các member. Token này sẽ cung cấp thông tin đăng nhập cho tất cả quá trình xử lý cần thông tin user.

Chú ý: Một SID là một chuỗi duy nhất có cấu trúc S‑R‑X‑Y1‑Y2‑Yn‑1‑Yn. VD: S‑1‑5‑21‑322346712‑1256085132‑1900709958‑500.

Bảng dưới đây giải thích các thành phần của SID

| Component | Definition | In the example |

| S | Indicates that the string is an SID | S |

| R | Revision level | 1 |

| X | Identifier authority value | 5 (NT Authority) |

| Y1‑Y2‑Yn‑1 | Domain identifier | 21‑322346712-1256085132-1900709958 |

| Yn | relative ID (RID) | 500 |

User, Computer Account và Group được tạo ra đều có SID. Nó chỉ khác nhau nhờ vào số RID. SID trong ví dụ trên chính là SID của domain administrator account. Mặc định thì account và group này thường sử dụng SIDs có chung thông số. Domain Administrator account thường sử dụng SID kết thúc bằng số 500.

Mặc dù quá trình đăng nhập xuất hiện cho người dùng dưới dạng một single event, nhưng thật sự có có 2 phần:

- User cung cấp thông tin đăng nhập, thường nó là user account name và password, mà nó thực hiện kiểm tra lại trong AD DS database. Nếu user name account và password trùng khớp với thông tin mà được lưu trử trong AD DS database, user chứng thực thành công và được cấp phát (Ticket Granting Ticket) TGT bằng Domain Controller. Tại thời điểm này user không được phép truy cập đến những resource trong netwok.

- Tiến trình thứ 2 chạy nền submit TGT tới domain controller và yêu cầu truy cập tới local computer. Domain controller phát hành một service ticket cho user, người mà có thể tương tác với local computer. Trong thời điểm này, user đã được chứng thực tới AD DS và đã đăng nhập vào local computer.

Khi mà user sau đó cố gắng connect tới một computer khác trong mạng, tiến trình thứ 2 sẽ chạy lại và TGT được submit bởi domain controller gần nhất. Khi mà domain trả về service tickit thì user có thể truy cập tới computer đó trong network, tạo ra một sự kiện đăng nhập lại máy tính đó.

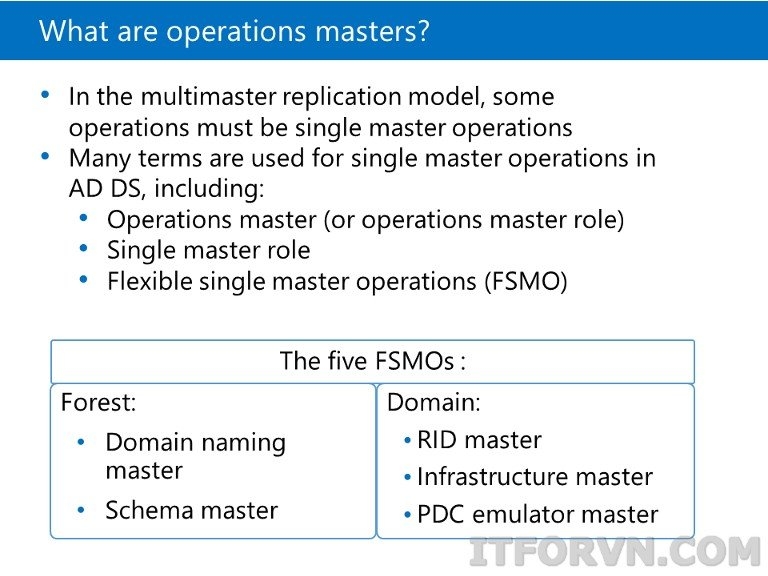

5 Rules Trong FMSO

Operations master role cũng được biết đến với cái tên là flexible single master operations (FSMO) role. 5 role FSMO đều phải cùng tồn lại, chúng có thể cùng nằm trên 1 domain controller hoặc có thể dàn trãi chúng ra trên nhiều domain. Mặc định domain controller đầu tiên được cài đặt trong forest chứa cả 5 role FSMO. Tuy nhiên 5 role này có thể duy chuyển đi khi có nhiều domain domain controller được xây dựng. Bằng việc chỉ cho phép thay đổi trên một domain controller, FSMO có thể giúp ngăn chặn việc xung đột trong AD DS xãy ra khi đồng bộ latency. Khi thực hiện các thay đổi data trên một trong những FSMO thì phải connect tới domain controller giữ role đó.

5 FSMO được phân phối như sau:

- Mỗi forest có 1 schema master và 1 domain naming master

- Mỗi AD DS domain có 1 RID master, 1 infrastructure master và 1 primary domain controller emulator (PDC)

Forest Operation masters.

Domain naming master: Nếu role này bị lỗi bạn không thể thực hiện thao tác add, remove hoặc rename domain trong forest.

Shema master role: Role này làm nhiệm vụ replicate cấu trúc của schema AD đến các domain khác trong forest. Role này ít khi có sự thay đổi, chỉ thay đổi thi cần mở rộng các thộc tính của AD để cấu hình các dịch vụ khác như Exchange Server, …

Câu lệnh trong PS là: Get-ADForest

Domain operations masters

RID master role: khi tạo ra một object bất kỳ trong AD DS, Domain Controller nơi mà các object được assign dãy số định danh SID. Để đảm bả rằng không có 2 domain controller assign cùng một SID cho 2 object khác nhau. RID master sẽ phân bổ các block RID tới mỗi domain controller sử dụng khi cấp phát SID.

Nếu RID master chết thì đến một lúc nào đó dãy số RID đã hết thì bạn sẽ không tạo thêm các object nào khác trong AD được.

Infrastructure master: role này giữ vai trò tham chiếu các object trong domain.

Ví dụ: Khi bạn add một user từ một domain vào một security group trong một domain khác thì Infrastructure này làm nhiệm vụ này, nó đảm bảo là chỉ đúng user đó và đúng group đó.

Role này chỉ có tác dụng khi mà bạn có nhiều domain.

PDC emulator master: Domain giữ PDC emulator sẽ làm nhiệm vụ là máy chủ thời gian cho domain để đồng bộ thời gian cho tất cả các máy trạm trong forest. Khi mà máy trạm bị lệch thời gian khá nhiều thì việc xác thực Kerberos sẽ thất bị, user không thể login được vào domain controller. PDC emulator masters trong mỗi domain trong forest sync thời gian với PDC emulator master trong forest root domain.

Tính năng thứ 2 của nó là thực thi thay đổi của các GPO.

Ví dụ: Khi tạo một new GPO thì GPO này sẽ nằm trong folder SYSVOL, và việc replicate đến các domain khác là do PDC Emulator.

Tính năng thứ 3 nữa là role này sẽ đảm nhận nhiệm vụ nhận biết sự thay đổi password,

account lockout của user và replicate nó đến các domain khác.

Trong một domain tối thiểu phải có một PDC. Vậy nểu có 3 domain trong forest thì phải có 3 PDC.

———————- Sản phẩm của nhóm RMS đến từ ITFORVN ———————-

Tác giả: RMS – ITFORVN.COM

Bạn có thể tương tác và cập nhật thông tin mới nhất của Nhóm Facebook ITFORVN, Các khóa học mới do group tổ chức tại «Portal»