802-1x Wifi RADIUS Trên Window Server 2012-Part2

Ở bài Lab Trước : Chúng ta đã hiểu rõ lợi ích của việc triển khai hệ thống nầy.

Tuy nhiên bạn sẽ ao ước 1 điều…. giá mà mọi thứ có thể tự động hơn, có nghĩa là thay vì chạy đến từng máy Add SSID vào thì có cách nào nó tự động chui vào máy End User nằm hay không. Vì như chúng ta biết nếu công ty chúng ta có hằng trăm, thậm chí hàng ngàn user thì việc bạn phải đi add tay rất mất thời gian, chưa kể việc maintenance cũng như mỗi thay đổi trên hệ thống, như SSID, bạn phải đi add lại hết cho toàn bộ user.

Và may mắn cho chúng ta là việc nầy hoàn toàn có thể giải quyết được, chính vì hệ thống nầy kết hợp với AD nên chúng ta có thể tận dụng chính AD để deploy nó xuống end user một cách tự động hóa, và việc bạn central, quản lý, cũng như thay đổi rất dễ dàng.

Trong bài Lab nầy mình sẽ tập trung vào việc làm sao để triển khai từ Domain (AD) xuống end user bằng Policy.

Chuẩn bị:

Để chuẩn bị cho bài lab bạn cần hoàn thành các bước ở bài lab trước, tuy nhiên tới bước add SSID bạn có thể bỏ qua.

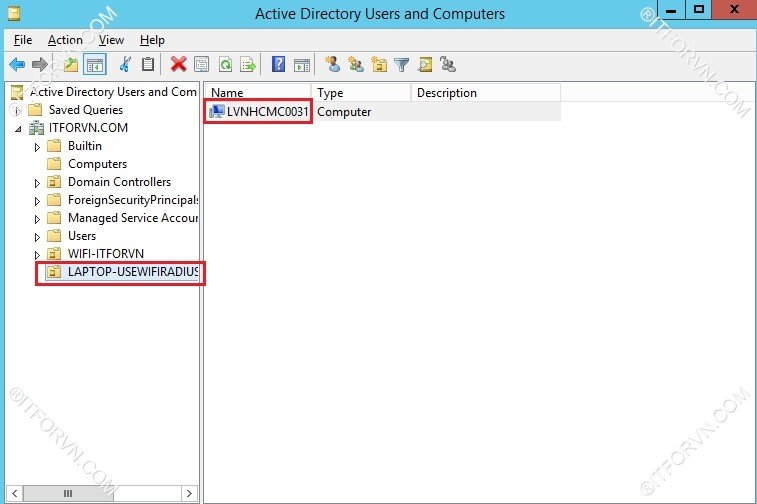

Bạn cần xác định Computer nào cần apply, bạn tao 1 OU rồi move các Computer đã join domain vào OU đó. Trong bài lab nầy chúng ta sẽ sử dụng Policy của AD để deploy xuống các Computer đã join domain nằm trong OU mà ta xác định triển khai.

Triển khai:

– Như đã nói ở trên bạn cần tạo OU và move Computer cần triển khai vào OU nầy.

– Thực tế khi bạn tạo OU cho công ty bạn nên quan tâm đến việc nầy. và bạn nên tạo theo cấp độ hợp lý. Ví dụ công ty bạn có 2 site Hà Nôi và Hồ Chí Minh, và mỗi site có 3 phòng là Nhân Sự, Sales, Finance, thì bạn nên tao như sau:

+ Company-Computers

—HoChiMinh

——————NhanSu

——————Sales

——————Finance

—HaNoi

——————NhanSu

——————Sales

——————Finance

Tại sao bạn nên tạo theo cấp như vậy. Vì khi bạn cần Apply cho toàn công ty bạn có thể apply policy trên OU Company-Computers. Nếu bạn muốn apply cho 1 site nhất định thì bạn chọn trên site đó, tương tự như vậy cho phòng ban.

Trên thực tế tại công ty tôi, tôi sẽ làm trên cấp ngoài cùng, ở đây là Company-Computers, sau đó những OU bên dưới, site và phòng ban nào tôi không muốn bị ảnh hưởng bỡi Policy tôi sẽ bỏ inherit đi.

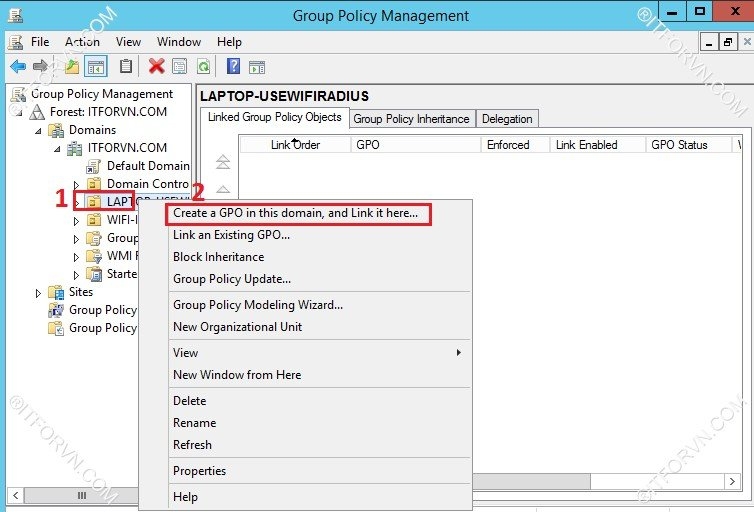

– Tiếp theo bạn Mở Group Policy Management lên bạn chọn OU mình cần triển khai và click chuột phải lên OU đó chọn Create a GPO in this domain, and Link it here…

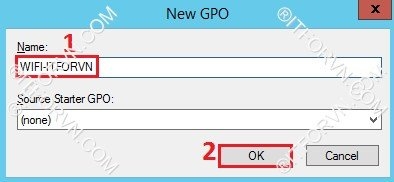

– Hộp thoại New GPO xuất hiện, tại Name: bạn đặt tên cho Policy của RADIUS POLICY nầy, sau đó bạn chọn OK

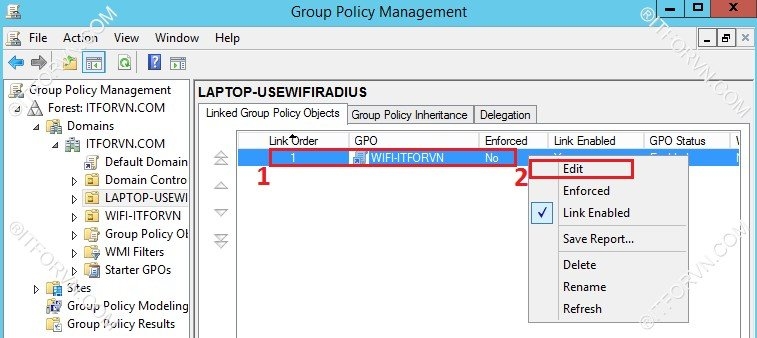

– Tại Policy bạn đã tạo ra, ở đây tôi đặt là LAPTOP-USEWIFIRADIUS, bạn click chuột phải lên Policy nầy chọn Edit.

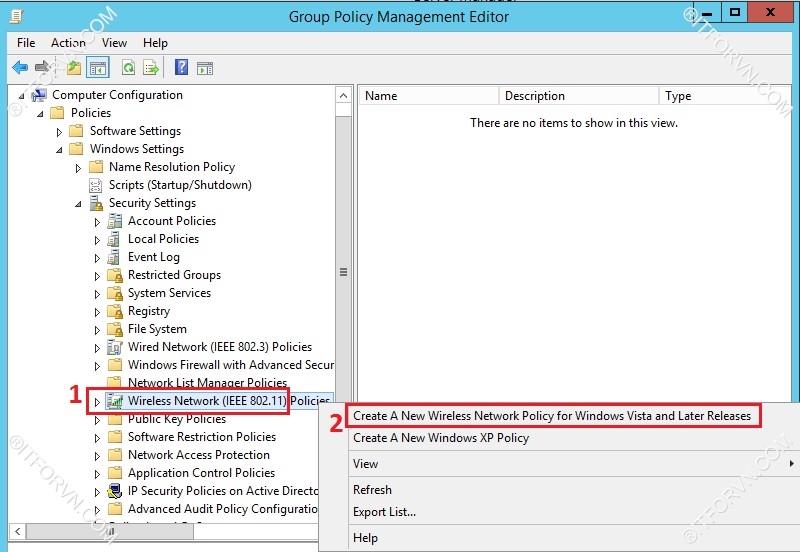

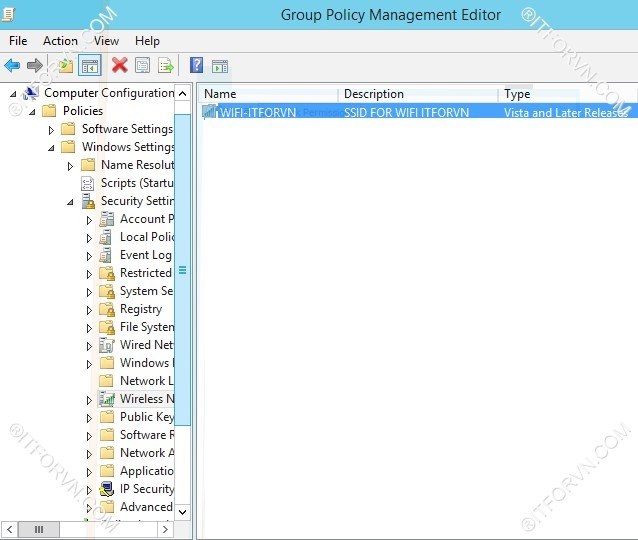

– Hộp thoại Group Policy Management Editor xuất hiện bạn Chọn:

+ Policies> Windows Settings> Security Settings> Wireless Network (IEE 802.11) Policies.

+ Sau đó bạn click chuột phải lên Wireless Network (IEE 802.11) Policies chọn Create A New Wireless Network Policyfor Window Vista and Later Release, lưu ý bạn chọn Option nầy đồng nghĩa là các máy Window từ Window Vista trở lên mới Join Wifi được, WinXP trở xuống thì ko join được.

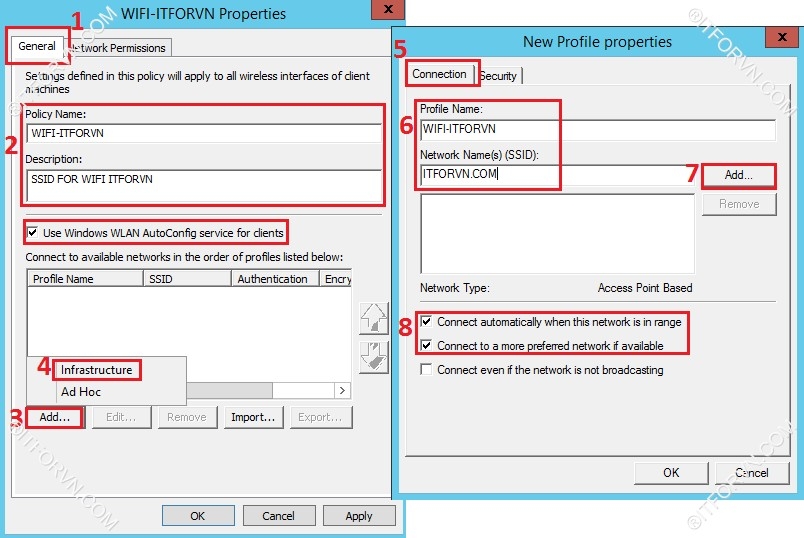

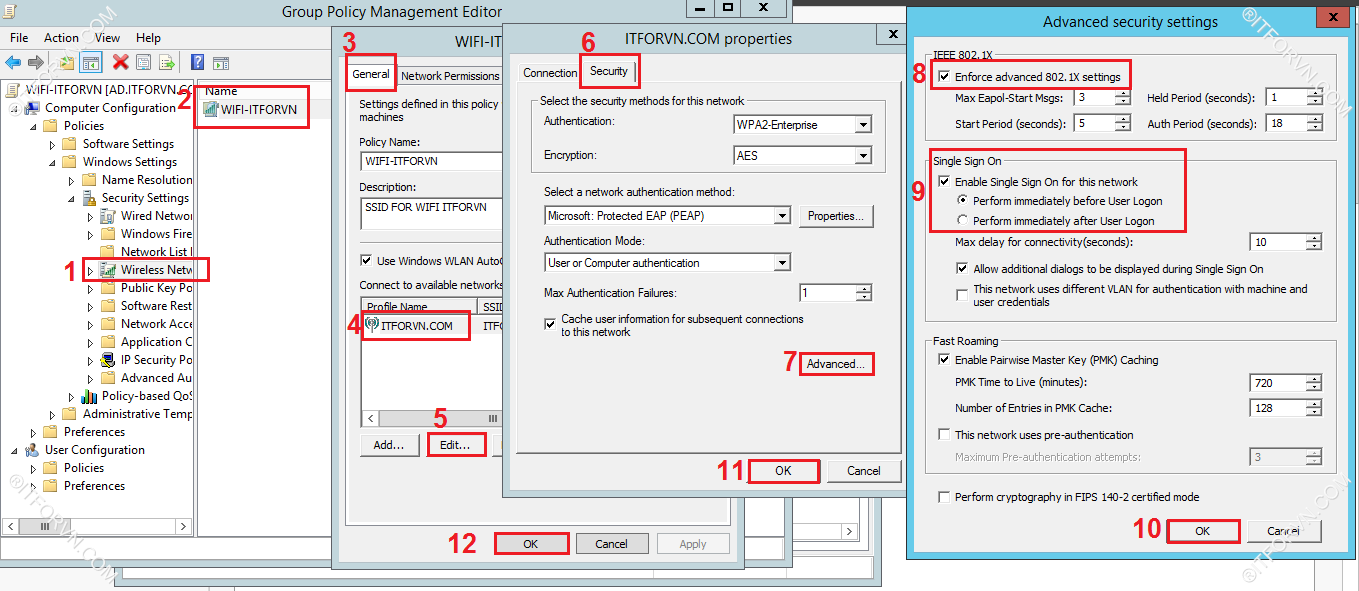

– Hộp thoại Wifi-ITFORVN xuất hiện bạn chọn tab General

+ Tại Policy Name: bạn đặt tên cho Policy, lời khuyên ở đây bạn nên đặt trùng với SSID để dể quản lý

+ Descriton: bạn đặt mô tả cho nó ( cái nầy có hay không cũng không ảnh hưởng)

+ Bạn tick vào Use Window WLAN Autoconfig service for clients

+ Bên dưới Connect to available networks in the order of profiles listed bellow: bạn chọn Add > Infratructure

- Hộp Thoại New Profile properties xuất hiện, Profile Name bạn đặt tên cho Profile, khuyến nghị nên đặt trùng với SSID luôn cho dể trouble shoot, ở trong hình tôi đặt khác với SSID, và đã từng xẩy ra lỗi là SSID đẩy xuống là tên như profile name chứ không phải là SSID, tôi cố tình để để các bạn lưu ý.

- SSID thì bạn đặt tên cho SSID wifi, nhớ là trùng với SSID bạn đã config trong access point, và phải giống tuyệt đối 100%

- Sau đó bạn bấm Add

- Và Tick vào Connect automatically when this network is in range.

- Và Tick vào Connect to a more preferred network if available.

- Sau đó bạn bấm OK tại hộp thoại New Profile Properties

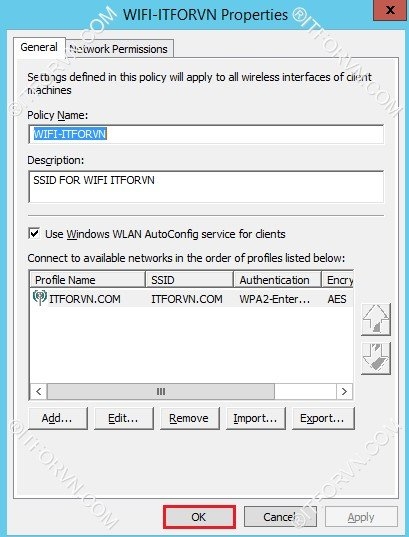

– Và bấm OK tại Hộp thoại WIFI-ITFORVN Properties để hoàn tất.

– Sau khi xong bạn thấy policy đã tạo nằm bên trong Policies> Windows Settings> Security Settings> Wireless Network (IEE 802.11) Policies.

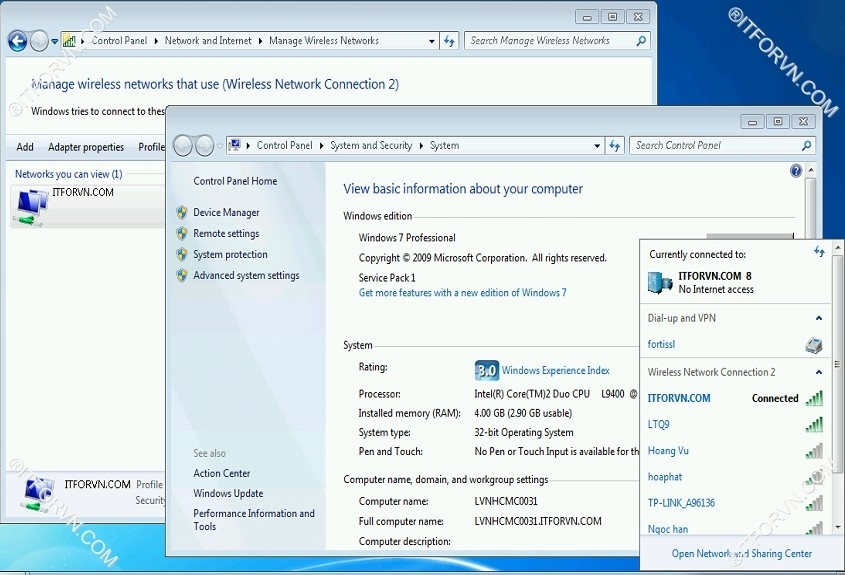

– Tại client bạn Join domain cho máy đó, sau khi join domain, bạn đăng nhập bằng user đã phân quyền trên radius server như bài lab trước, sau khi bạn login vào bạn thấy hệ thống đã đẩy Policy SSID về.

– Bạn vào Manageme Wireless Networks sẽ thấy SSID đã được đẩy vào, và dĩ nhiên user không thể xóa cũng như chỉnh sửa trên nầy, điều nầy hạn chế việc user tác động vào, nếu bạn add manual như bài lab trước user hoàn toàn có thể xóa đi, và khi đó bạn phải add vào rất mất công.

MỞ RỘNG:

Trường hợp bạn muốn user login vào Laptop là tự động join vào wifi luôn thì bạn cần enable IEE 802.1X và Single Sign On như hình bên dưới:

TROUBLE SHOOT:

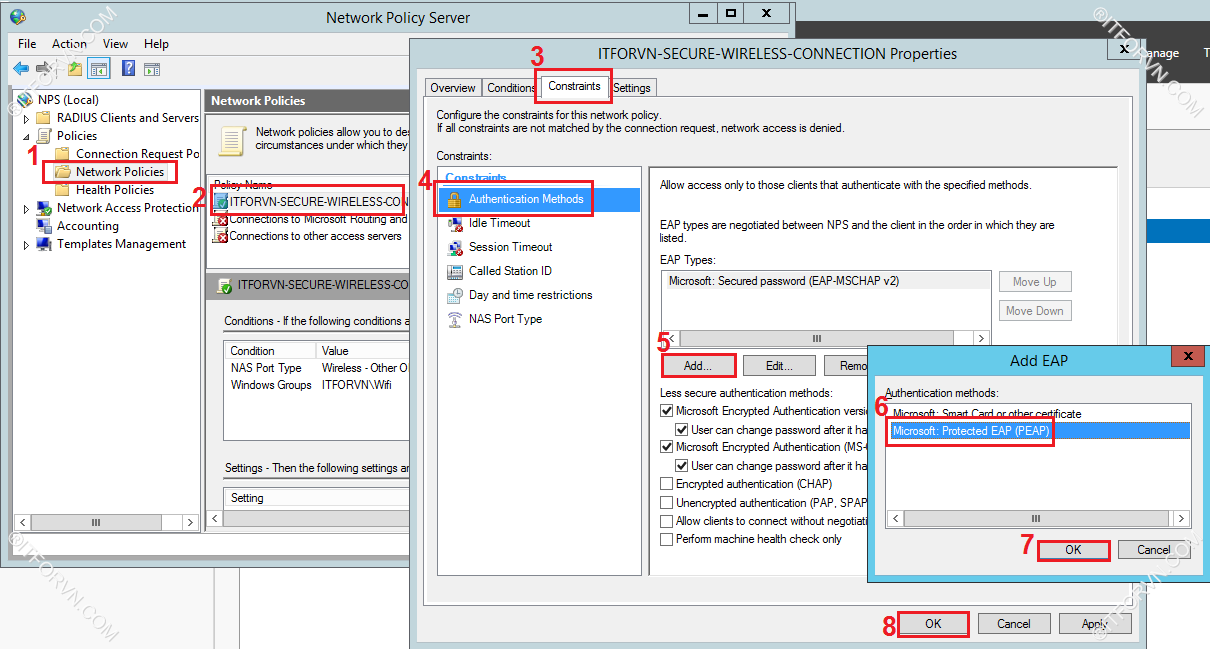

– Trong trường hợp bạn cấu hình theo lab mà không chạy thì bạn mở Network Policy Server lên

+ Bên dưới Polices bạn chọn Network Polices

+ Sau đó bạn chọn Network Policy trước đó đã đặt, rồi double click chuột vào policy nầy.

+ Hộp thoại Properties của Network Policy bạn bạn đã đặt tên xuất hiện, bạn chọn tab Constraints

- Sau đó bên dưới Constraints bạn chọn Authentication Methods

- Rồi bấm Add

- Hộp thoại Add EAP xuất hiện bạn chọn Microsoft Protected EAP(PEAP)

- Và bấm OKtạ hộp thoại Add EAP

- Và OK 1 lần nữa tại hộp thoại Properties của Network Policy bạn bạn đã đặt tên.

Chi tiết bài lab bạn có thể xem thao khảo ở video bên dưới.

Chúc bạn thành công.

Các bạn có thắc mắc có thể liên hệ admin tại fanpage: https://www.facebook.com/groups/itforvn.

Bên cạnh đó các bạn truy cập vào website: https://portal.itforvn.com/ để biết thêm chi tiết.

===HẾT===

NGUYỄN VĂN TÀI – ITFORVN.COM

Hi there,

I’m a reader of your blog post and I found it very informative. I’m currently studying for the Microsoft Certified Systems Administrator (MCSA) and Microsoft Certified Server Administrator (MCSE) exams and I found

Hi there,

I’m a reader of your blog post and I found it very informative. I’m currently studying for the Microsoft Certified Systems Administrator (MCSA) and Microsoft Certified Server Administrator (MCSE) exams and I found