RANSOMWARE VÀ NHỮNG NGUY HẠI ĐỐI VỚI ESXi SERVER

Mặc dù đây không được xếp vào nhóm zero-day attack khi lợi dụng tối lỗ hổng bảo mật trong hệ thống ESXi, vCenter Server, nhưng nó thực sự dấy lên hồi chuông cảnh tỉnh đổi với quản trị viên vSphere bởi nếu không không có biện pháp ngăn ngừa hợp lý, phát hiện và xử lý kịp thời các nguy cơ tấn công tiềm ẩn sẽ dẫn đến thiệt hại nặng nề cho hệ thống, kẻ tất công có thể chiếm quyền kiểm soát hệ thống máy chủ và tất cả dữ liệu trên hệ thống lúc này có thể bị mã hóa. Đây thực sự là mối nguy hại đáng sợ.

Ở một góc nhìn khác của sự cố, bài học đắt giá được rút ra là phải nhanh chóng đánh giá lại tất cả các phương án bảo mật trong môi trường hệ thống của chính chúng ta và môi trường hệ thống các đối tác, các phương án bảo mật này phải được coi trọng và nghiêm chỉnh thực thi. Ngoài ra, các hoạt động phân chia lớp mạng và phân quyền thực thi trong môi trường vSphere phải được chú trọng. Sau đây chúng ta cùng nhau tìm hiểu ransomware là gì, những ảnh hưởng ransomware đối với hệ thống vSphere là gì và nhưng phương pháp bảo mật để ngăn chặn tấn công từ ransomware.

ESXi Ransomware là gì?

Khi nói đến biện pháp bảo mật để phòng chống ransomware cho hệ thống, chúng ta thường liên tưởng ngay đến hệ điều hành Windows client hoặc Windows Server. Tuy nhiên tất nguy cơ bị tấn công ransomware được phát hiện trên tất cả các loại hình hệ thống, cơ sở hạ tầng trong đó có hệ thống vSphere.

Cho đến thời điểm hiện tại. chưa có ghi nhận nào về trường hợp ransomware có thể tự động nhắm đến mục tiêu và lây nhiễm ESXi như trong môi trường Windows Cliens hay Windows Server được phát hiện. VMware vSphere vẫn được cho là hypervisor an toàn nhất trên thế giới.

Máy chủ ESXi có bị ảnh hưởng bởi Ransomware?

Tuy nhiên, sự chủ quan của chúng ta nên dừng lại ở đây, bởi kẻ tấn công có thể tấn công hệ thống ESXi và mã hóa toàn bộ dữ liệu VM trong hệ thống dữ liệu ESXi khi kẻ tấn công có đủ hai điều kiện sau:

- Chiếm hữu tài khoản quản trị cấp cao hệ thống vSphere.

- Thành công kết nối mạng với môi trường quản lý hệ thống vSphere.

Theo các ghi nhận sự cố từ Reddit, trong vài tháng gần đây có sự gia tăng nhanh chóng trong loại hình tấn công này được mô tả như sau:

“Tôi làm việc trong lĩnh vực Ứng phó và khắc phục sự cố và tôi đã chứng kiến điều này ngày càng nhiều hơn trong 6 tháng qua. Cách thức hoạt động của điều này là, kẻ tấn công chiếm quyền quản trị hệ thống, kiểm tra kết nối xem chúng có thể mã hóa bao nhiêu và cũng thử chứng thực các domain khác trong vCenter. Nếu có thể, sẽ kích hoạt SSH và sẽ trở lại sau. Sau đó, chúng sẽ mã hóa tất cả các hệ thống virtual windows, tắt hệ thống, sau đó chuyển sang VMware và mã hóa kho dữ liệu hai lần. Điều đó thật sự không vui chút nào, các đề xuất mới của chúng tôi là phải có thông tin xác thực (non-domain) riêng biệt cho vCenter và Veeam (nếu có).”

Nếu kẻ tấn công chiếm được quyền quản trị một thiết bị Windows trong mạng LAN, chúng sẽ cố gắng lây nhiễm cho toàn hệ thống trong môi trường đó. Điều gì sẽ xẩy ra nếu kẻ tấn công có được tài khoản quản trị cấp cao hệ thống Windows? Và nếu hệ thống máy chủ vCenter của chúng ta nằm trong cùng một môi trường mạng với máy tính Windows bị xâm nhập, tất nhiên kẻ tấn công sẽ cố gắng sử dụng thông tin đăng nhập đó để cố gắng đăng nhập vào máy chủ vCenter. Như chúng ta đã biết, thông thường quản trị viên domain cũng có thể có quyền truy cập như một quản trị viên vPher trong nhiều mội trường.

Phương thức mã hóa dữ liệu của kẻ tấn công? Với quyền quản trị viên vSphere chiếm được, kẻ tấn công sử dụng tập lệnh Python để thực thi tiến trình mã hóa và thay đổi tệp dữ liệu trong toàn bộ kho dữ liệu máy chủ.

Vì vậy, thực sự có rất nhiều vấn đề cần phải nghiên cứu khi nguy cơ kẻ tấn công nhắm tấn công vào máy chủ có môi trường cấu trúc ảo hóa ngày càng một gia tăng.

Để có thể đưa ra phương án bảo vệ vSphere một cách hiệu quả nhất, chúng ta giả lập theo suy nghĩ của kẻ tấn công khi lọt được vào hệ thống và chiếm được quyền quản trị cấp cao hệ thống Windows. Khi đó chúng ta có thể đưa ra các phương án bảo vệ hệ thống vSphere tối ưu nhất trong các khả năng nguy cơ có thể xẩy ra.

Sau đây chúng ta cùng điểm qua một số phướng pháp bảo vệ và những điều cần lưu ý khi quản trị viên vSphere thiết kế, xây dựng hệ thống cần phải lưu tâm.

Bảo vệ hệ thống vSphere trước Ransomware

Sau đây chúng ta cùng nhau thảo luận một số phương án hạn chế thiệt hại cho hệ thống máy chủ vSphere trong trường hợp kẻ tấn công chủ đích tấn công hệ thống và đã chiếm được quyền quản trị cấp cao hệ thống máy chủ Windows.

1. Tách biệt tài khoản người dùng từ Active Directory và tài khoản quản trị vSphere.

2. Loại bỏ quyền quản trị hệ thống vSphere đến các hệ thống máy chủ ảo hóa nội bộ.

3. Bảo vệ hệ thống máy chủ dự phòng, tài khoản nội bộ.

Chúng ta hãy cùng nhau đi sâu vào phân tích từng luận điểm trên để có thể thấy được những ảnh hưởng của chúng đến hệ thống nghiêm trọng như thế nào nhé

1. Tách biệt tài khoản người dùng từ Active Directory và tài khoản quản trị vSphere.

Giữ các tài khoản cấp quản trị viên vSphere tách biệt với Active Directory. Bạn có thể tích hợp vCenter với xác thực Active Directory, tuy nhiên, tài khoản được chứng thực từ Active Directory chẳng hạn như tài khoản quản trị hệ thống sẽ không được chỉ định vai trò quản trị vSphere hoặc một vai trò có khả năng tương tác và quản lý bộ nhớ vSphere.

Tách biệt tài khoản quản trị vSphrer và tài khoản quản trị máy chủ môi trường Windows. Lợi ích của việc này là ngay cả khi tài khoản quản trị môi trường Windows bị kẻ tấn công khai thác được, thì chúng cũng không có khả năng truy cập và kiểm soát đến máy chủ vSphere, nếu như chúng không chiếm được tài khoản quản trị cấp cao của hệ thống vSphere.

Không nên phân quyền truy cập, quản trị máy chủ vSphere cho tài khoản quản trị môi trường Windows, ngoại trừ các trường hợp dịch vụ xác thực hai yếu tố đã được triển khai và hoạt động tốt.

2. Loại bỏ quyền quản trị hệ thống vSphere đến các hệ thống máy chủ ảo hóa nội bộ.

Tách biệt hoàn toàn các toàn khoản quản trị ra khỏi các máy chủ ảo hóa là một bước đi quan trọng trong công tác bảo vệ hệ thống máy chủ vSphere, tăng mức độ và phạm vi bảo mật trước các cuộc tấn công của ransomware vào hệ thống máy chủ dữ liệu vSphere. (Tham khảo thêm chương bảo vệ hệ thống mạng căn bản 101).

Không phải là một ý tưởng hay trong việc đặt hệ thống mạng máy chủ vSphere trên cùng lớp mạng với môi trường làm việc chung để quản lý. Máy chủ vSphere có nguy cơ bị tấn công rất cao nếu kẻ tấn công xâm nhập và chiếm được quyền quản trị thiết bị nào đó trong mạng chung này.

Thường xuyên kiểm tra rà soát hoạt động mạng trên tất cả các phương diện quản lý, quản trị trên toàn hệ thống. Nếu hệ thống mạng máy chủ không được tách biệt hoàn toàn, chúng ta có thể triển khai giải pháp hạn chế truy cập máy chủ Vmware.

3. Bảo vệ hệ thống máy chủ dự phòng, tài khoản nội bộ.

Sau hàng loạt nổ lực tấn công mạng nhằm cô lập và mã hóa dữ liệu hệ thống bằng các cuộc tấn công ransomware, chúng nhận ra một sự thật rằng, nếu hệ thống chúng tấn công có các hệ thống dự phòng đủ vững chắc cùng với các bản sao lưu dữ liệu dự phòng, rất khó để chúng có thể đưa ra yêu cầu tống tiền dựa trên dữ liệu đã mã hóa và máy chủ đã chiếm đoạt được.

Nếu hiện tại bạn đang sử dụng các giải pháp sao lưu phổ biến của Windows như Veeam Backup & Replication, hãy cân nhắc đến việc thay thế các giải pháp cho hệ thống của mình bởi Veam không yêu cầu máy chủ dự phòng Veam phải có sự tham gia và chứng thực từ hệ thống máy chủ VMs của bạn để thực thi các tiến trình tự động sao lưu dữ liệu dự phòng cho hệ thống. Việc kết nối và chức thực của máy chủ Veam được thực hiện ở mức độ căn bản khi sử dụng các tài khoản quản trị hệ thống để chứng thực.

Veam cho phép thực thi các tiến trình sao lưu thông tin chứng thực của hệ thống ra các thiết bị bên ngoài khác để phục vụ cho công tác lưu trữ ngay cả khi các thiết bị lưu trữ này không được kết nối và chứng thực từ hệ thống máy chủ của chúng ta. Điều này vô hình chung biến thiết bị lưu trữ dự phòng này thành một máy chủ dự phòng độc lập mang trong mình nhiều thông tin quan trọng trong đó có thông tin tài khoản quản trị cấp cao của hệ thống và vô số các thông tin quan trọng khác, thiết bị lưu trữ này rất có thể trở thành mục tiêu của các kẻ tấn công ransomware, Nếu không được không có các biện pháp bảo vệ mạnh mẽ thiết bị lưu trữ này, một khi hệ thống mạng gặp sự cố rất khó để chúng ta có thể tiến hành tiến trình khôi phục hệ thống một cách thuận lợi được.

VMware vSphere giải pháp tăng cường an toàn bảo mật

VMware vSphere, giải pháp tăng cường an toàn bảo mật? chúng ta cùng nhau tìm hiểu một số công cụ và giải pháp được tích hợp vào vSphere để cải thiện khả năng bảo mật cho hệ thống máy chủ nào:

Vấn đề 1: khi vCenter và ESXi nằm trên cùng một lớp mạng với lớp mạng làm việc chung

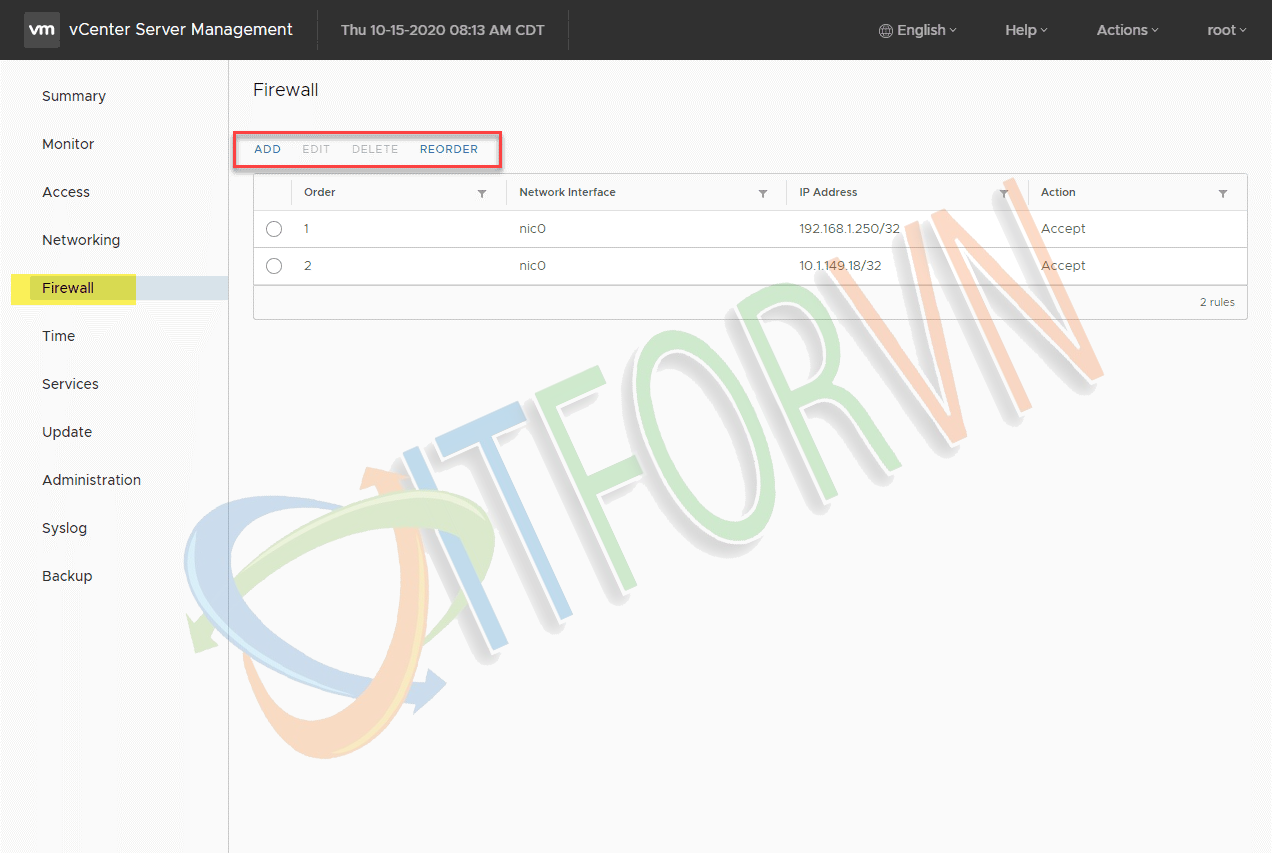

Một giải pháp đơn giản nhưng hiệu quả là sử dụng tường lửa vCenter Server cũng như tường lửa cục bộ ESXi để hạn chế quyền truy cập vào vCenter cũng như ESXi SSH và giao diện web. Chỉ cấp quyền truy cập giới hạn đối với một số ít địa chỉ IP máy trạm quản lý đáng tin cậy khi đã kích hoạt xác thực hai yếu tố để truy cập chúng.

Sử dụng tường lửa vCenter Server để chặn lưu lượng truy cập từ máy chủ và mạng, đây là một tính năng mới với vCenter Server 7.0, giờ đây bạn có thể tăng thêm hiệu quả công tác phân luồng mạng, kết hợp với tường lửa vCenter, có thể giúp phân chia luồng lưu lượng và hạn chế quyền truy cập khi cần từ các mạng khác nhau.

Vấn đề 2: Sử dụng tài khoản môi trường Windows để quản lý vSphere

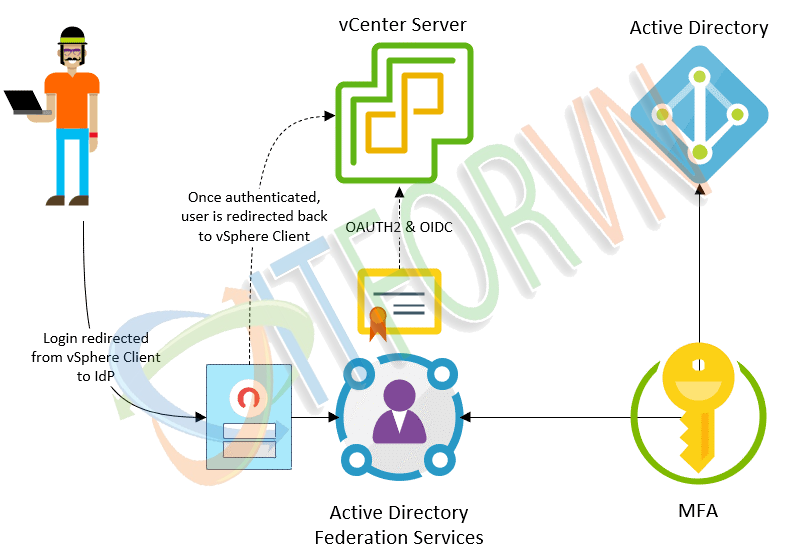

Như đã đề cập phía trên, để giảm thiểu rủi ro từ các cuộc tấn công vào môi trường máy chủ, chúng ta không nên cấp quyền truy cập cấp cao vào vSphere đối với tài khoản được cấp từ Active Directory trừ khi các tài khoản này đã được kích hoạt xác thực đa yếu tố. Điểm mới với vSphere 7.0 là Identity Federation cho phép cung cấp quyền truy cập MFA hiệu quả cho vSphere.

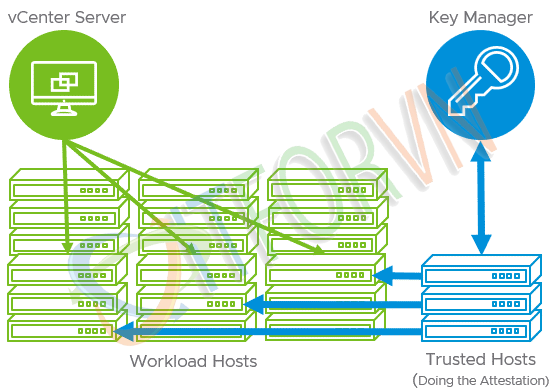

Vấn đề 3: Đảm bảo môi trường ESXi của bạn không bị giả mạo

Tính năng mới với vSphere 7.0 là chứng thực tin cậy vSphere (vTA) giúp đảm bảo tính toàn vẹn của môi trường ESXi của chúng ta và nó không bị giả mạo.

Tổng Kết

Với những phân tích như trên, cho chúng ta cái nhìn tổng quan về ransomware và những thiệt hại có thể xẩy ra khi hệ thống vSphere Server bị tấn công đồng thời đưa ra các phương án bảo mật tốt hơn cho hệ thống. Các báo cáo ransomware tấn công và các sự cố liên quan vSphere Server ngày càng nhiều, đây là những bài học đắt giá cho các quản trị viên nếu như xem thường những nguy hại mà ransomware có thể gây ra cho hệ thống khi không thực hiện triệt để nguyên tắc bảo mật hệ thống. Từ những hành động nhỏ của quản trị viên có thể hạn chế được những thiệt hại to lớn cho hệ thống trước những cuộc tấn công từ ransomware, bên cạnh đó còn cung cấp cho chúng ta những thông tin hữu ích các công cụ tích hợp bảo mật hệ thống được cung cấp bởi Vmware để tăng cường khả năng bảo mật cho hệ thống trước ransomware.

Nguồn: virtualizationhowto

Collect: Báu Nguyễn – ITFORVN.COM

Bạn có thể tương tác và cập nhật thông tin mới nhất của Nhóm Facebook ITFORVN, Các khóa học mới do group tổ chức tại «Elearning»