Hướng dẫn cấu hình xác thực giữa Cisco ACS với thiết bị router, switch

Hi all. Trong bài viết này mình sẽ hướng dẫn cách dùng Cisco ACS cấu hình xác thực với thiết bị như router, switch. Mọi người tham khảo nhé

1.Cấu hình Cisco ACS lấy thông tin user trên AD ( Window server 2008 )

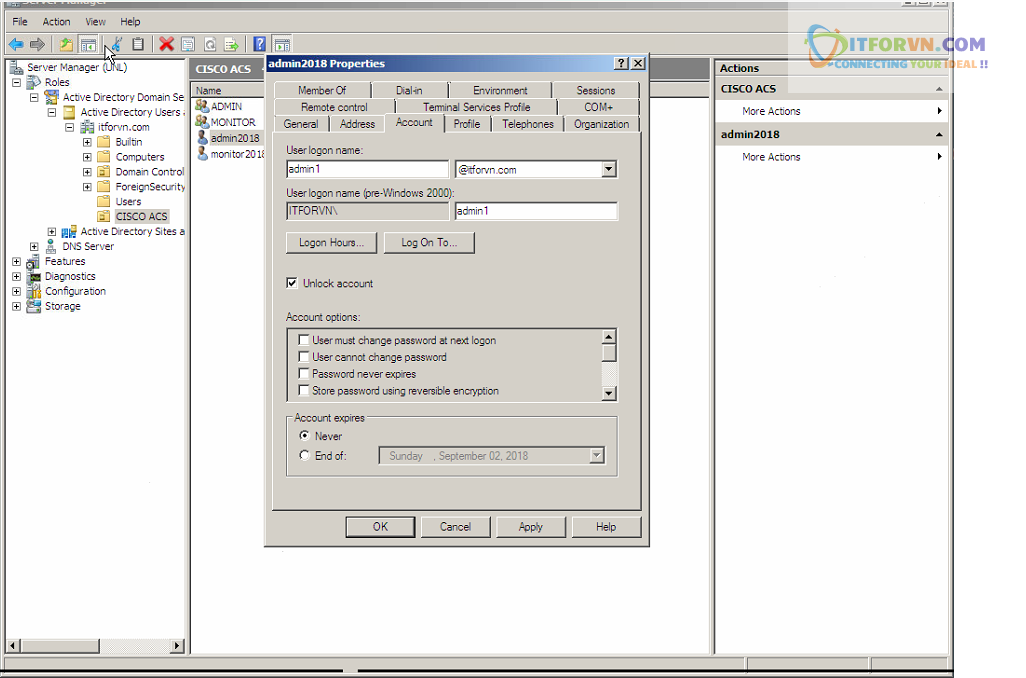

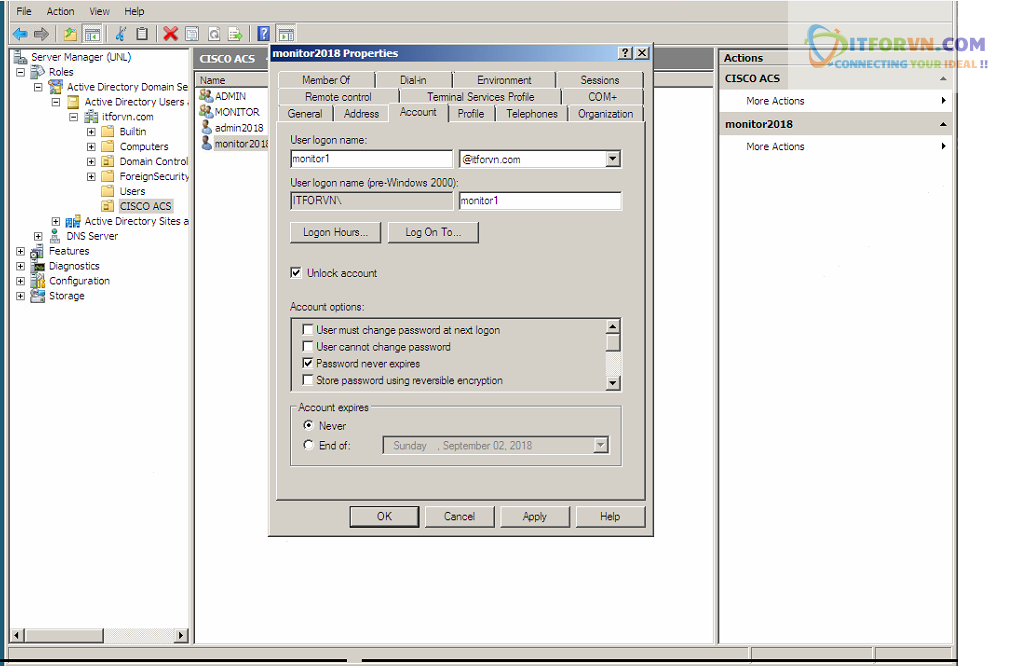

Sau khi đã cài đặt và join domain thành công với Window server 2008 như bài viết trước thì ta tiến hành trên Window server tạo 2 user là admin2018 và monitor2018

Trong đó :

User Admin2018 có login name là admin1 và password: Admin@123

User monitor2018 có login name là monitor1 và password: Admin@123

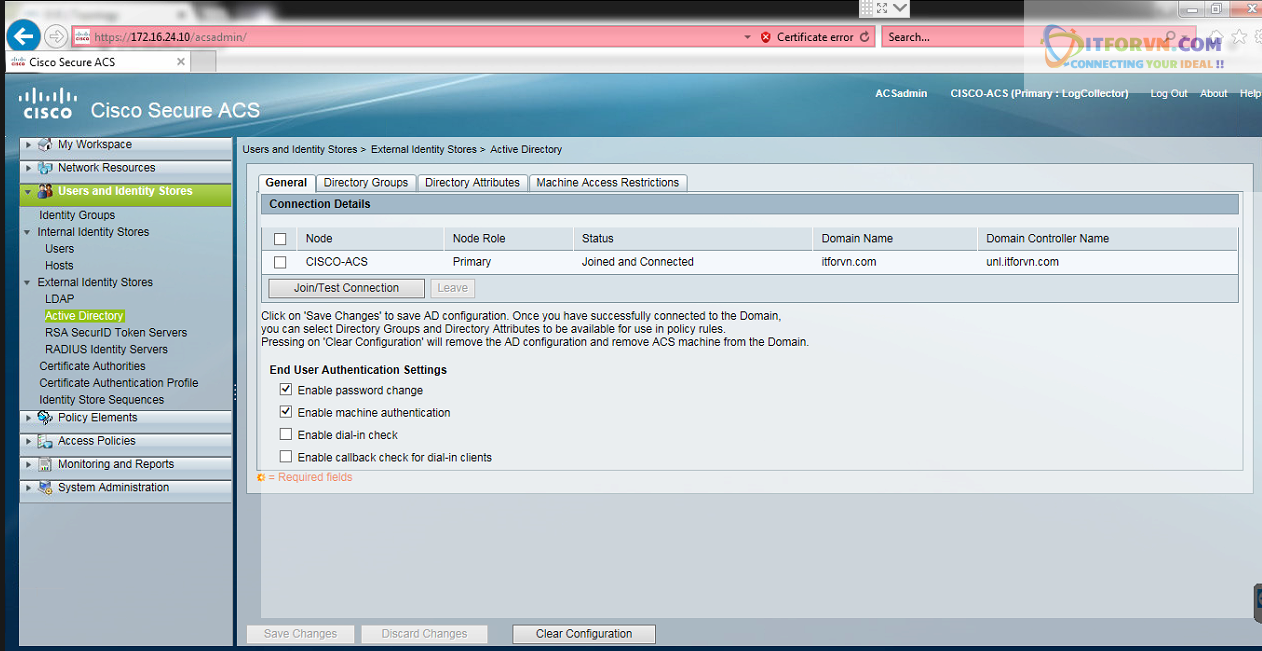

Sau khi thực hiện tao 2 user thành công trên AD thì trên Cisco ACS ta tiến hành map với AD để lấy thông tin của 2 user này như hình dưới.

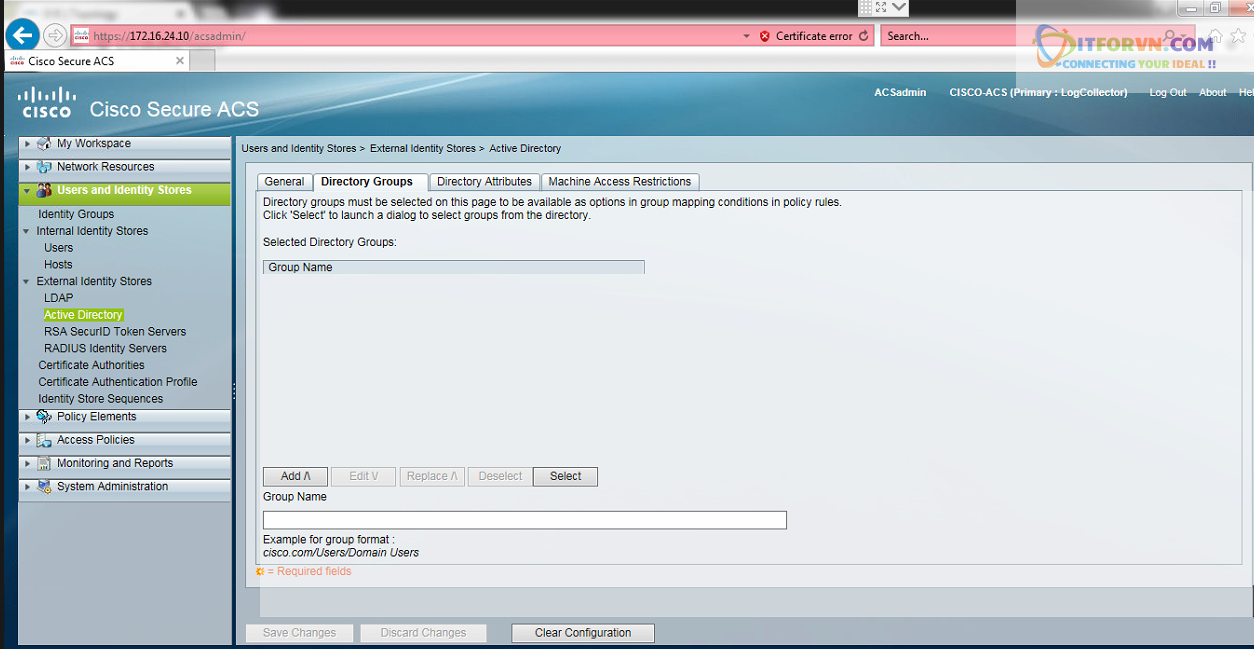

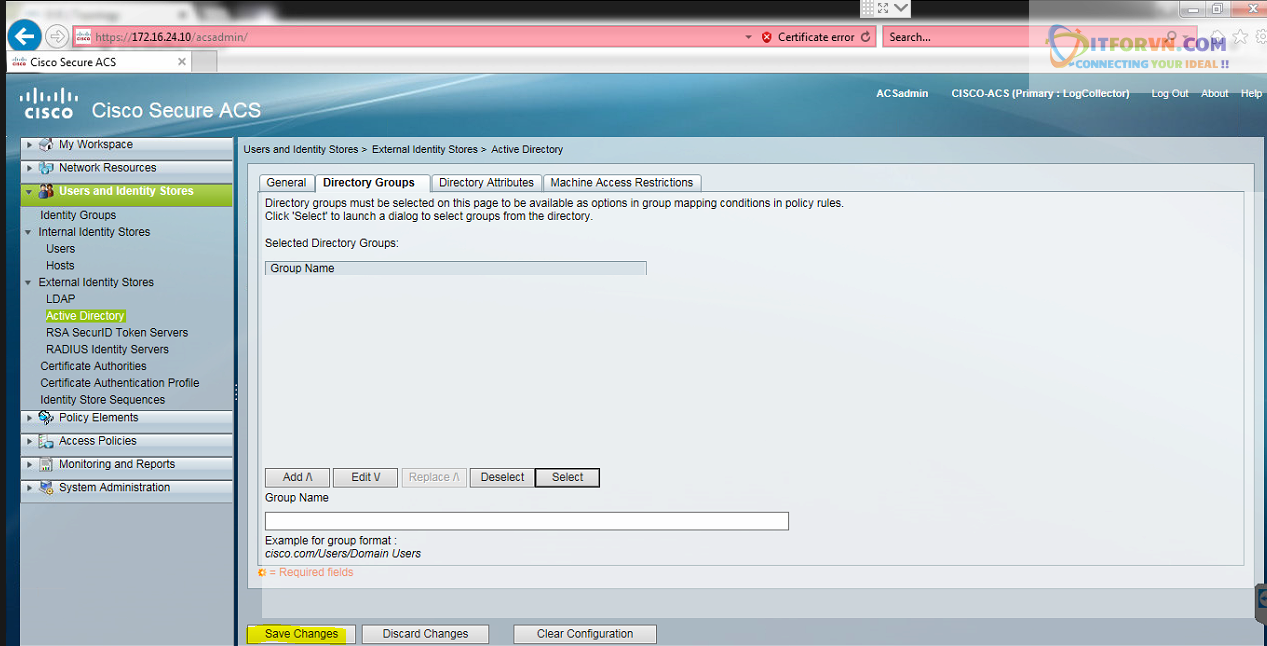

Chọn Users and Indentify Stores -> Active Directory -> Directory Groups -> Select

Sẽ xuất hiện bảng như hình dưới. Tìm đến group user mà ta đã tạo trên AD và tick chọn. Sau đó nhấn OK và Save Change

Vậy là ACS đã lấy được thông tin user từ AD thành công.

2.Cisco ACS chứng thực với các thiết bị Router, Switch Access, Core

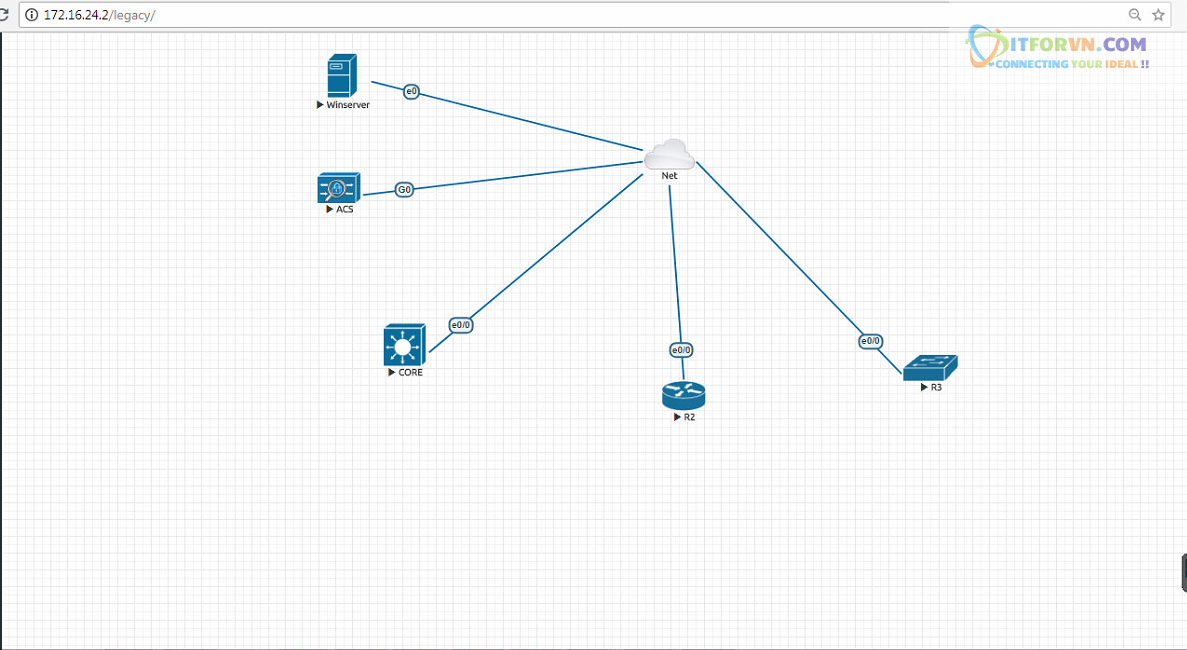

Sơ đồ bài lab.

Trong bài lab này , các thiết bị như router , switch access, core sẽ tiến hành xác thực thông tin user name đăng nhập với Cisco ACS qua giao thức TACACS+

Ví dụ: Khi ta telnet hay ssh vô các thiết bị này với user name và password thì nó sẽ đem thông tin này đi xác thực với Cisco ACS.

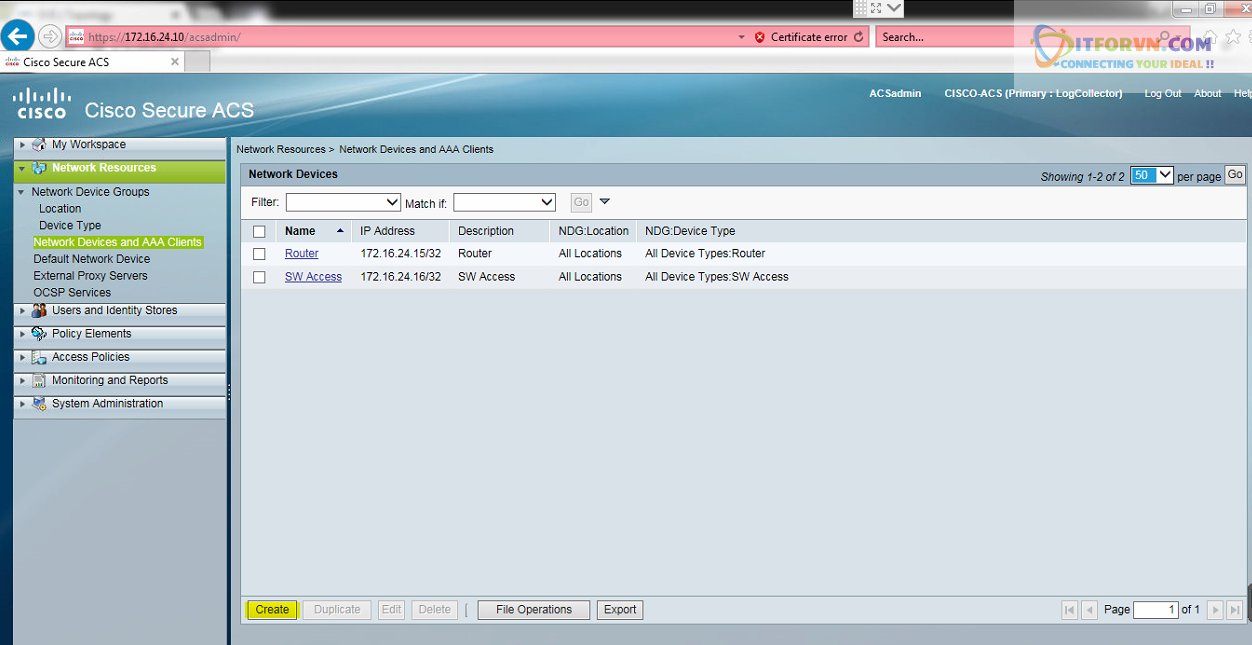

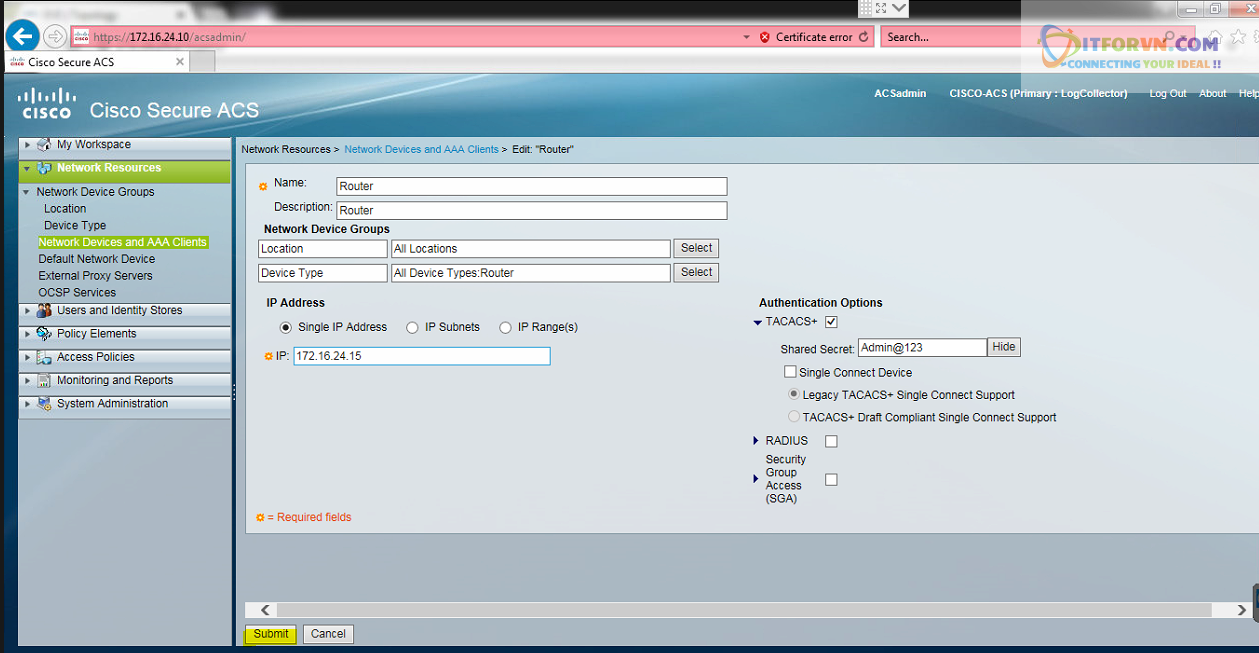

- Tiến hành add thiết bị cần chứng thực lên Cisco ACS

Chọn Network Resources -> Network Devices and AAA Clients -> Create. Sẽ xuất hiện 1 bảng mới.

Nhập đầy đủ thông tin vào ô trống, ở đây sẽ dùng giao thức TACACS+ để xác thực giữa ACS với thiết bị nên ta tick chọn TACACS+. Sau khi nhập xong thông tin thì nhấn Submit.Vậy là ta đã add các thiết bị cần chứng thực với ACS thành công

Name: Tên thiết bị như router, core

IP: nhập IP đã tạo trên interface của thiết bị

Share Secret: key dùng xác thực giữa ACS với thiết bị

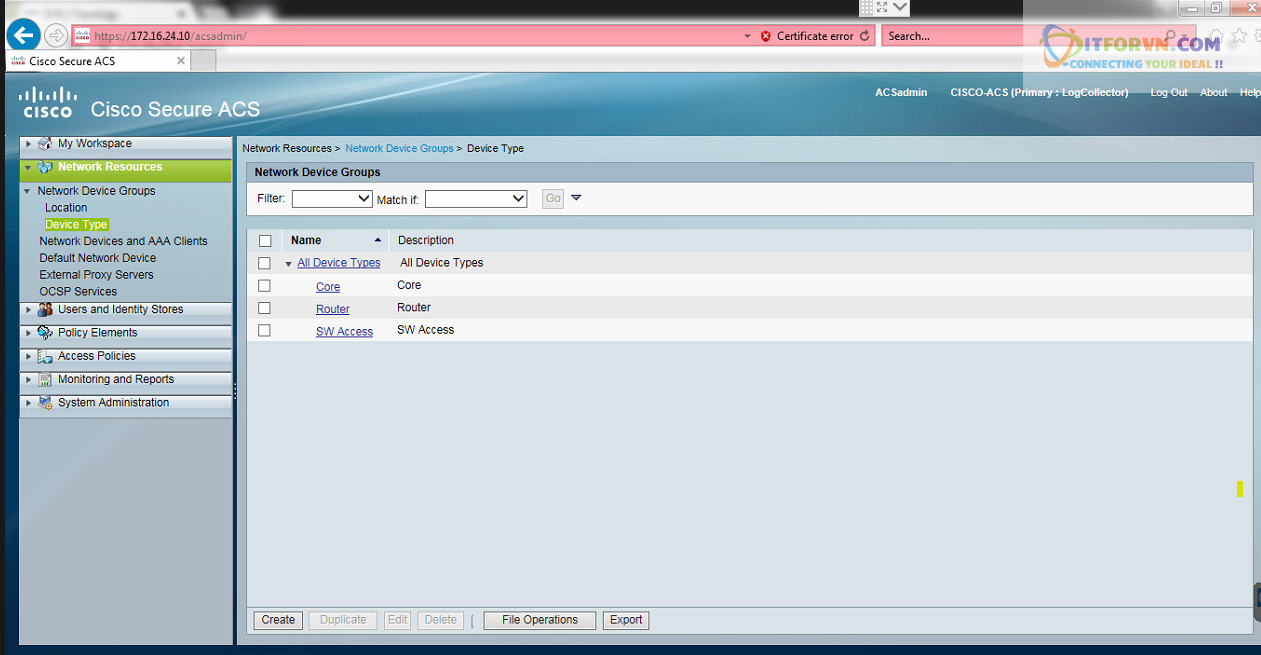

Tiếp đến ta tiến hành phân loại các thiết bị, phân ra thiết bị nào là router, switch access, core để dễ phân quyền hơn.

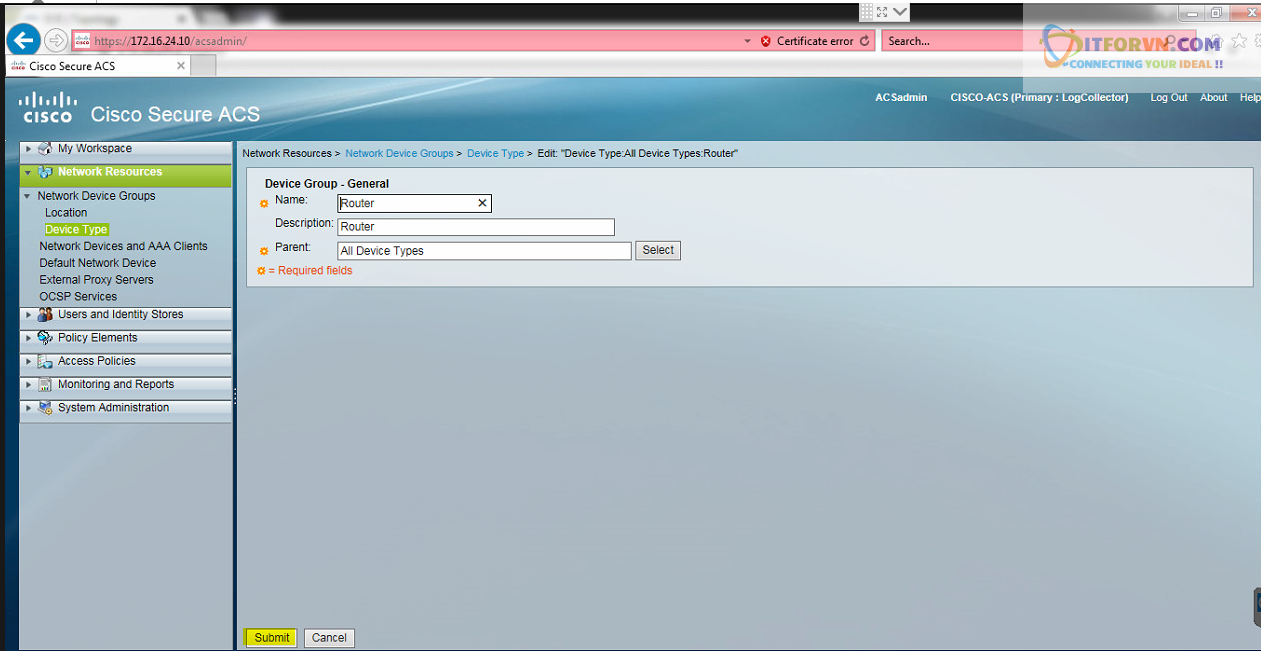

Chọn Network Resources -> Device Type -> Create. Như hình mình họa bên dưới. Làm tương tự với các thiết bị khác

Kết quả ta được như hình dưới là ta đã phân loại thiết bị thành công

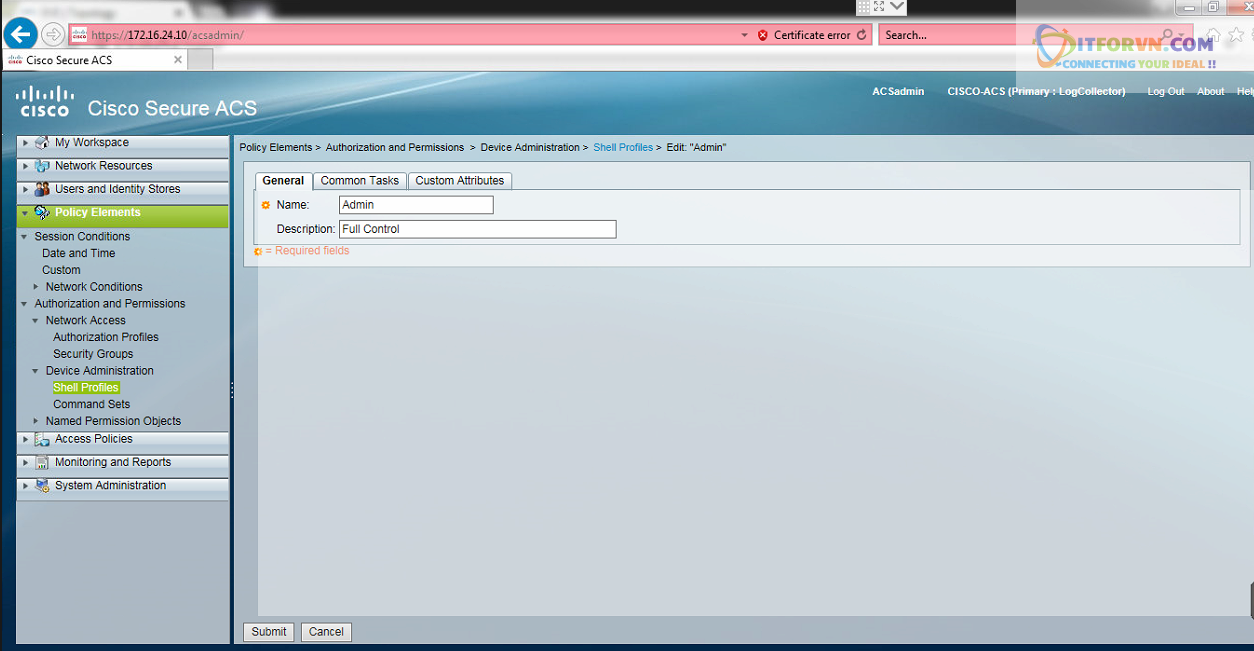

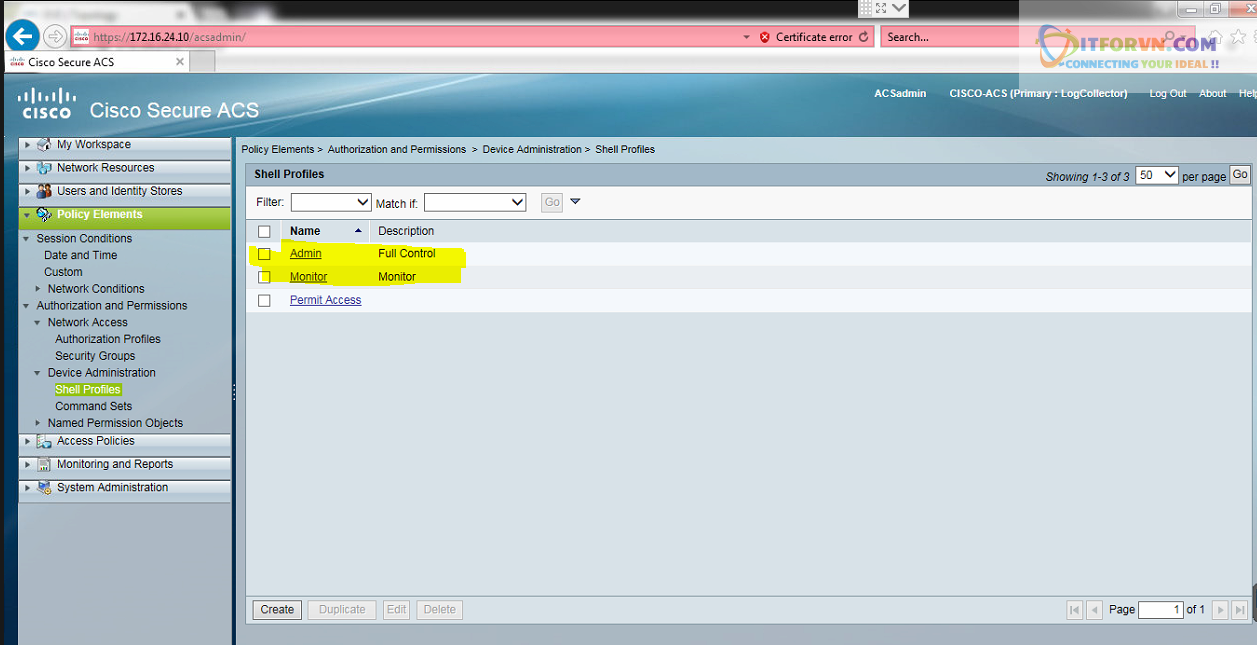

Tiếp theo cấu hình Shell Profiles trên ACS

Chọn Policy Elements --> Authorization and Permissions --> Device Administrations --> Shell Profiles --> Create

Nhập tên cho Shell Profiles

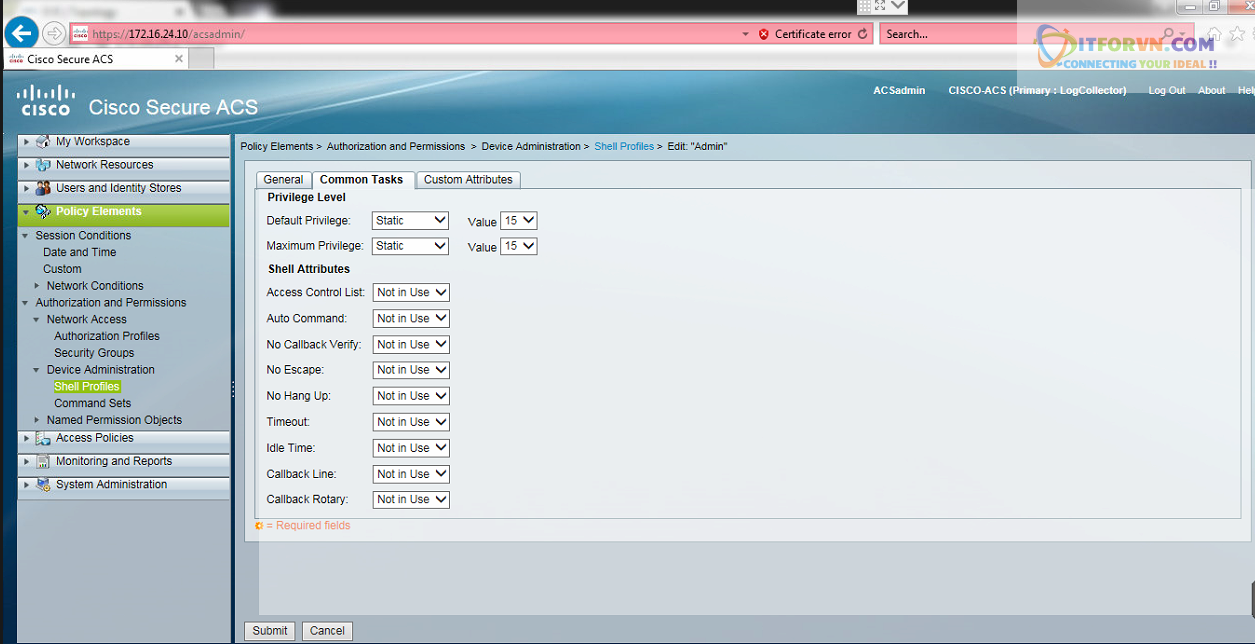

Sau đó chuyển sang tab Common Tasks và chọn quyền cho shell profile đã tạo. Ở đấy sẽ có 15 mức privilege. Ta có quyền set từ 1-15 theo mục đích

Và đây là kết quả ta đã tạo 2 shell profile như thực hiện các bước ở trên

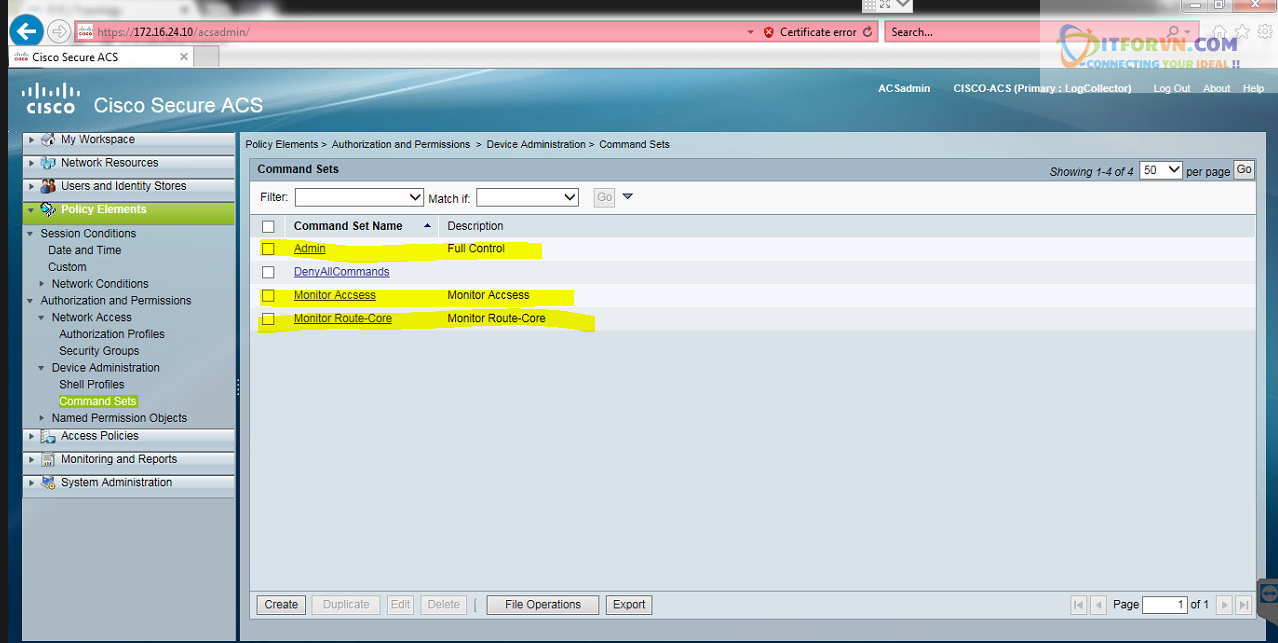

- Sau khi đã cấu hình Shell Profile xong thì ta tiền hành cấu hình Command Sets. Command Sets được sử dụng để tạo ra tập lệnh cho những user chứng thực thành công được sử dụng và tập lệnh nào họ không được sử dụng.

Để tạo conmmand sets các ta chọn.

Policy Elements --> Authorization and Permiessions --> Device Administration --> Command Sets --> Create

Sau đó nhập tên cho command sets và tiến hành permit hay deny các câu lệnh mà user được phép sử dụng khi dùng user đó để xác thực với ACS. Giống như hình minh họa bên dưới. Khi điền xong thông tin thì ta nhấn Submit để lưu lại

Và đây là kết quả mình đã tạo Commnad sets khác

Sau khi đã tạo xong Shell Profile và Command sets thì ta tiến hành tạo rule để set nó lên từng account đã tạo ở trước đó trên AD

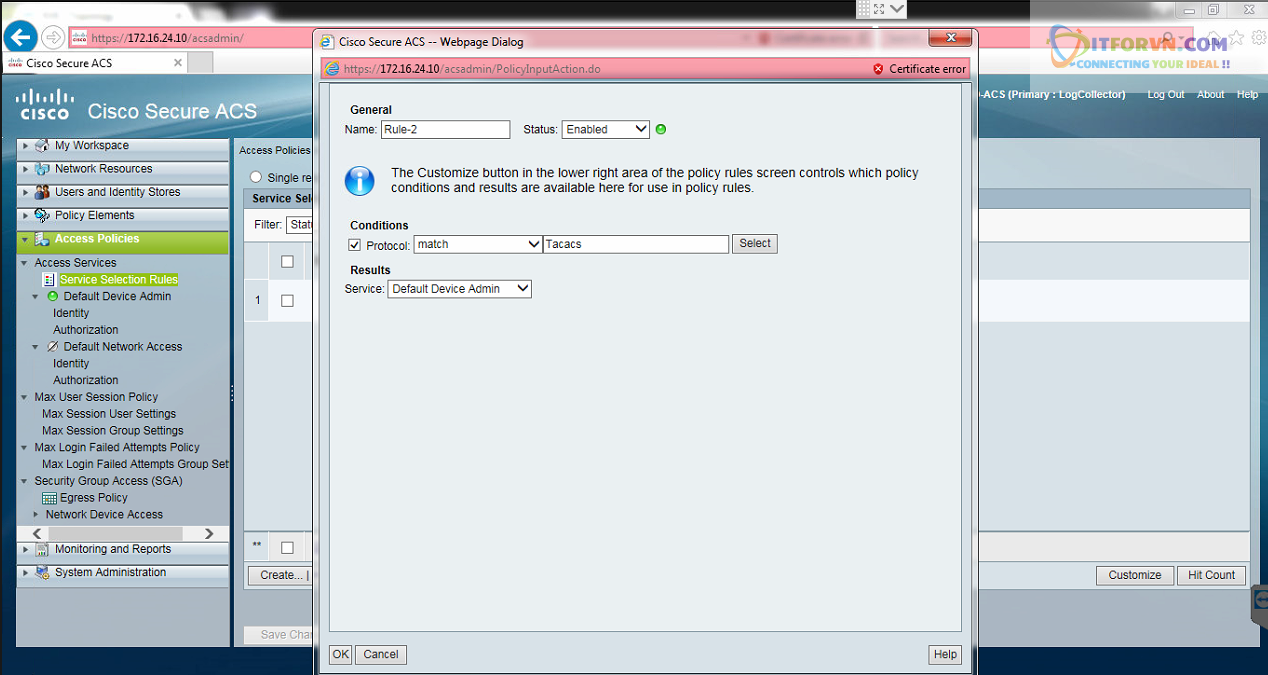

Chọn Access Policies -> Service Selection Rule -> Create để tạo 1 rule mới và chọn như hình dưới

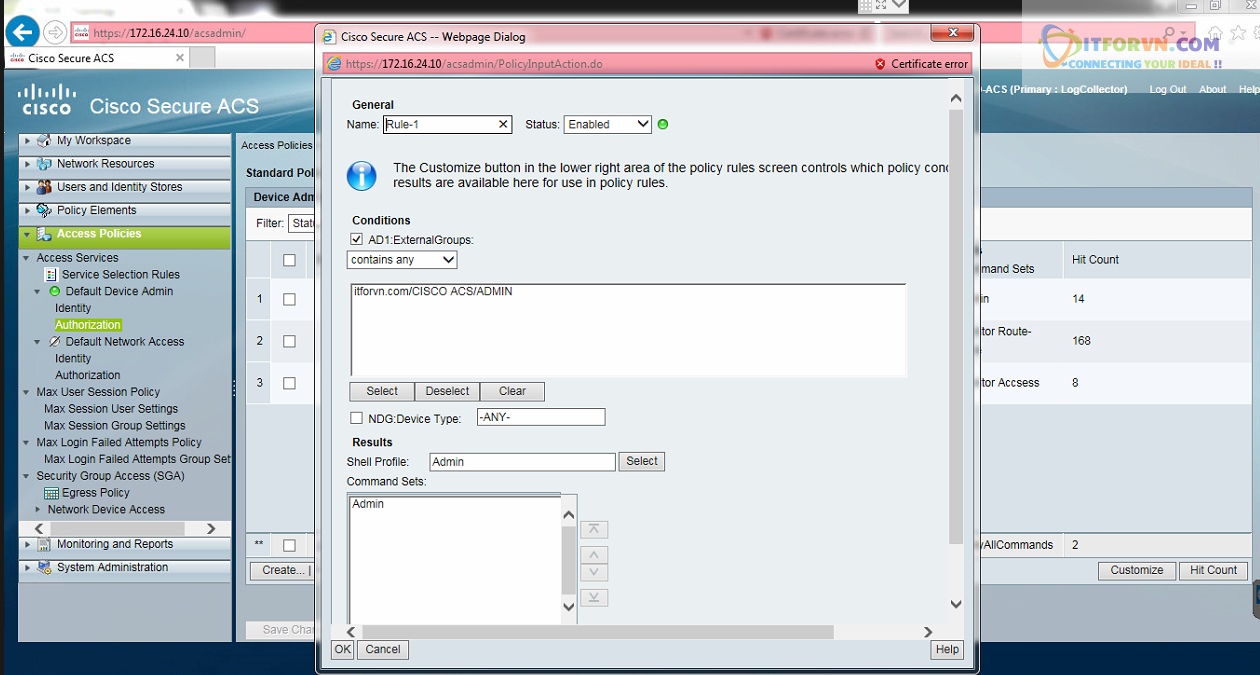

Sau đó chọn Access Policies -> Default Device Admin -> Authorization ->Create .Giống như hình họa bên dưới

Name: tên rule

Shell Profile, Command Sets: Chọn Shell Profile , Command Sets mà ta đã tạo trước đó.

AD1: ExternalGroups: Chon account để áp rule này lên

NDG: Device Type: áp dụng rule này lên tất cả các thiết bị dùng account ADMIN hay chỉ thiết bị mà ta chỉ định như route, switch, core.

Sau khi xong thì nhấn OK và Save Change để lưu cấu hình

Vậy là ta đã cấu hình xác thực xong giữa ACS với thiết bị

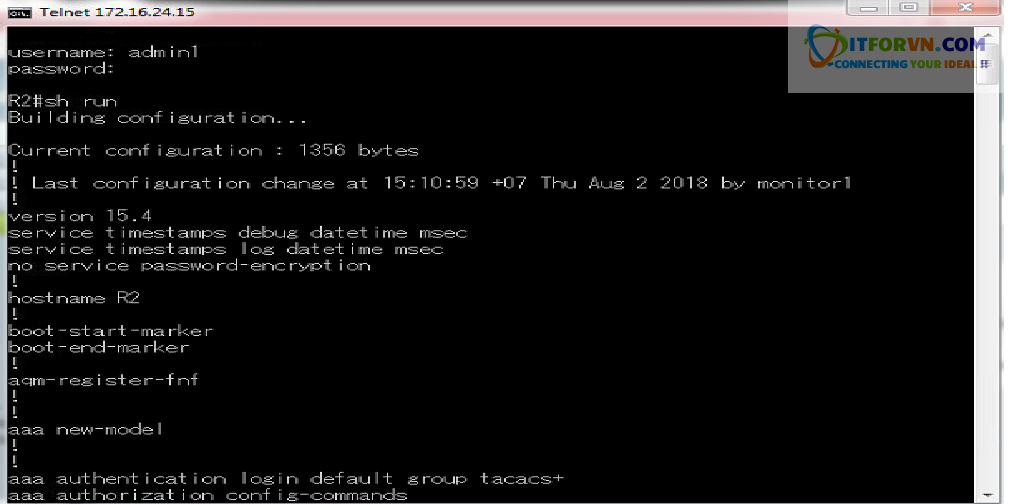

3.Câu lệnh chứng thực với ACS trên thiết bị router, switch hay core

Ở đâu mình sẽ làm trên router. Các thiết bị switch hay core thì câu lệnh như nhau

Router(config)#aaa new-model

R2(config)#aaa authentication login default group tacacs+

R2 (config)#aaa authorization exec default group tacacs+ local

R2 (config)#aaa authorization config-commands

R2 (config)#aaa authorization exec default group tacacs+ if-authenticated

R2 (config)#aaa authorization commands 0 default group tacacs+ local

R2 (config)#aaa authorization commands 1 default group tacacs+ if-authenticated

R2 (config)#aaa authorization commands 15 default group tacacs+ if-authenticated

Bật telnet trên Router để test

R2 (config)# line vty 0 4

R2 (config)# transport input telnet

Ví dụ ta dùng account admin1 có password là Admin@123 như đã tạo trước đó telnet vô Router. Vì account admin này đã set full control nên nó có thể dùng tất cả các lệnh.