Cấu hình xác thực giữa ACS với ASA

Tiếp theo bài viết trước nói về cách xác thực phân việc giữa Cisco ACS với các thiết bị như router , core , switch access. Bài viết này mình sẽ bổ sung xác thực phân quyền cho Cisco ASA với Cisco ACS.

Ta tiến hành add cisco ASA vô ACS, bước này đã hướng dẫn ở bài viết trước

Các bước phân quyền , xác thực cho account user thì giống như bài viết trước.

Trên Cisco ASA tiến hành config để nó xác thực với ACS thông qua các câu lệnh sau

ciscoasa(config)# aaa-server TACACS protocol tacacs+

ciscoasa(config-aaa-server-group)# aaa-server TACACS (inside) host 172.16.24.10: trỏ về server taccas+

ciscoasa(config-aaa-server-host)# timeout 1

ciscoasa(config-aaa-server-host)# key Admin@123 :Key xác thực giữa ASA với ACS

ciscoasa(config)# ssh 172.16.16.0 255.255.240.0 inside : ssh với user thuộc lớp mạng 172.16.16.0

ciscoasa(config)# ssh timeout 5

ciscoasa(config)# aaa authentication ssh console TACACS LOCAL :cho phép ssh

ciscoasa(config)# aaa authorization exec authentication-server auto-enable

ciscoasa(config)# aaa authorization command TACACS LOCAL

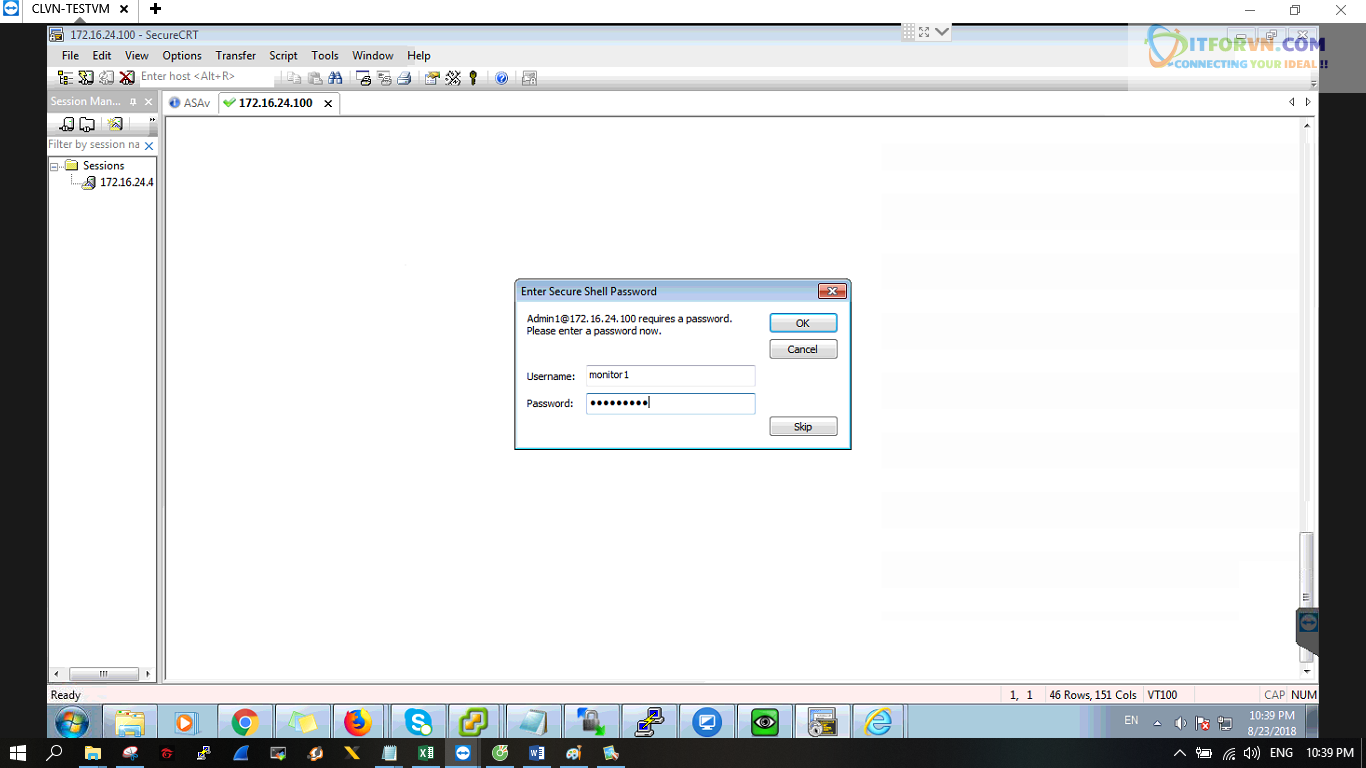

Tiến hành test xác thực giữa ASA với ACS

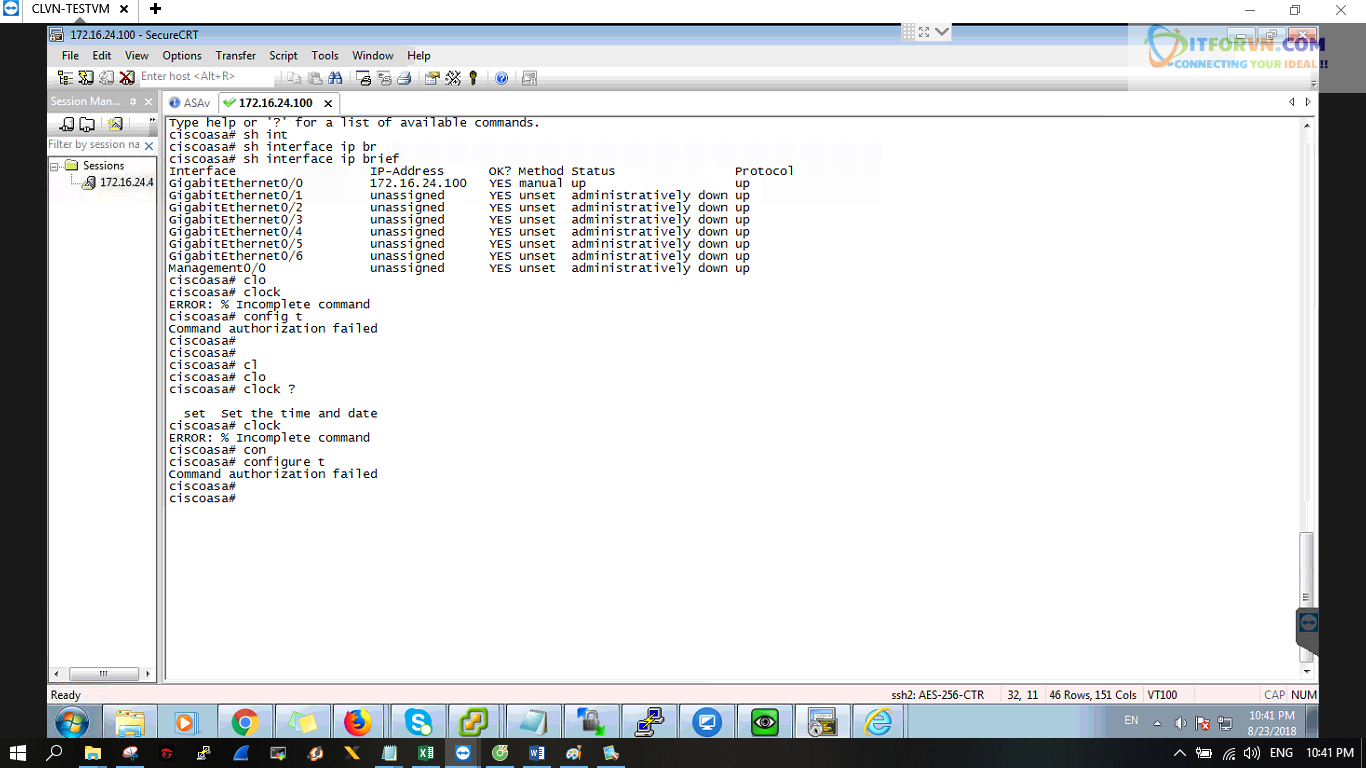

Ở đây sẽ sử dụng account monitor để đăng nhập vô cisco ASA.Với account này thì chỉ có quyền show. Ngoài ra các lệnh khác bị deny

Đã đăng nhập thành công. Sau đó tiến hành test. Chỉ show được. Còn lệnh khác bị deny

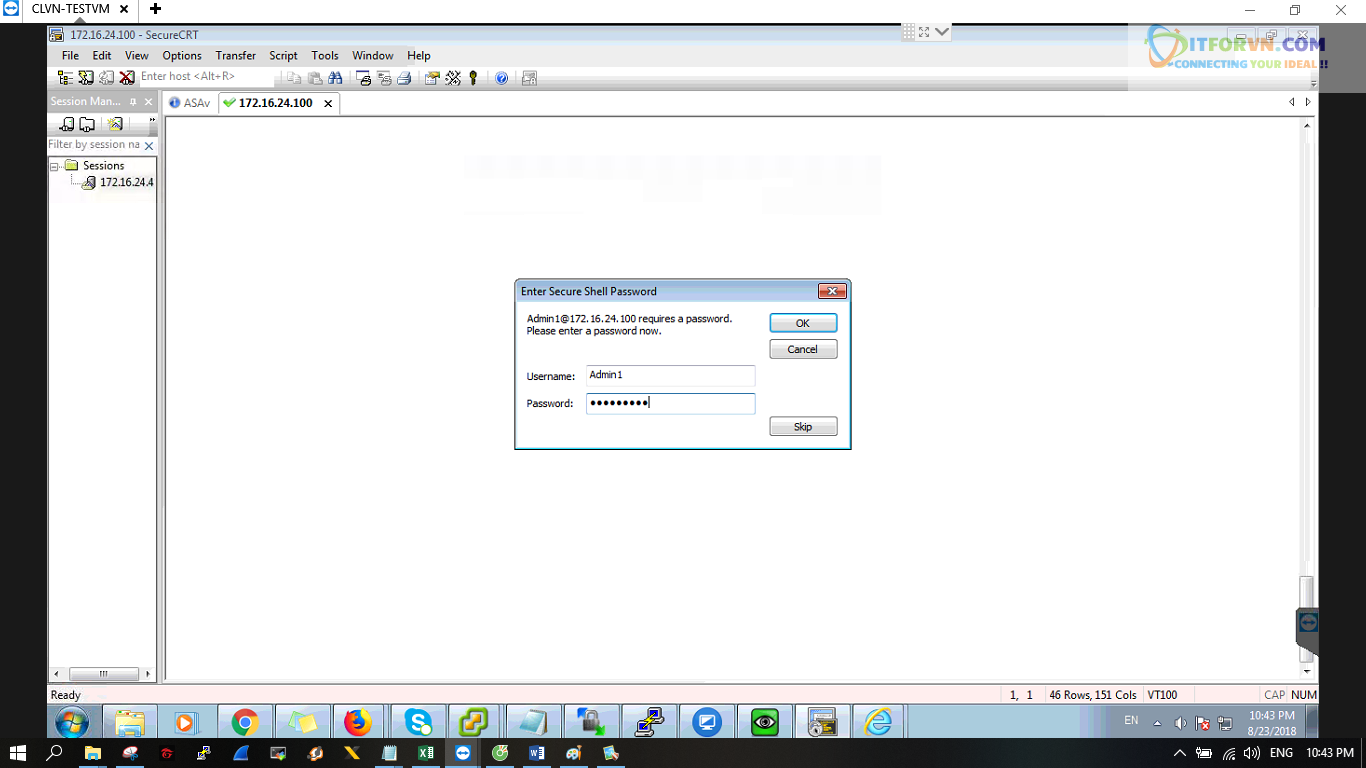

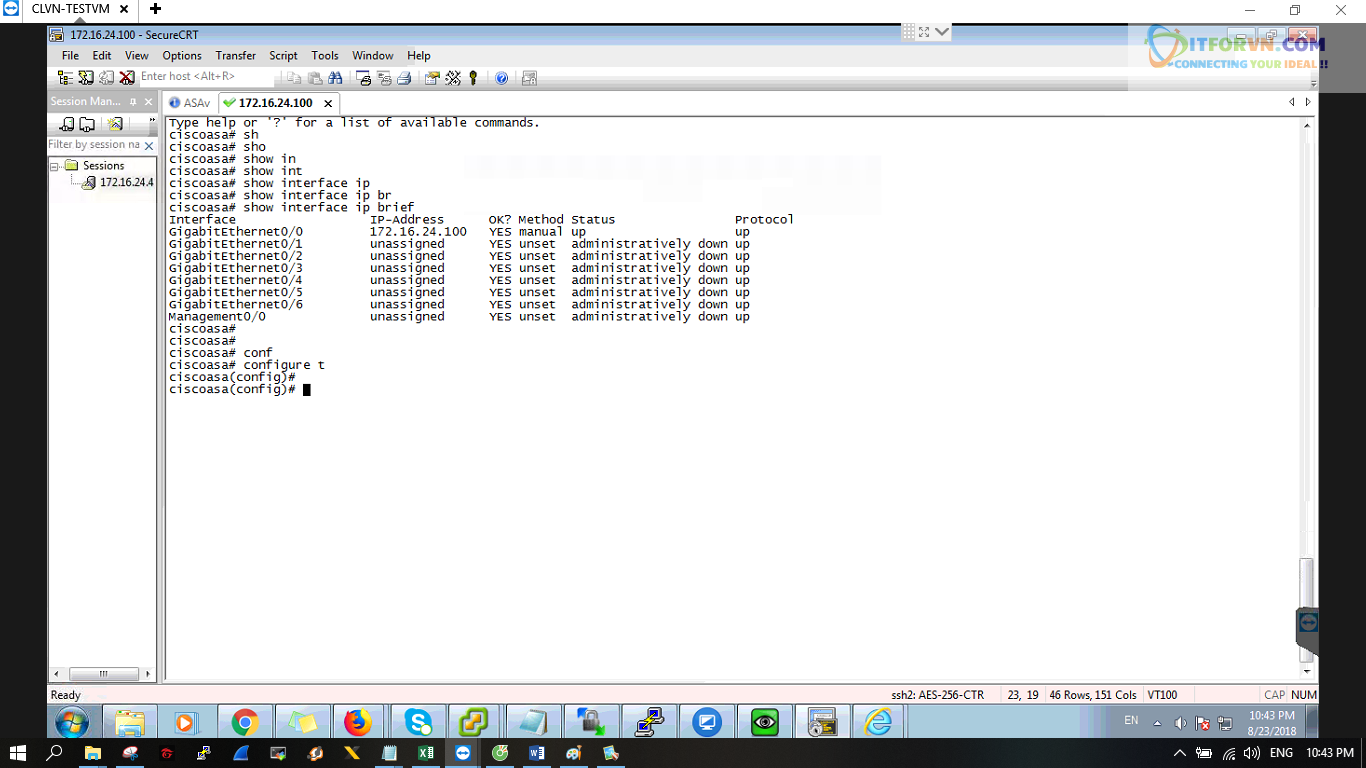

Tiếp đến ta test với account admin. Account này có full quyền

Vậy là đã test thành công với 2 account và đúng với yêu cầu đề ra. Và xác thực phân quyền giữa ASA với ACS thành công