Microsoft Azure Toàn Tập – Lab 5: Cấu hình VPN point to site trên Azure – Azure Resource Manager

CẤU HÌNH VPN POINT TO SITE VỚI ARM

Trong bài lab này mình sẽ hướng dẫn các bạn cấu hình VPN point to site sử dụng Certificate tự tạo trong local.

VPN site to site mình sẽ thêm vào các bài lab nâng cao sau các bài lab cơ bản về Azure. Anh em cho 1 like để khích lệ tinh thần cho em nhé.

Cây nhà lá vườn.

Nội dung

Khi xây dựng một hệ thống trên Windows Azure, thì nhiệm vụ tiếp theo là phải kết nối an toàn đến các hệ thống chạy trên Windows Azure. Hiện tại thì Windows Azure hỗ trợ 2 loại kết nối là:

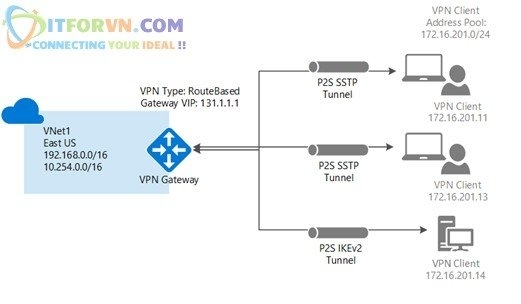

- VPN point to site: Mô hình này cho phép các client kết nối với Windows Azure. Với mô hình này thì VPN server phải public IP ra ngoài và đều phải cài VPN cho từng client.

Lab 5 – hình 01

- VPN point to site sử dụng 2 loại giao thức:

Secure Socket Tunneling Protocol (SSTP), nó dựa trên giao thức VPN là SSL. Thông thường thì các firewall sử dụng port 443 và ssl. SSTP chỉ hỗ trợ cho các thiết bị chạy Windows (từ Windows 7 trở về sau).

IKEv2 VPN là giao thức dựa trên IP SEC. IKEv2 chỉ dùng cho các máy MAC.

- Cách mà VPN point to site chứng thực.

Sử dụng Certificate từ Windows Azure: Khi mà sử dụng certificate của Windows Azure chứng thực, thì certificate client được thể hiện như là một user đang chứng thực kết nối. Client certificate sẽ được trust từ root certificate và được cài đặt trên mõi máy trạm. Việc xác thực certificate client được thực hiện bằng VPN getway và trong suốt quá trình thành lập kết nối VPN. Root certificate yêu cầu phải có hiệu lực và phải được upload lên Azure.

Chức thực sử dụng user của AD. AD cho phép từng user có khả năng kết nối đến Azure, nhưng nó yêu cầu phải có Radius server kết nối với AD. Radius server phải được triển khai trong on-premise hoặc có thể triển khai trên Azure VMnet. Trong suốt quá trình chứng thực, VPN getway sẽ thực hiện việc cho phép đi qua và chuyển tiếp những message chứng thực giữa Radius server và thiết bị kết nối. Chính vì thế Radius server đóng vai trò quan trọng trong việc kết nối. Radius server cũng có thể tích hợp với AD Certificate Services. Chính vì thế có thể thực hiện cách Radius server tích hợp với AD Certificate trong môi trường của bạn để có thể tạo ra mợt P2P certificate cho việc chứng thực VPN Azure. Khi đó không cần phải upload certificate lên Azure nữa.

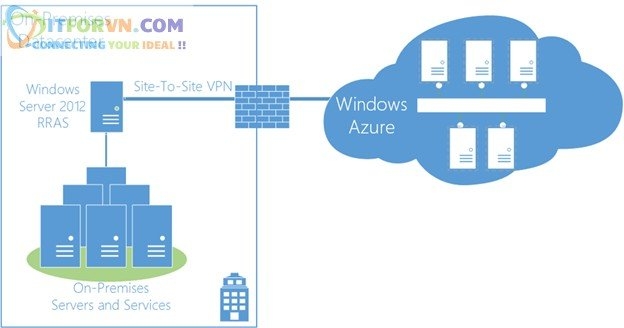

- VPN site to site: Mô hình này là kết nối mạng cho doanh nghiệp. Bảo mật và an toàn cho toàn hệ thống mạng. Thao tác cấu hình phức tạp và cho phép kết nối toàn bộ mạng trong doanh nghiệp tới Windows Azure

Lab 5 – hình 02

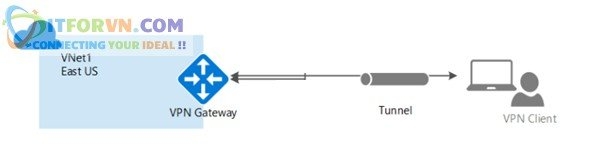

Mô hình:

Lab 5 – hình 03

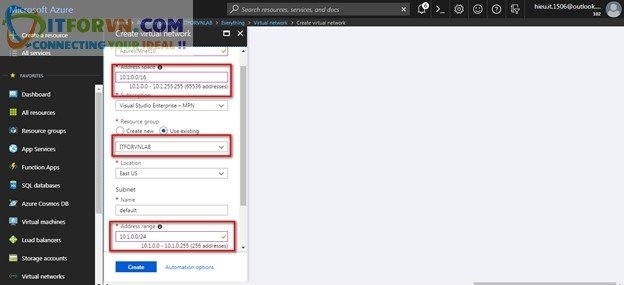

B1. Tạo Resource group, Virtual network (xem lại hướng dẫn ở LAB 1)

B2. Truy cập và đăng nhập tại website https://portal.azure.com/ để tạo Azure Virtual Network.

Đặt tên, chọn subnet, và chọn Resource đã tạo giống như bênh dưới.

Lab 5 – hình 04

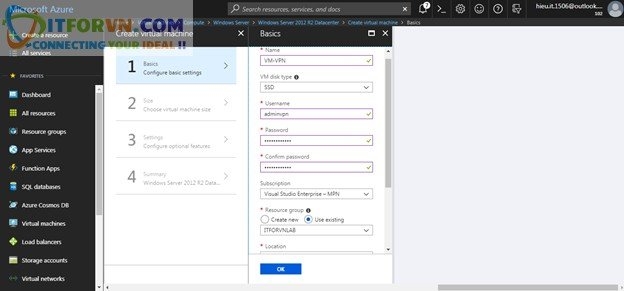

B3. Triển khai máy ảo sử dụng Azure Virtual network.

Chọn Virtual Machine, chọn OS là Windows 2012.

Chọn SSD, thiết lập user Admin/ pass, chọn Resouce và nhấn OK.

Lab 5 – hình 05

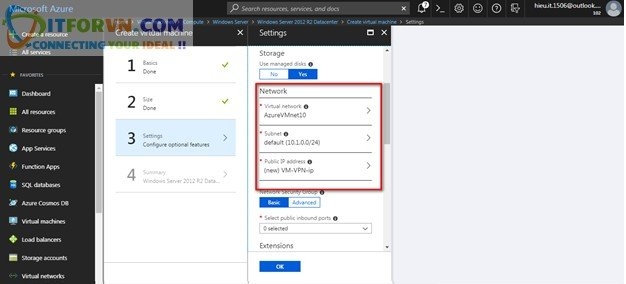

Chọn vào Azure Virtual Network vừa tạo cho VM.

Lab 5 – hình 06

Sau đó chọn OK để quá trình hoàn tất.

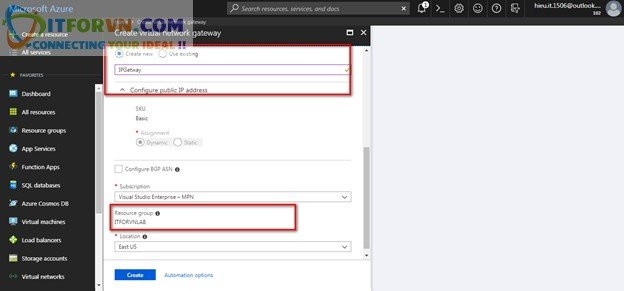

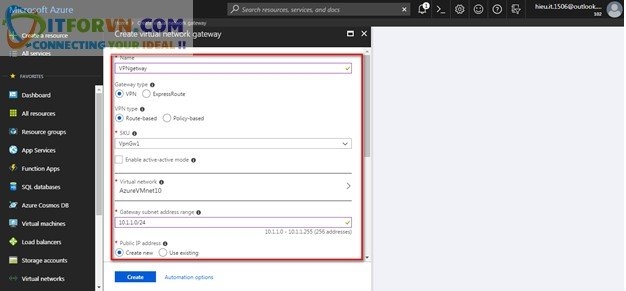

B4. Tạo Virtual Network getway

Vào Resource đã được tạo, chọn Add, sau có search để chọn Virtual Network getway để tạo.

Đặt tên : VPNgetway

Getway type : VPN

VPN type : Route based

Virtual network : chọn vào Azure Virtual Network đã tạo trước đó, đang dùng cho những VM trong Azure.

Lab 5 – hình 07

Tiếp tục tạo mới IP dùng cho IPGETWAY public, chọn tạo chung Resource sau đó nhấn OK để thực hiện quá trình khởi tạo:

Lab 5 – hình 08

B5. Tạo certificate cho việc chứng thực

Do ở đây mình sẽ sử dụng CA nội bộ do chính mình tạo để chứng thực. Ngoài ra có nhiều cách sử dụng khác.

- Trong bài lab này mình dùng công cụ đó là MakeCert để tạo ceritficate

- Cài đặt MakeCert

Link download: https://www.microsoft.com/en-us/download/details.aspx?id=8279

Sau khi download sẽ cài lên máy tính.

- Tạo root certificate

Vào CMD chạy câu lệnh để tạo ra file RootCertifictae

makecert -sky exchange -r -n “CN=P2SRootCert” -pe -a sha256 -len 2048 -ss My

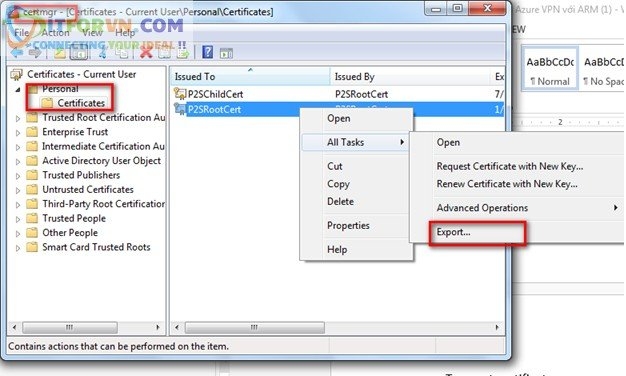

Sau khi Certificate đã tạo thành công. Export public key ra. Key này sẽ dùng để Upload lên Azure VPN

Vào crtmgr, sau đó chọn Personal/Certificate để chọn Root certificat cần export

Lab 5 – hình 10

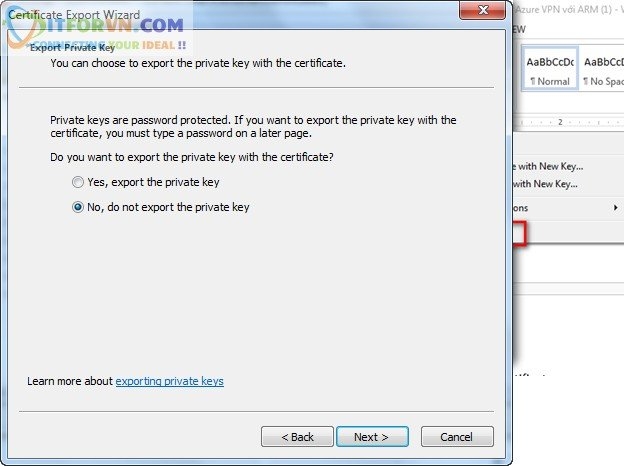

Tiếp tục chọn option No, do not export private key

Lab 5 – hình 11

Lab 5 – hình 11

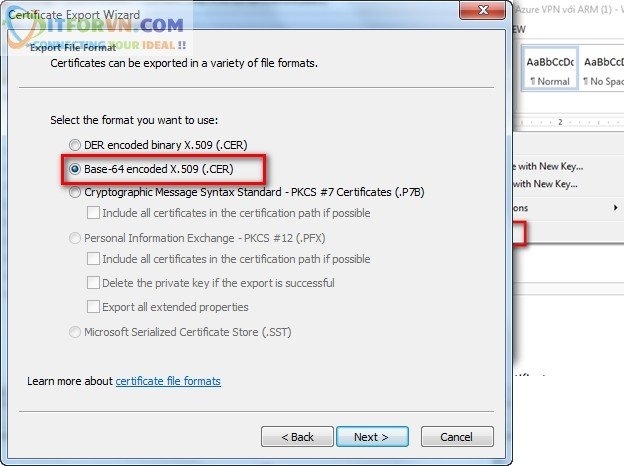

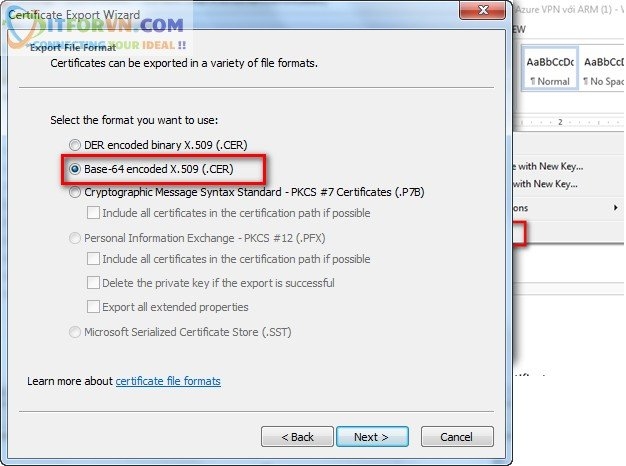

Tiếp tục chon option Base-64

Lab 5 – hình 12

Tiếp tục chọn nơi lưu file

Lab 5 – hình 13

Click finish để hoàn tất quá trình export

Lab 5 – hình 14

- Tạo client certficate

Vào CMD chạy lệnh

makecert.exe -n “CN=P2SChildCert” -pe -sky exchange -m 96 -ss My -in “P2SRootCert” -is my -a sha256

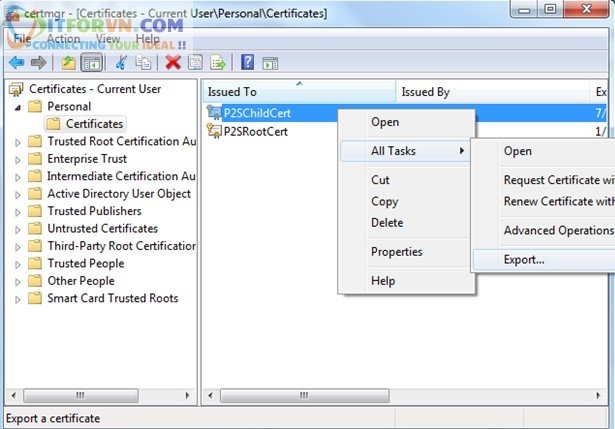

Tương tự như export public key root certificate. Vào certmgr, Personal/Certificate

Lab 5 – hình 15

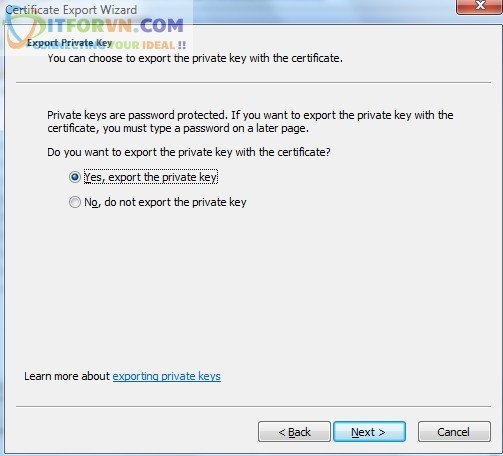

Chọn vào export private key

Lab 5 – hình 16

Lab 5 – hình 16

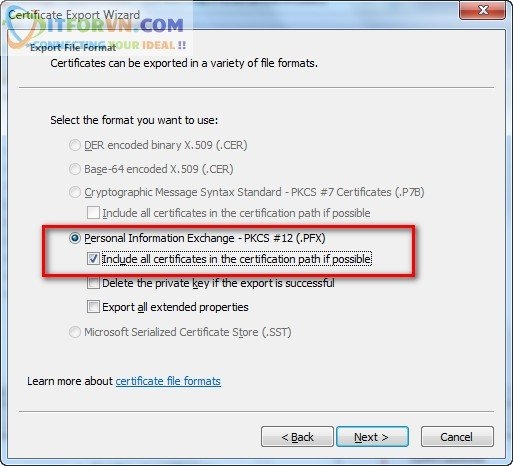

Chọn vào option như trong hình

Lab 5 – hình 17

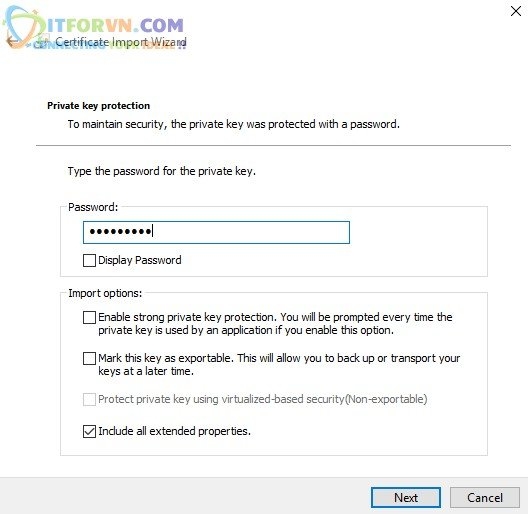

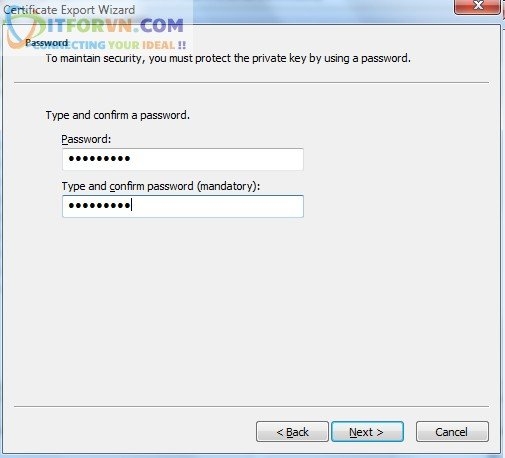

Tạo mật khẩu cho client certificate

Lab 5 – hình 18

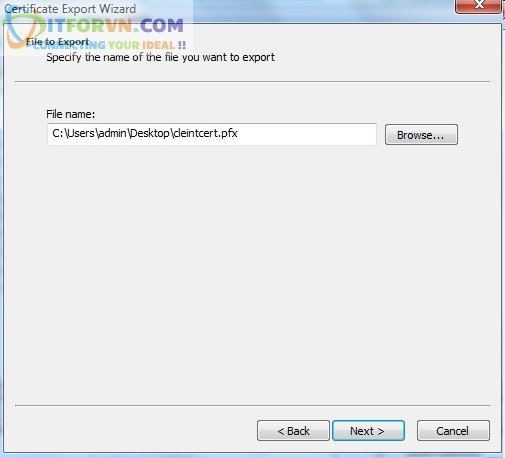

Chọn đường dẫn lưu trữ file

Lab 5 – hình 19

Nhấn Finish để hoàn tất.

B6. Tạo Client Address pool

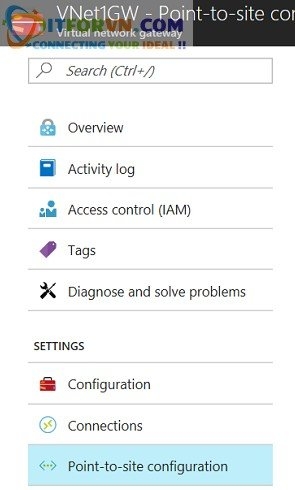

Vào Setting, chọn point to point conifguration

Lab 5 – hình 20

Tạo địa chỉ address pool

Lab 5 – hình 21

B7. Cấu hình loại tunal

Kéo xuống dưới chọn như hình

Lab 5 – hình 22

B8 . Chọn loại authen là Azure certificate

Lab 5 – hình 23

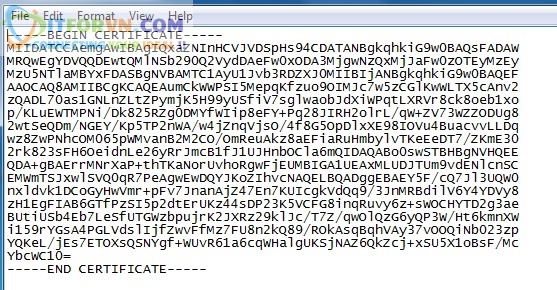

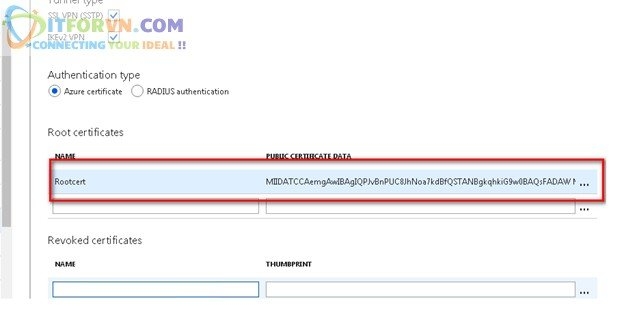

B9. Upload public certificate lên Azure.

Mở file rootcert lên, copy đoạn mã của nó.

Lab 5 – hình 24

Pate vào mục Public certificate data

- Save cấu hình lại.

Lab 5 – hình 25

B10. Cài Clien Certificate để client có thể VPN tới VMnet trong Auzre

Click vào file clientcert

Chọn install

Lab 5 – hình 26

Tiếp tục chon là current user

Lab 5 – hình 28

Nhập vào mật khẩu của Clientcert ban đầu đã tạo

Lab 5 – hình 29

Finish để hoàn tất quá trình cài đặt

Lab 5 – hình 30

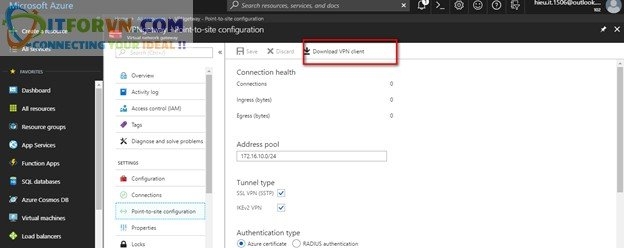

B11. Cài VPN cho Client

Vào setting/ point to point configuration để download VPN Client. Sau đó cài đặt VN như các soft khác.

Lab 5 – hình 31

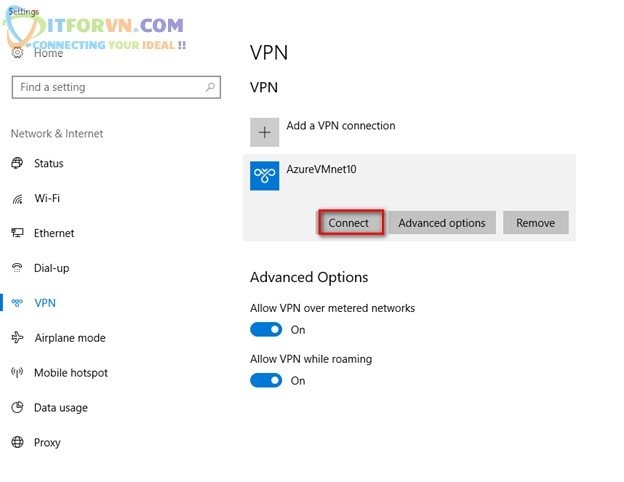

B12. Thực hiện quoay VPN

Vào mục VPN trong Network Setting, chọn AzureVPN sau đó nhấn Connect

Lab 5 – hình 32

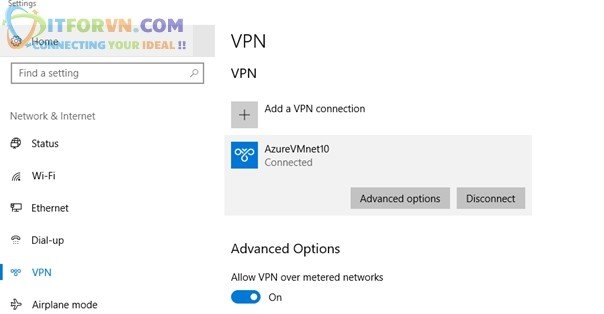

Đây là kết quả sau khi quoay VPN.

Lab 5 – hình 33

The End.

Tác giả: Nguyễn Thành Hiếu – ITFORVN.COM

Bạn có thể tương tác và cập nhật thông tin mới nhất của Nhóm Facebook ITFORVN, Các khóa học mới do group tổ chức tại «Portal»