Cấu hình dynamic vlan – part 2 Microsoft + Cisco bộ đôi hoàn hảo để quản trị hạ tầng layer 2

DYNAMIC VLAN + 802.1X authentication cho wire network

Như đã đề cập ở bài viết trước về tính an toàn cần thiết phải thiết lập cho layer 2. Trong bài viết nầy mình sẽ đi sâu về phân tích giải pháp và đưa ra hướng triển khai cu thể hơn.

Khuôn khổ trong bài viết nầy tôi sẽ nói về 1 số lựa chọn, để mọi người liệu cơm gắp mắm sao cho phù hợp.

Chính vì nhận thức được mối hiểm họa đến từ người dùng trong mạng LAN nên các hãng đã cho vào thiết bị mình 802.1x và hầu như hãng network danh tiếng nào cũng có, với HP ta cũng làm được, junper cũng vậy, và dĩ nhiên Cisco cũng không kém cạnh. Đó là nói về thiết bị layer 2 ( switch). Còn về server xác thực ( Radius) thì có rát nhiều, cisco họ cũng có ACS Server, Linux cũng có radius, và Microsoft cũng có, sài cái nào cũng apply được ý đồ nầy.

Vậy thì apply cái nào là hay nhất? Chắc bạn sẽ nói cái nào xịn nhất ngon nhất là hay nhất ! Và đa phần nhiều IT bây giờ có xu hướng như vậy, nhất là thời đại marketing quyết định danh tiếng và chất lượng của sản phẩm…. Riêng tôi thì giải pháp hay nhất là giải pháp phù hợp nhất với túi tiền và điều kiện thực tế của doanh nghiệp mình sẽ triển khai.

Với công ty họ sài đa phần là linux, thì chọn Radius trên Linux lúc nầy là 1 giải pháp hay, và với thể loại nầy thường là các công ty đặt nặng vấn đề license, vì như bạn biết rồi đó, gánh nguyên hệ thống chạy trền nền của Microsoft còng lưng ra trả tiền license có khi gấp mấy lần tiền mua PC và server cộng lại.

Với doanh nghiệp đa phần cốt lõi là hạ tầng, chứ server nầy nọ họ không quản lý, thường đây là các công ty cho thuê hạ tầng, mà gần đây ta thấy nổi lên nhiều nhất là các công ty cho thuê văn phòng kiểu lo hết 100% hạ tầng từ phòng ốc bàn ghế, hàng họ em út,…. cho đến điện mạng. Việc đầu tư đồng bộ hệ thống luôn được đặt lên hàng đầu, Nếu trong hệ thống của họ đa phần chạy Cisco họ lại thích Cisco ACS để trouble shoot cho tiện.

Đối với công ty IT biết nữa nạc (Linux) nữa mở(Micorosoft), hay những công ty không có gì khác ngoài có điều kiện, hoặc các công ty con nhà chị Dậu đua đòi làm Ngọc Trinh mà lại thích sài chùa sài crack thì chắc chọn Radidus của Microsoft đi cho khỏe. Trong bài viết nầy chính vì không phải lo tiền license + làm biếng nên thằng viết bài nầy chọn Radius của Microsoft làm cho khỏe 😀

Chung quy lại chọn gì đi chăng nữa thì switch phải hỗ trợ 802.1x, server radius phải kết nối với LDAP và tận dụng các object nằm trong domain của mình để chứng thực. Dẫn dắt dài dòng nãy giờ … giờ chốt lại phát trong bài viết nầy dùng:

SWITCH CISCO CATALYST 4948 + WINDOW RADIUS + LDAP ( ACTIVE DIRECTORY) để chứng thực.

I.Mô hình

II. Chuẩn bị

- Window server 2012

- IP : 10.10.1.10

- Nâng cấp DC

- Cài dịch vụ Network Policy Server để làm Radius server

- Cài DHCP

- Switch cisco 4950 ( nếu sài switch layer 2, thì phải có thiết bị cấu hình SVI cho nó)

- Các VLAN sẽ set cho user:

- VLAN 1 : LAN cho server communication với nhau

- VLAN 10: IT

- VLAN 20: Develop

- VLAN 30: Guest

III. Kịch bản:

- Công ty ITFORVN.COM có nhu cầu bảo mật layer 2, những máy nào đã join domain thì được cho phép access vào mạng nội bộ.

- Những máy nào không join domain ( không thuộc máy công ty) thì sẽ bị cách ly qua VLAN 30.

- Hệ thống tự phát hiện những máy tính nào thuộc bộ phận IT sẽ tự động gán VLAN 10 trên port đó, máy nào thuộc bộ phần Develop port sẽ tự động gắn cho VLAN 20 trên port đó.

=> Chính vì vậy nên bài lab nầy tôi hay dùng từ cấu hình DYNAMIC VLAN ( CHO DỄ SEO 😀 )

IV. Triển khai:

- Cấu hình dynamic vlan – Nâng cấp DC

- Các bạn có thể tham khảo các nâng cấu domain trong bài lab cấu hình dymanic vlan nầy ở bên dưới

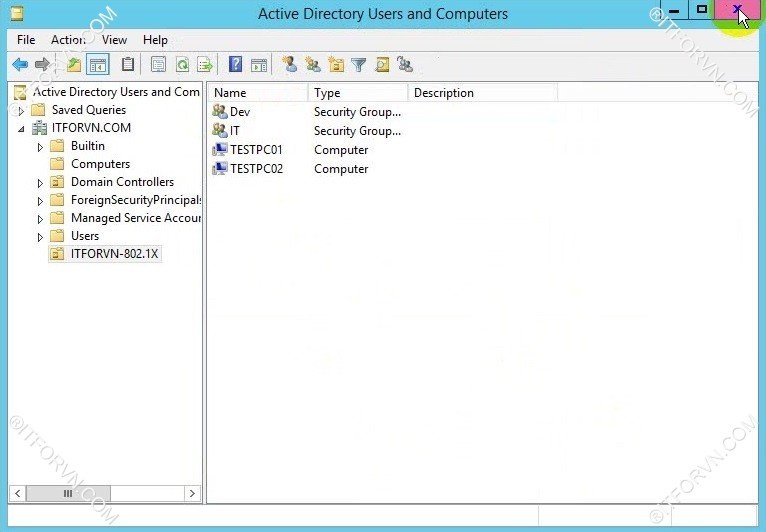

- Sau khi nâng cấp Domain ta tạo OU : ITFORVN-802.1x tạo sẳn 2 computer TESTPC01 và TESTPC02 và group IT và Dev. TESTPC01 add vào Group Dev, TESTPC02 add vào group IT.

2. Cấu hình dynamic vlan – cài đặt Network Policy Server + DHCP

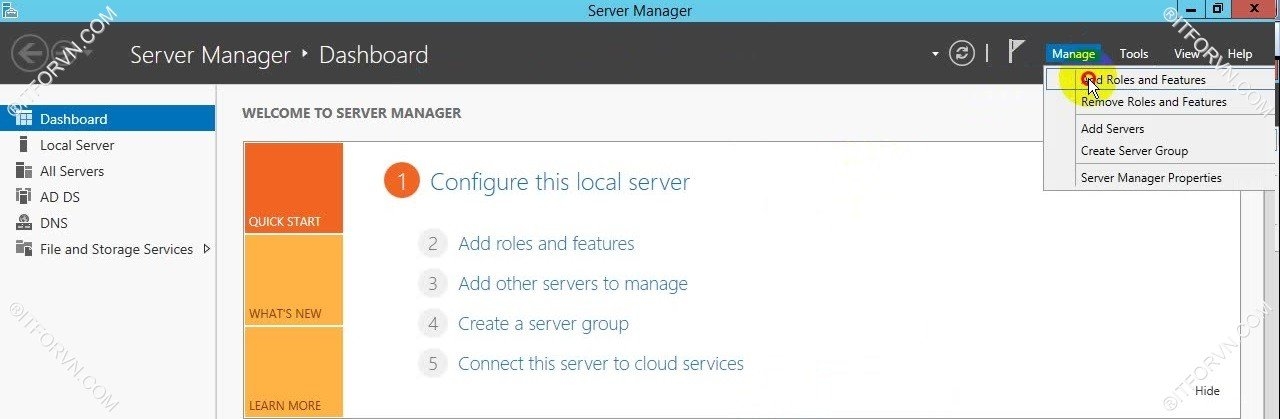

– Server manager > Click chọn Add Roles and Feature

-Hộp thoại Before You Begin xuất hiện chọn Next

-Hộp thoại Before You Begin xuất hiện chọn Next

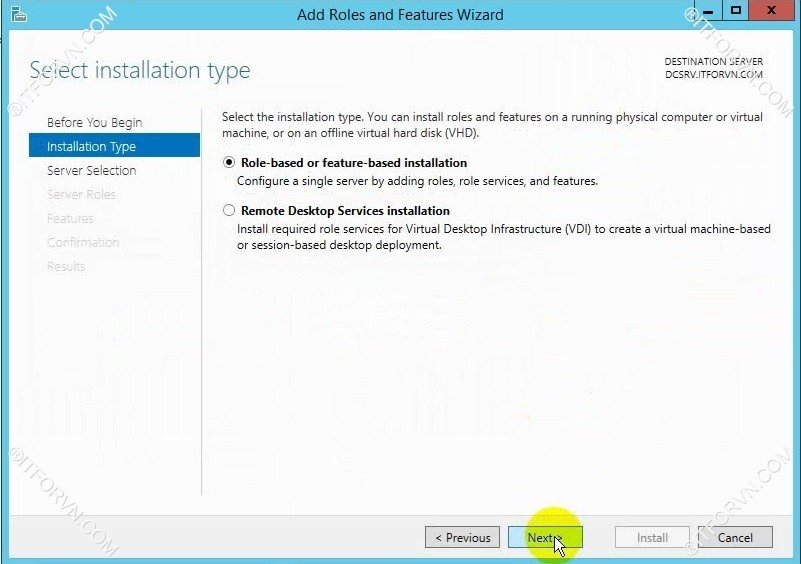

– Hộp thoại Installation Type xuất hiện bấm Next

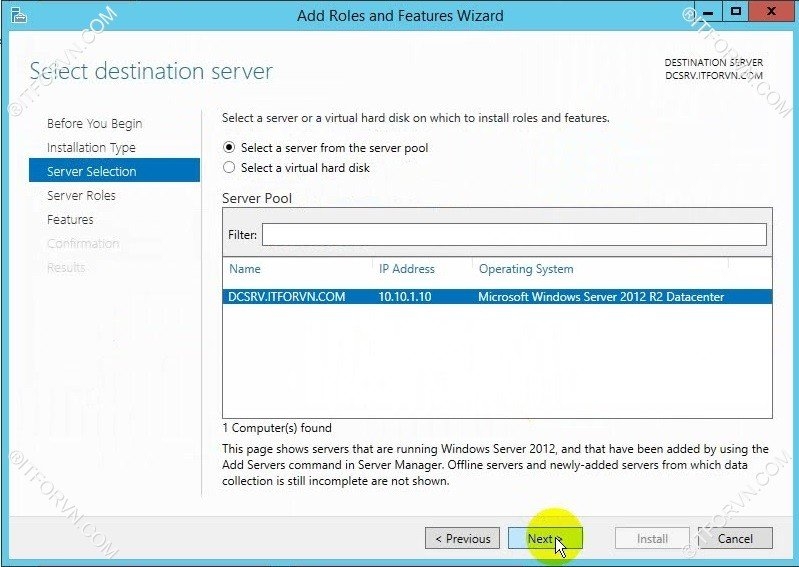

– Hộp thoại Selection Server xuất hiện chọn Next

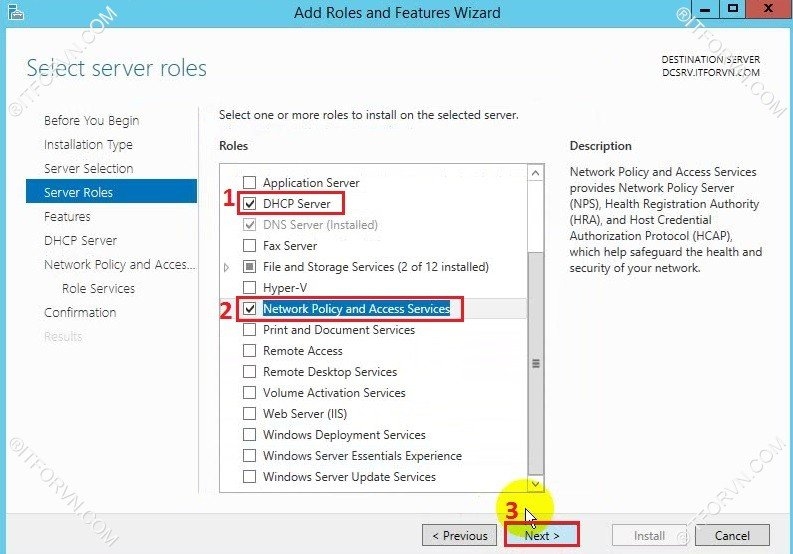

– Hộp thoại Server Roles xuất hiện bạn Tick chọn:

+ DHCP Server

-> Hộp thoại Add features that are required for DHCP Server xuất hiện bạn click Add Features

+ Network Policy and Access Services

-> Hộp thoại Add features that are required for Network Policy and Access Service xuất hiện bạn click Add Features

Sau đó bấm Next để qua bước tiếp theo

– Hộp thoại Feature xuất hiện bạn chọn Next

– Hộp thoại DHCP Server xuất hiện bạn click Next

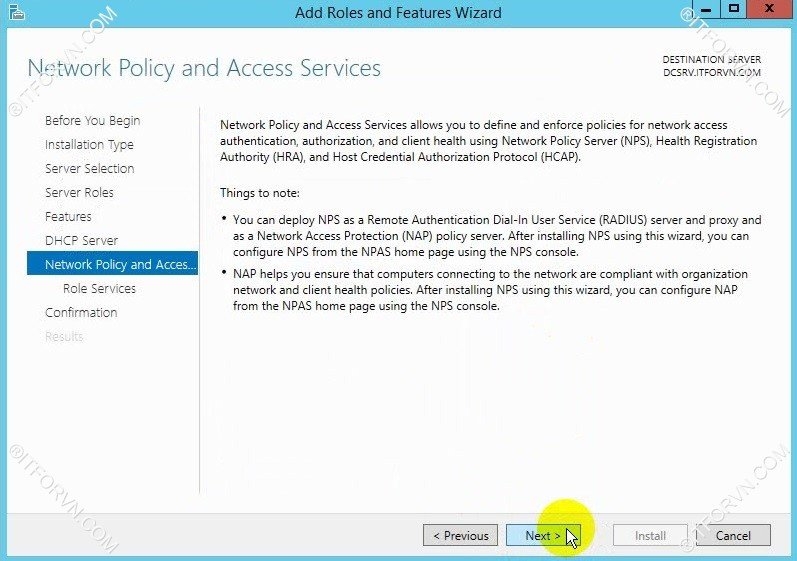

– Hộp thoại Network Policy and Access Services xuất hiện bạn tiếp tục Next

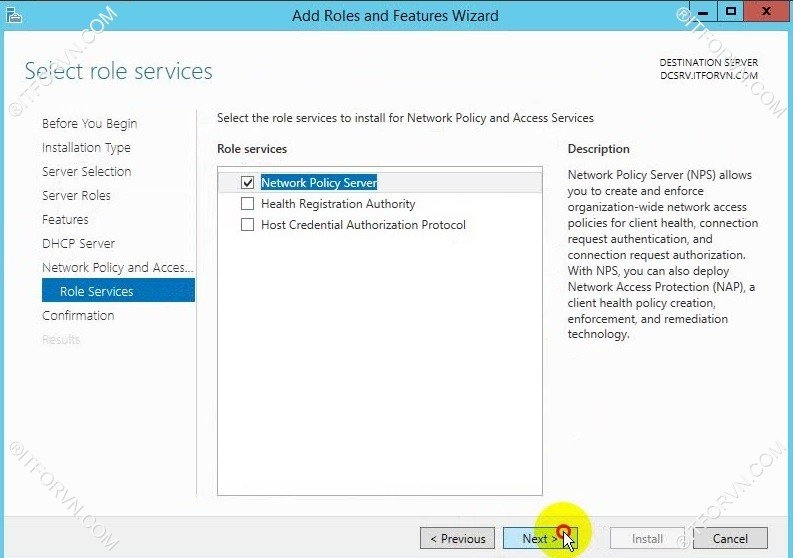

– Hộp thoại Select role services xuất hiện Tick chọn Network Policy Server và bấm Next

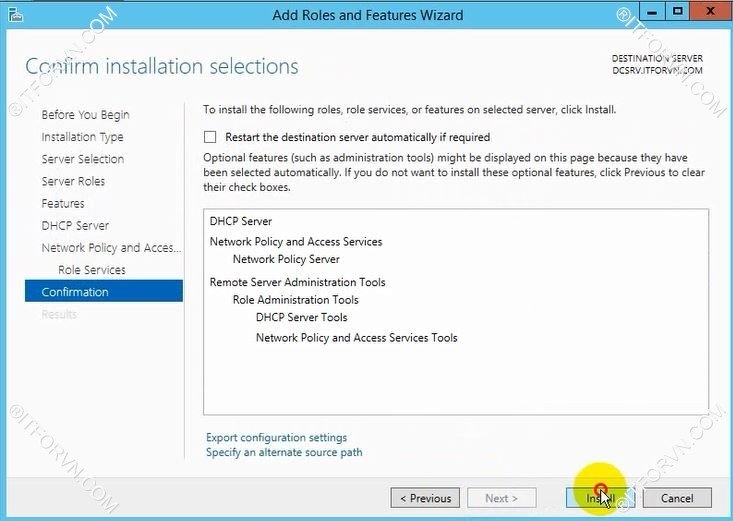

– Hộp thoại Confirm installation selections xuát hiện click Install

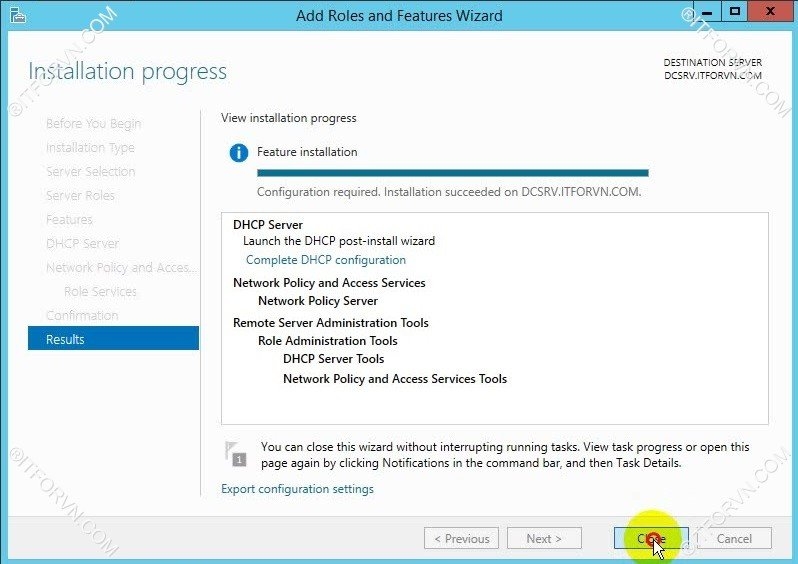

– Sau khi cài đặt hoàn tất ta bấm Close

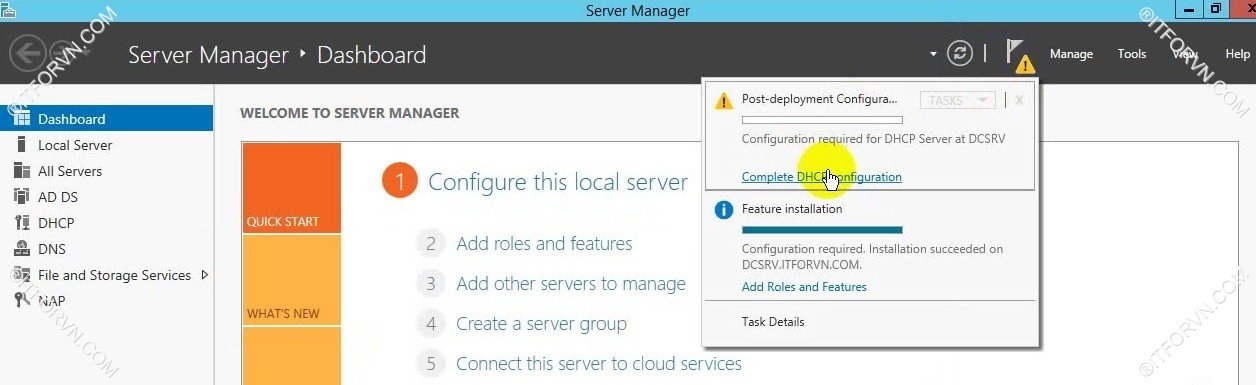

– Server Manager > Click vào dấu chấm than chọn Complete DHCP configuration

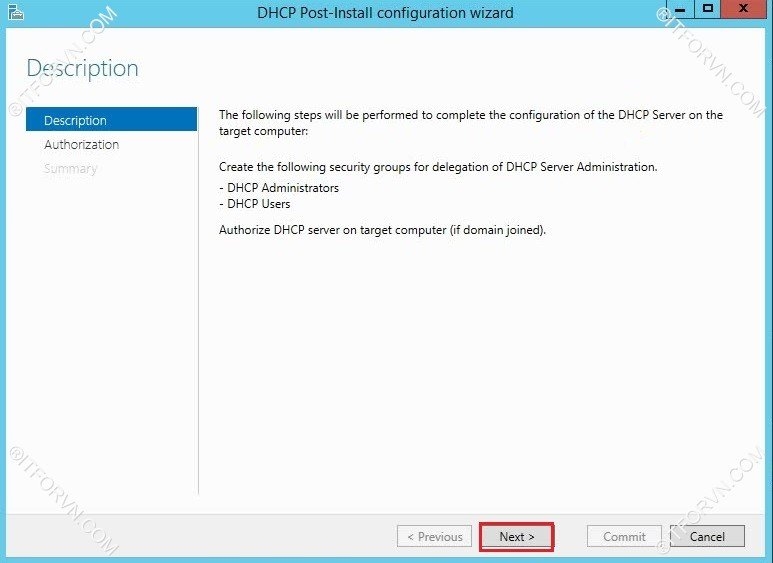

– Hộp thoại Description xuất hiện bấm Next

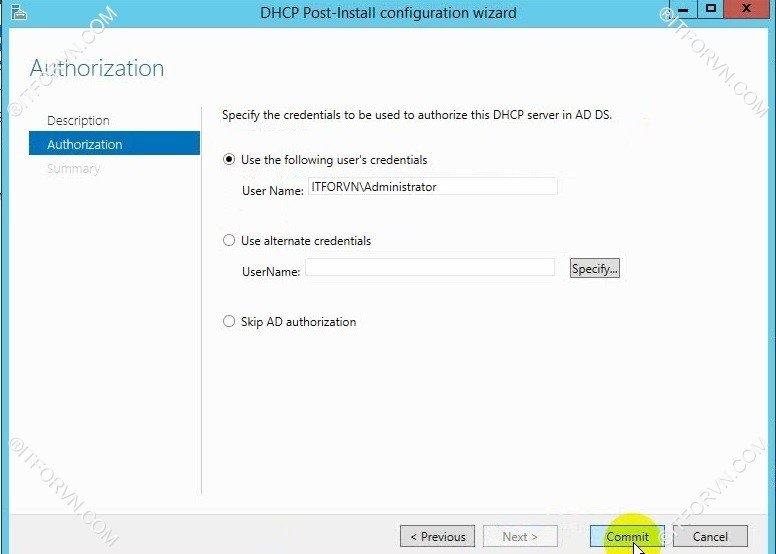

-Hộp thoại Authorization xuất hiện bấm Commit

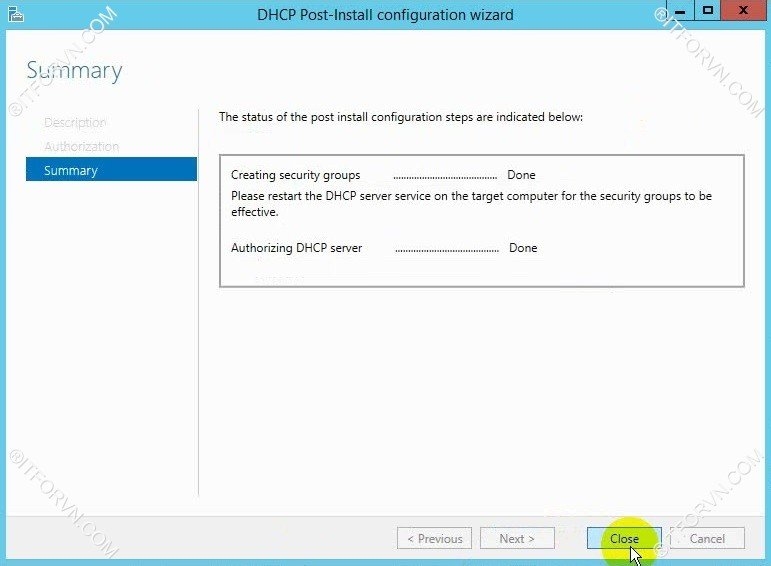

– Sau khi Install config xong ta bấm Close

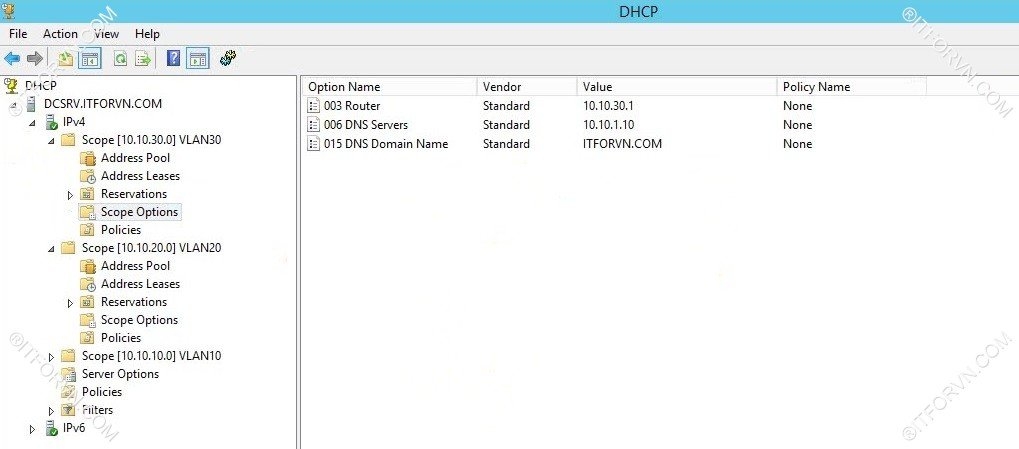

– Bước tiếp theo là mở DHCP lên và cấu hình 3 POOL tương ứng là:

+ VLAN 10: 10.10.10.0/24

+ VLAN 20: 10.10.20.0/24

+ VLAN 30: 10.10.30.0/24

2.Cấu hình dynamic vlan- Cấu hình Radius server

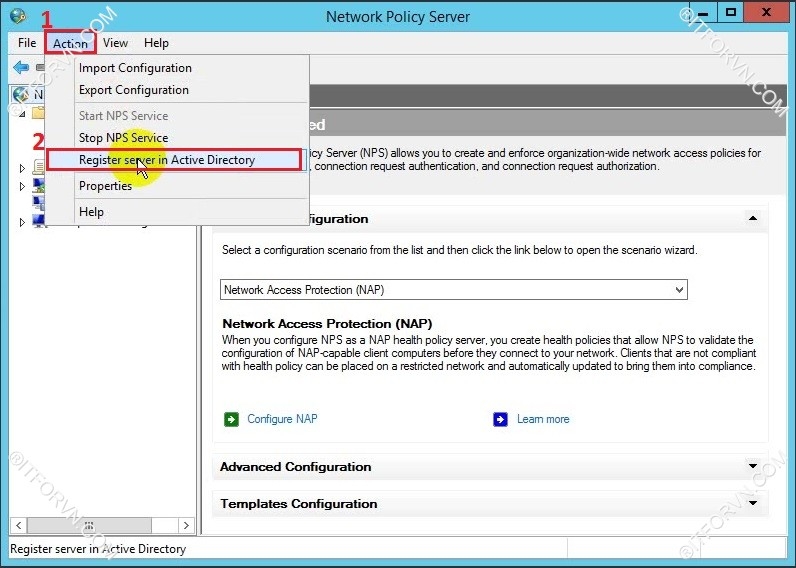

– Bấm phím Windows > Gõ Network Policy Server và bấm Enter để mở Network Policy Server lên

Click Action > Register server in Active Directory

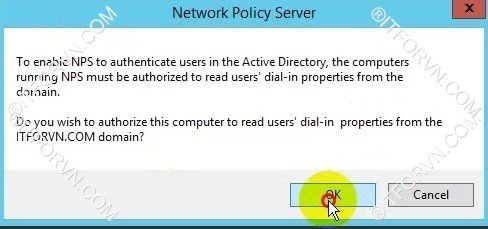

– Sai khi click vào Register server in Active Directory hộp thoại Network Policy xuất hiện bạn bấm OK

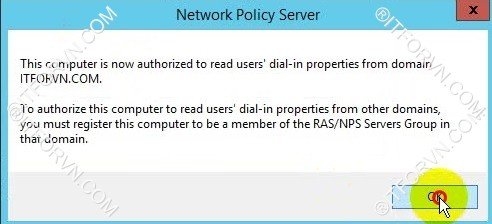

-Và bấm OK thêm lần nữa

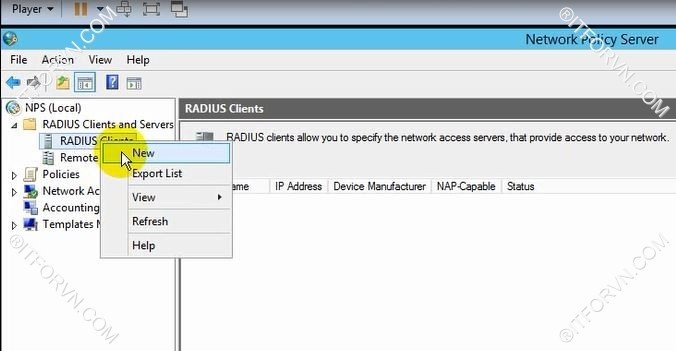

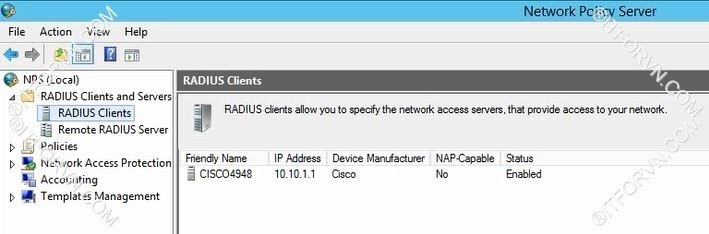

2.1. Tạo RADIUS Client

– Tại Network Policy Server > RADIUS Client and Servers > Ta click chuộ phải lên RADIUS Clients chọn New

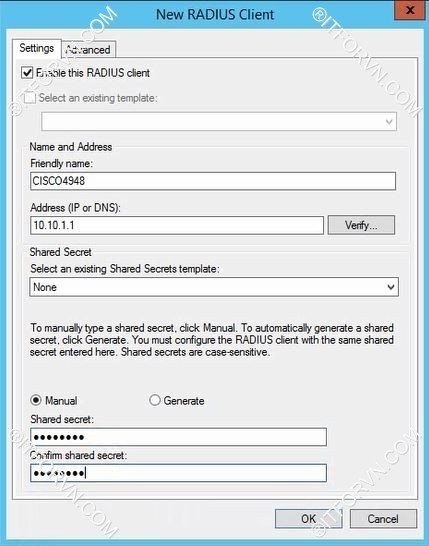

– Hộp thoại New RADIUS Client xuất hiện

+ Tick Enable this RADIUS Client

+ Friendly name: đặt tên cho Client. Client ở đây là con switch của mình đó nha các bạn.

+ Address: gõ IP của con switch 4948. Đối với switch layer 2 thì bạn đặt IP cho interface vlan 1 sau đó đặt IP rồi trỏ về IP nầy. và trong bài lab nầy tui lấy interface vlan 1 đại diện cho con switch cisco catalyst 4948 và tôi đặt IP cho nó là 10.10.1.1

+ Share secret : gõ chuỗi secret cho con switch, lưu ý gõ xong ráng nhớ, trường hợp ko nhớ thì lấy giấy ghi ra, vì xí nữa sẽ dùng chuổi secret nầy cấu hình trong switch.

+ Confirm share secret: gõ lại 1 lần nữa secret đã gõ ở trên.

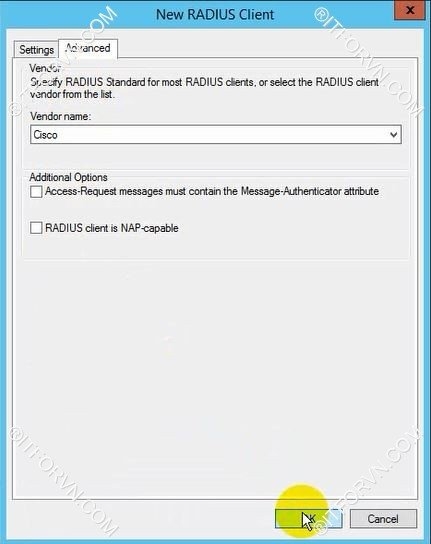

– Sau khi gõ secret xong ta bấm Tab Advanced

– Tại tab Advance của hộp thoại New RADIUS Client Vendor name: ta bấm chọn Cisco vì mình đang cấu hình cho switch cisco mà, trường hợp cấu hình cho switch hãng khác thì chọn đúng hãng đó, còn nếu không thấy hãng đó thì chọn Standard Radius. Chọn cisco xong bấm OK

– Như vậy là đã tạo xong RADIUS Client, nếu mình có 1 switch thì mình tạo 1 cái, n switch thì mình tạo n cái :).

2.2 Cấu hình Policy cho DYNAMIC VLAN

2.2 Cấu hình Policy cho DYNAMIC VLAN

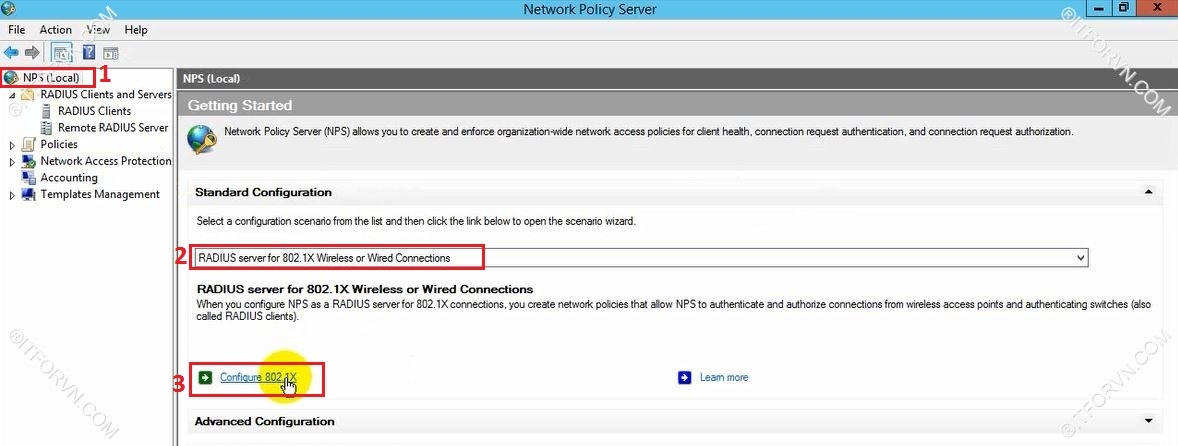

– Click chuột vào NPS(Local) tại Select a configuration scenario from the list and then click the link bellow to open the scenario wizard xổ ra chọn RADIUS server for 802.1x Wireless or Wire Connections

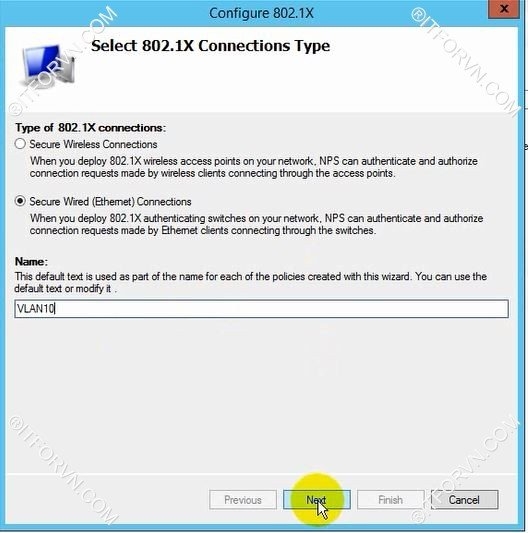

– Hộp thoại Confiure 802.1X xuất hiện:

+ Type of 802.1X connection tick chọn Secure Wired (Ethernet) Connections.

+ Name: gõ VLAN10

– Bấm Next để qua bước tiếp theo

– Hộp thoại Specify 802.1X Switches xuất hiện ta bấm Add sau đó chọn CISCO4948, đây là RADIUS Client khi nãy mình vừa tạo. Và bấm Next để qua bước tiếp theo.

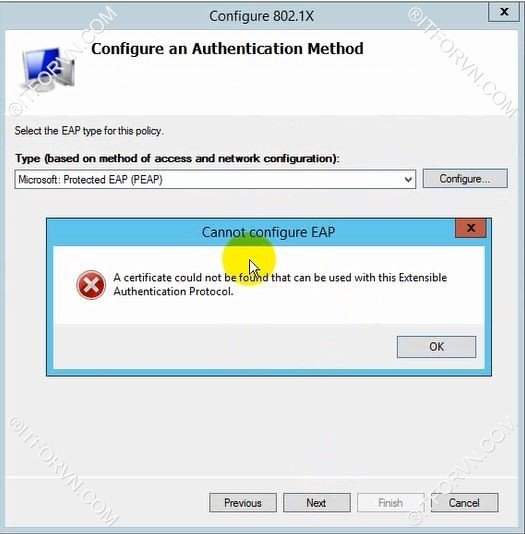

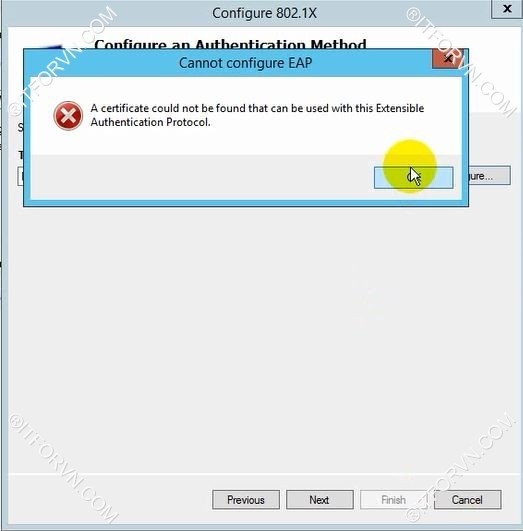

– Hộp thoại Configure an Authentication Method xuất hiện

+ Type : Ta xổ ra chọn Microsoft: Protected EAP(PEAP)

+ Sau đó bấm Configure….

Và dĩ nhiên là sẽ có lỗi vì chưa có CA, đúng ra tôi sẽ hướng dẫn tạo CA trước thì đến bước nầy bạn sẽ không gặp lỗi nầy, tuy nhiên trong bài lab nầy tôi cố tìnhd dể vậy,vì hôm trước khi làm bài lab nầy tôi cũng đi đọc hướng dẫn của nhiều trang mạng khác ở Việt nam mình ( làm biếng search tiếng anh), đến bước nầy cứ đứng hình lỗi hoài, mà trong guide tác giả lại éo đề cập đến cài RADIUS server trước, làm mất nguyên cả buổi ngồi mò, quoay lại searc tài liệu tiếng anh thì hiểu là thiếu bước nầy. Hiểu điều nầy nên tui quyết định lab lại doc lại và note lại để các bạn lở có search trúng bài kia ăn hành, search tiếp gặp bài nầy cấu hình DYNAMIC VLAN nầy của tôi sẽ giải quyết được.

2.3 Cài đặt CA để phục vụ cho bài lab CẤU HÌNH DYNAMIC VLAN 🙂

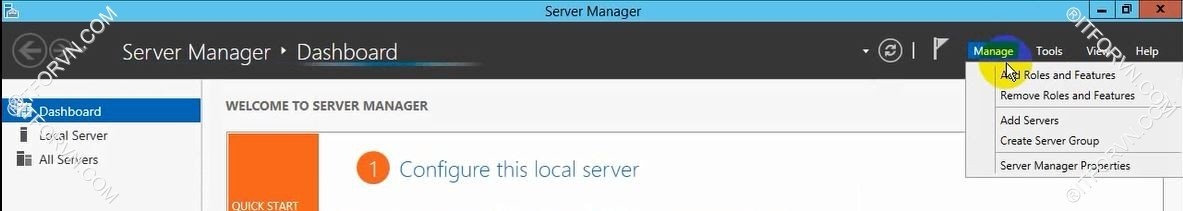

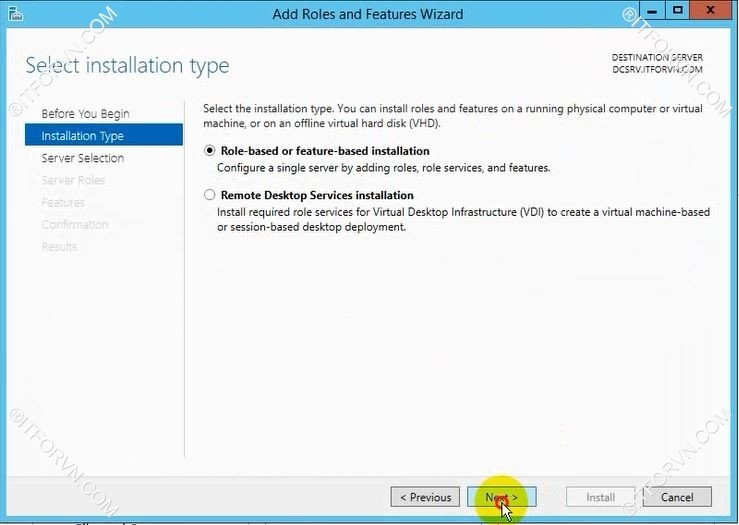

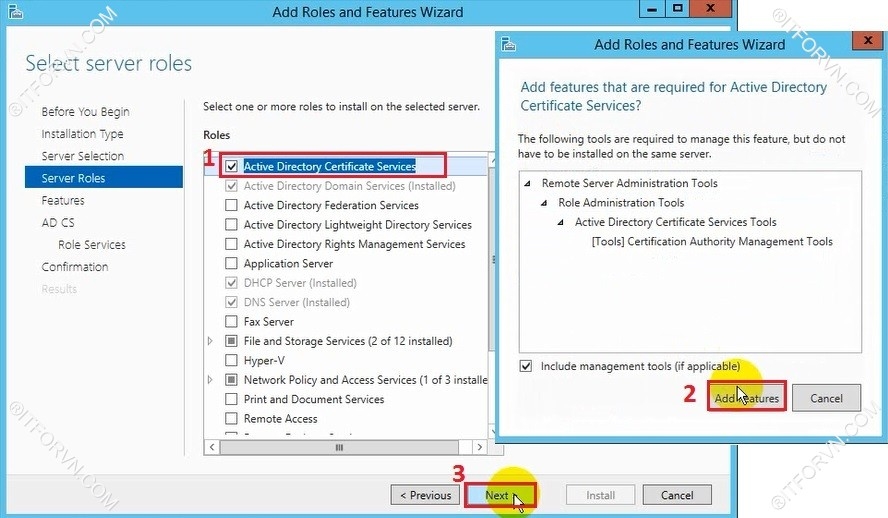

– Server Manager > Add Roles and Features

– Before You Begin bấm Next

-Select installation type chọn Role-based or feature-base installation và bấm Next

– Hộp thoại Server Selection xuất hiện bấm Next tiếp

– Hộp thoại Select server roles xuất hiện chọn : Active Directory Certificate Services

– Hộp thoại Add feature that are…. xuất hiện bấm Add Feature

-Và bấm Next để qua bước tiếp theo.

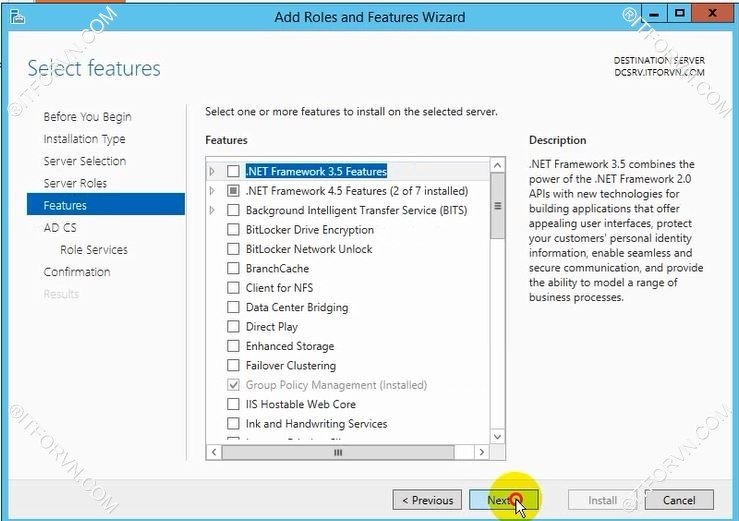

-Hộp thoại Select Feature xuất hiện bạn tiếp tục bấm Next

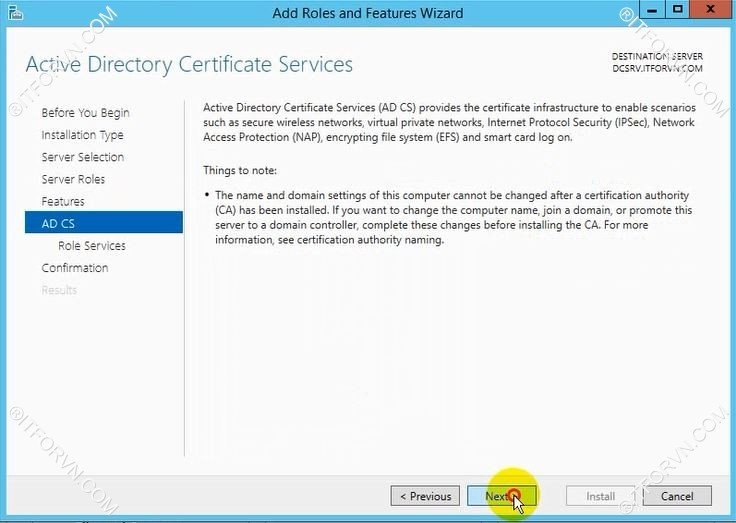

– Hộp thoại AD CS xuất hiện Next tiếp

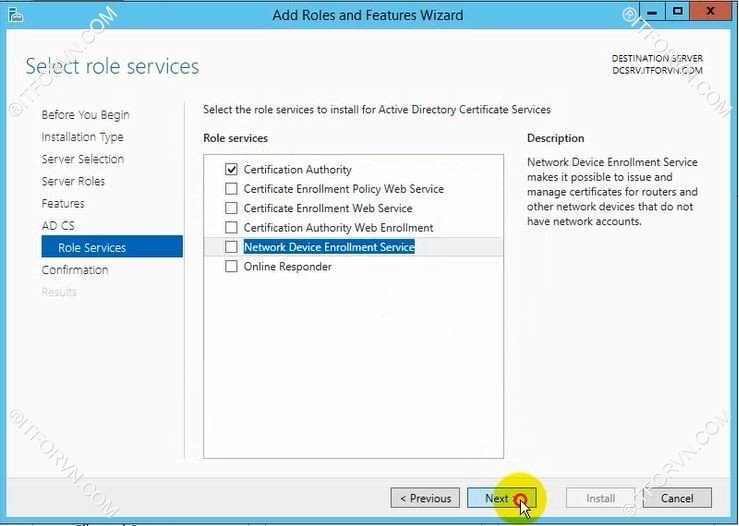

– Hộp thoại Select role services xuất hiện chọn Certification Authority và bấm Next.

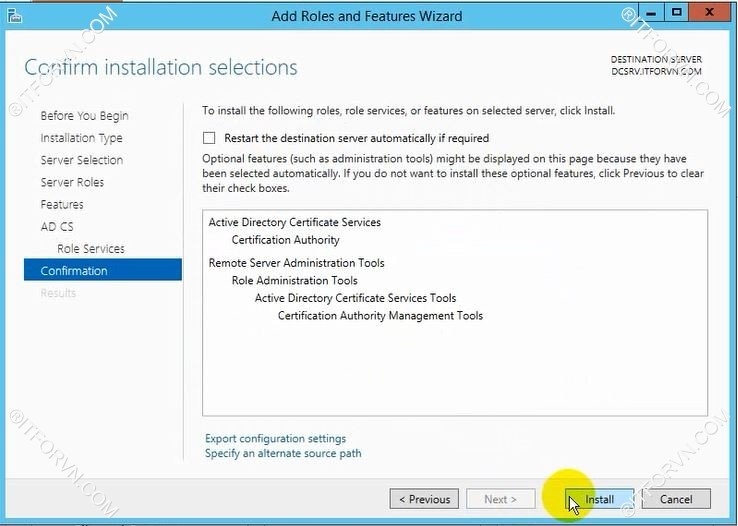

– Hộp thoại Confirmaton xuất hiện bạn bấm Install

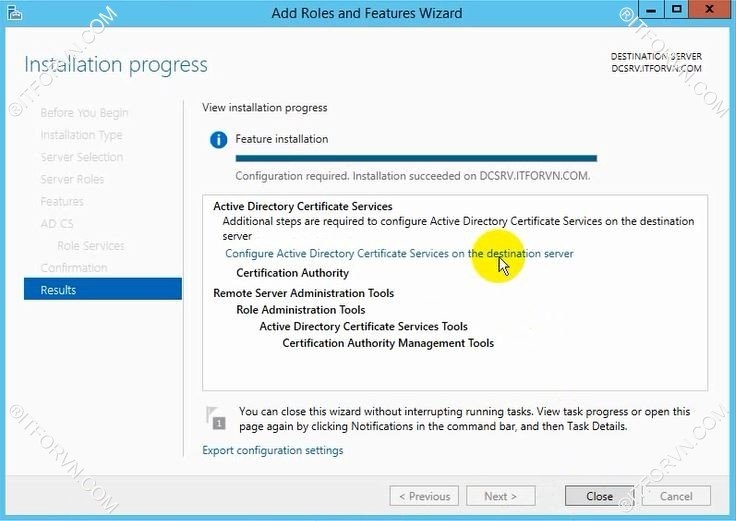

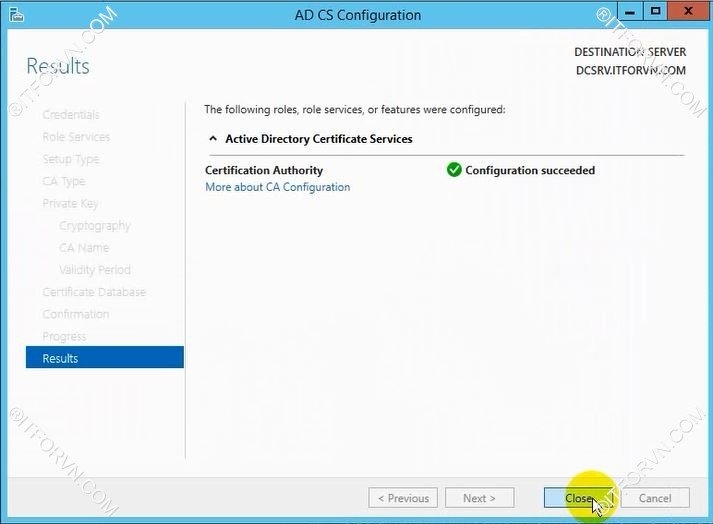

– Sau khi cài xong bấm vào Configure Active Directory Certificate Services on the destination server

– Hộp thoại AD CS Configuration xuất hiện bấm Next

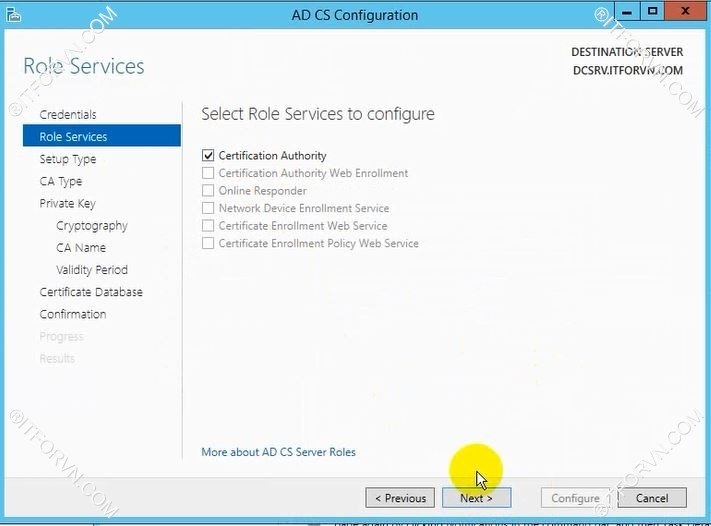

– Tại Role Services ta bấm chọn Certification Authority sau đó bấm Next.

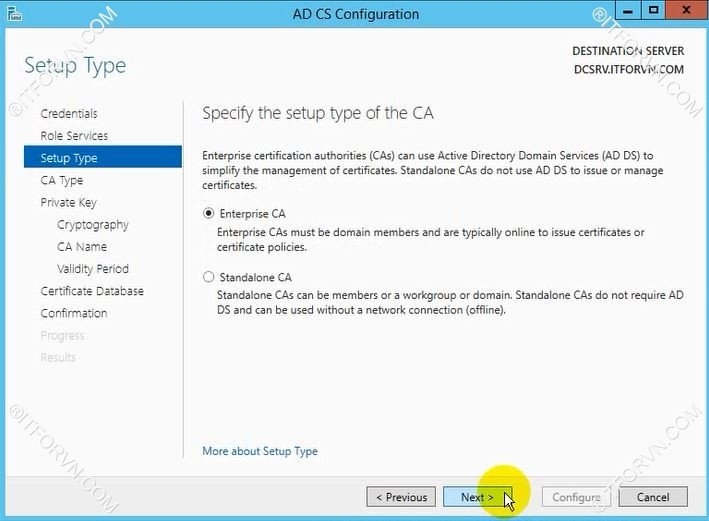

– Hộp thoại Setup Type xuất hiện click chọn Enterprise CA và lại Next nữa

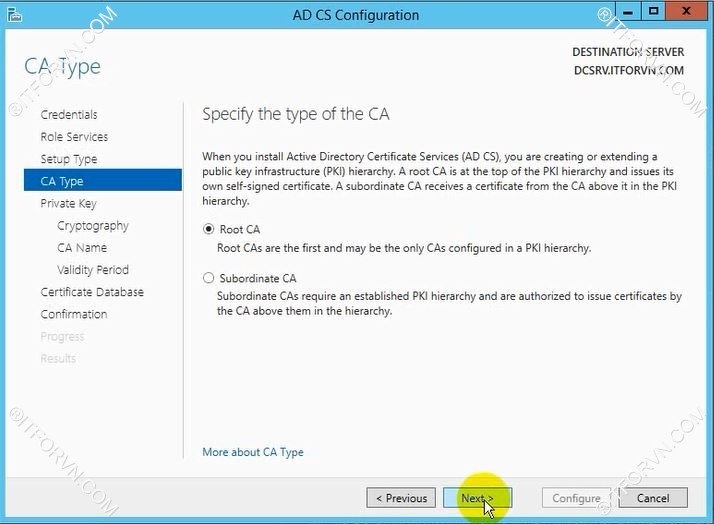

– Hộp thoại CA Type xuất hiện chọn Root CA và bấm Next

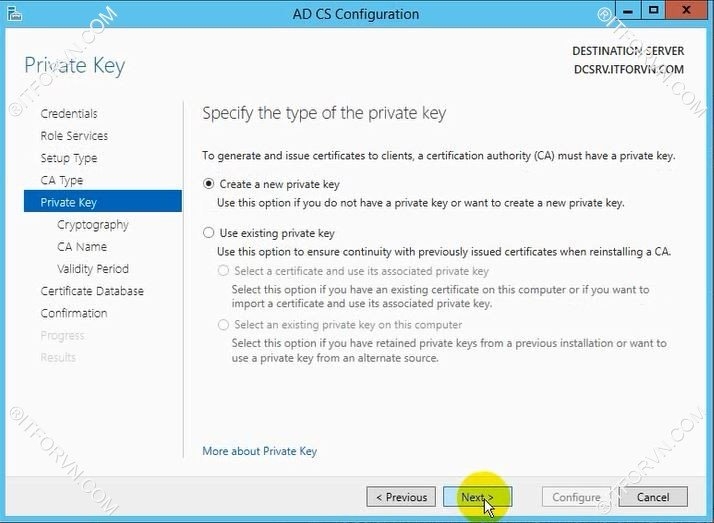

– Hộp thoại Primary Key xuất hiện tick chọn Create a new private key và bấm Next để qua bước tiếp theo.

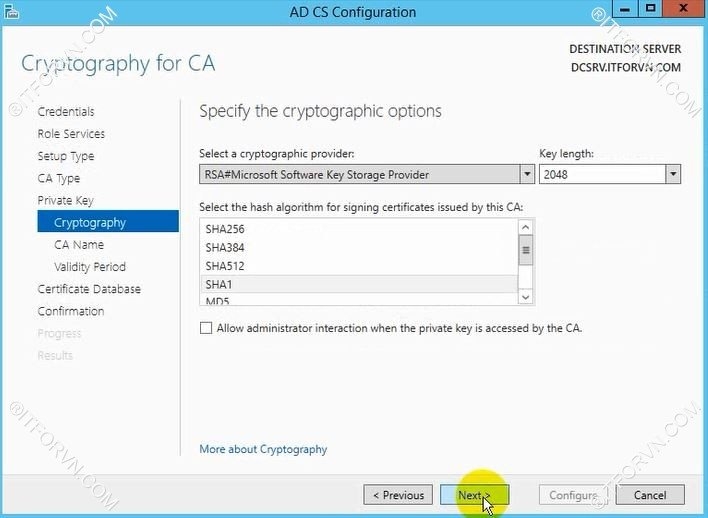

– Hộp thoại Cryptography xuất hiện để mặc định và bấm Next

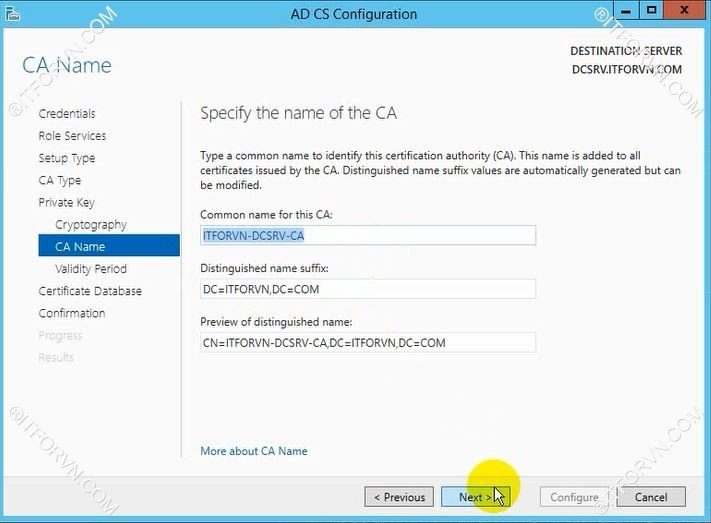

– Hộp thoại CA Name xuất hiện để mặc định bấm Next tiếp.

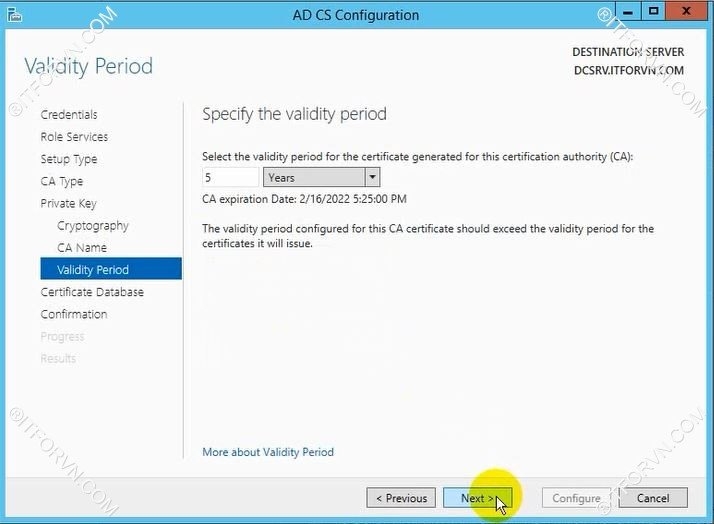

– Hộp thoại Validity Period xuấ thiện gõ 5 years, đây là thời gian sử dụng cho certificate nầy, với các công ty bảo mật cao họ thường để 1 năm. Bấm Next để qua bước kế.

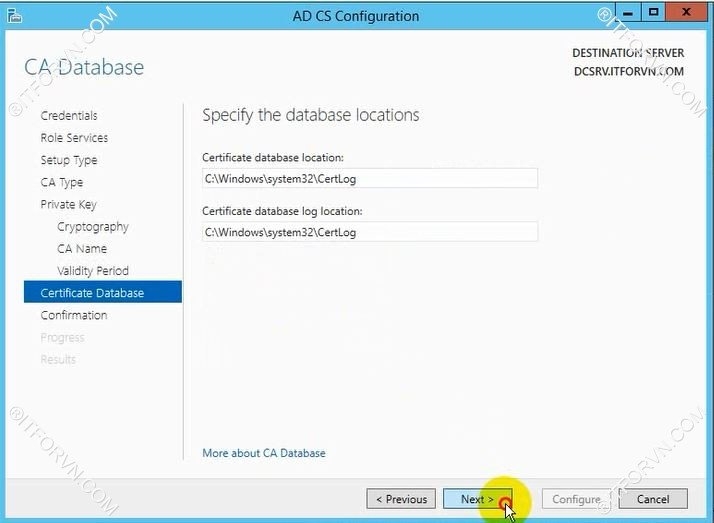

– Hộp thoại CA Database xuất hiện bấm Next

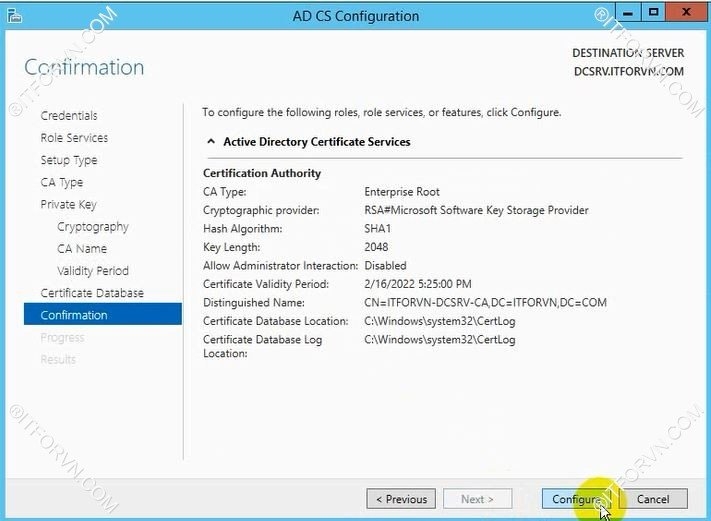

– Confirmation xuất hiện bấm Configure để cài

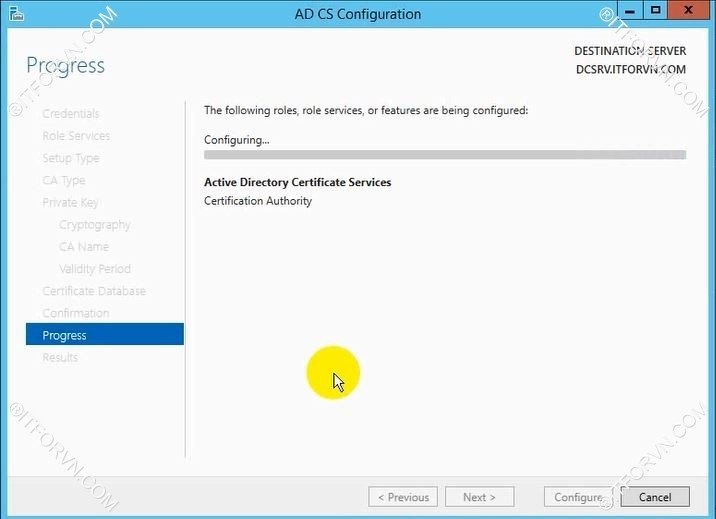

– Tiến trình cài đặt CA để phục vụ cho bài lab CẤU HÌNH DYNAMIC VLAN bắt đầu chạy.

– Chạy xong rồi thì bấm close để hoàn tất cài CA.

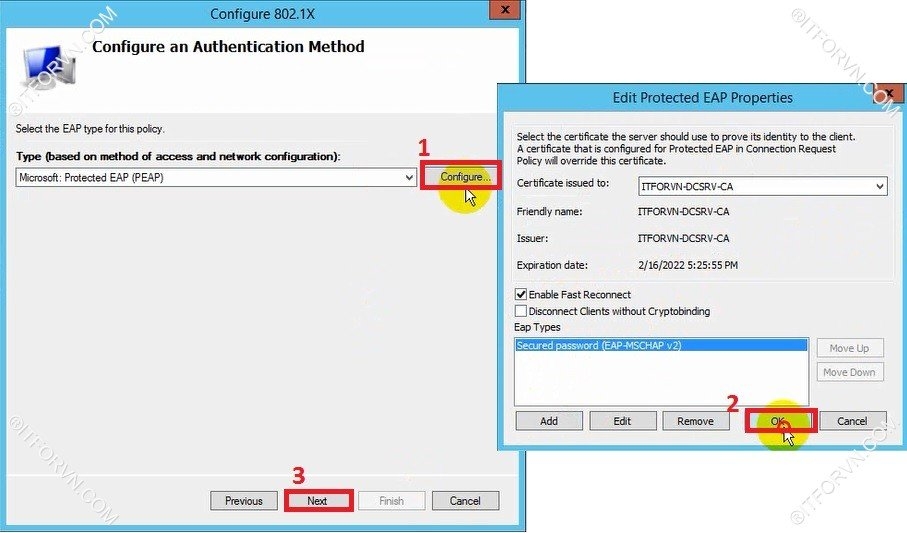

2.3. Cấu hình POLICY (tt).

– Quoay lại cái hộp thoại thông bá olỗi khi nãy bấm OK

-Vì đã cài CA xong rồi nên ta sẽ thấy hộp thoại Edit Protected EAP. Để mặc định và bấm Next

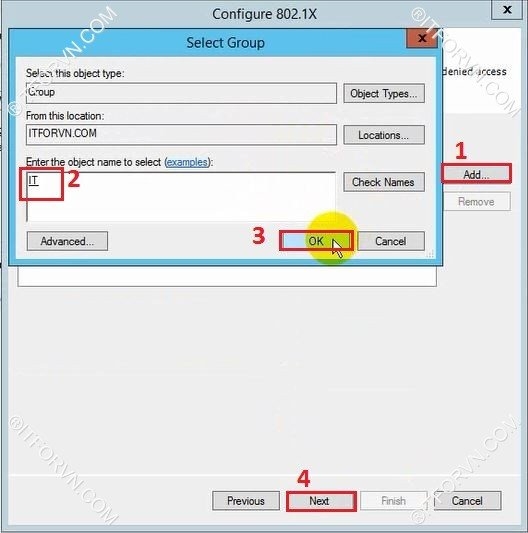

– Hộp thoại tiếp theo xuất hiện ta bấm Add và add group IT vào và Next tiếp.

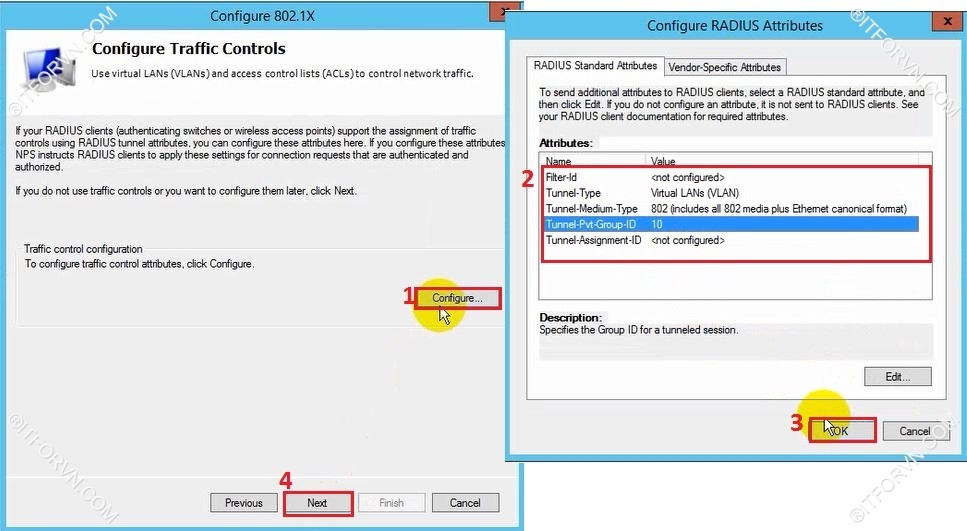

– Hộp thoại Configure Trafic Controls xuất hiện ta bấm Configure

– Xuất hiện tiếp hộp thoại Configure RADIUS Attributes

+ Tunnel-Type : Virtual LANs (VLAN)

+ Tunnel-Medium-Type: 802(include all 802 media plus Ethernet canonical format)

+ Tunnel-Pvt-Group-ID : 10

-> 10 ở đây có ý nghĩa là sẽ tag VLAN 10.

+ Và bấm OK tạ hộp thoại Configure RADIUS Attributes

-Bấm Next để qua bước tiếp theo.

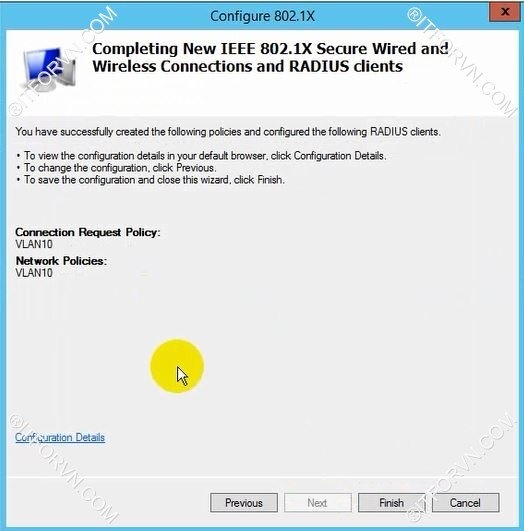

– Và bấm Finish để hoàn tất.

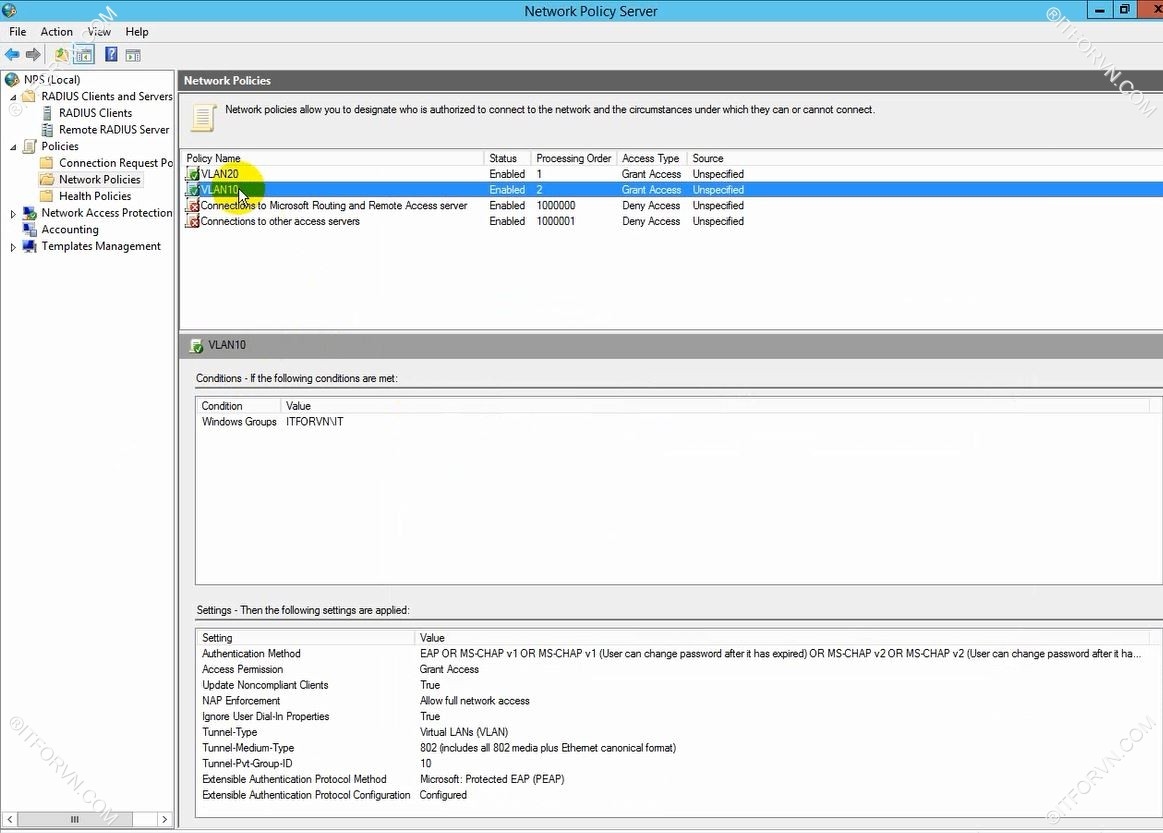

– Sau khi đã tạo Policy xong ta vào Policy> Network Polices bấm double click vào Policy tên VLAN10 mà khi nãy vừa tạo ở trên để edit lạ 1 số tuộc tính.+

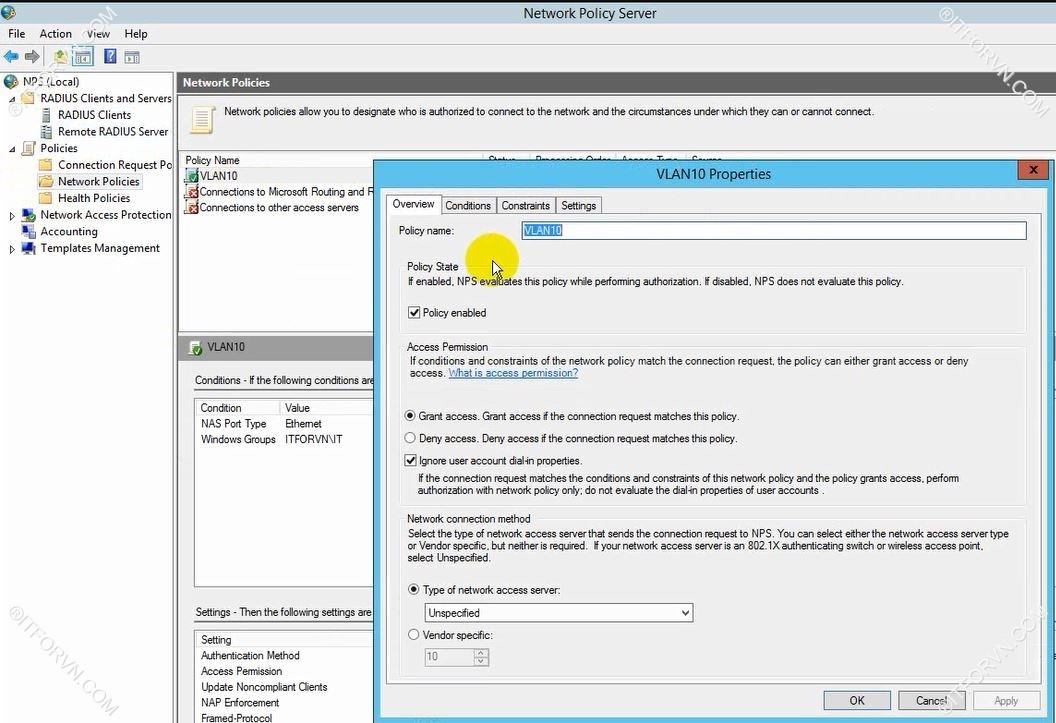

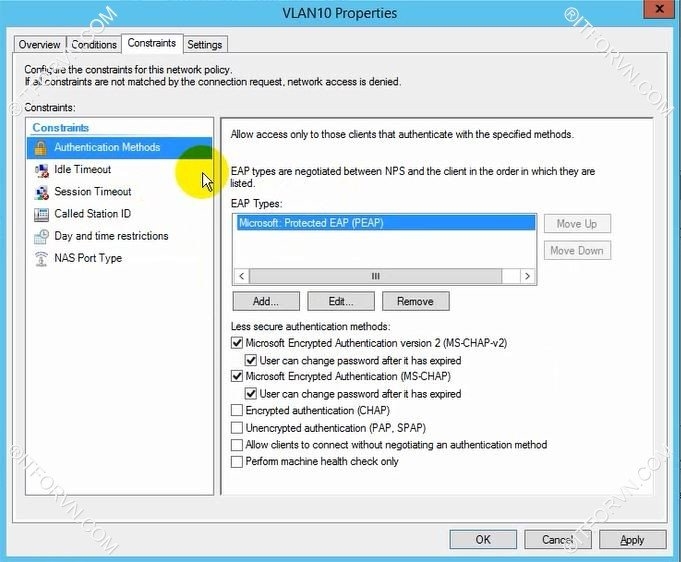

– Hộp thoại VLAN10 Properties xuất hiện:

– Tại tab Overview

+ Tick Policy Enable

+ Access Permission: tick vào Grant Access… và tick vào check box Ignore user account dial-in properties.

+ Type of network access server xổ ra chọn unspecfied.

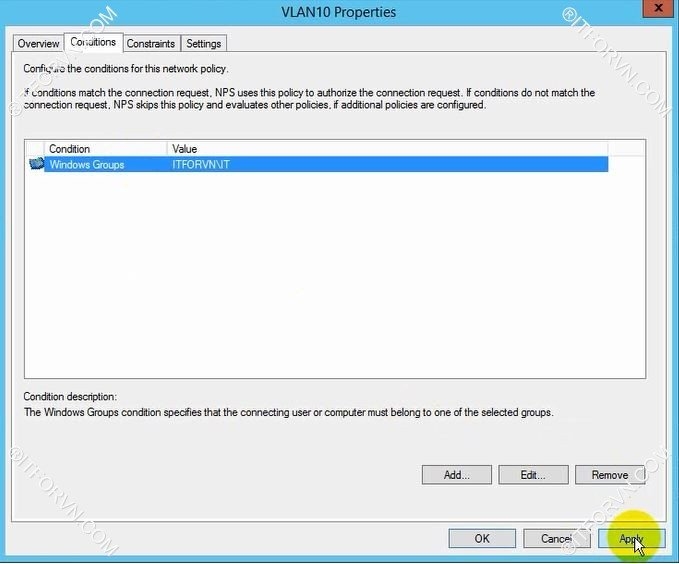

– Tại Tab Conditions để mặc định, nếu bạn muốn assgin VLAN 10 nầy cho group khác thì bạn add thêm tại đây. Xong bấm Apply cái cho chắc ăn. sau đó bấm tiếp qua tab tiếp theo.

– Tại tab Constraints để mặc định như hình bên dưới.

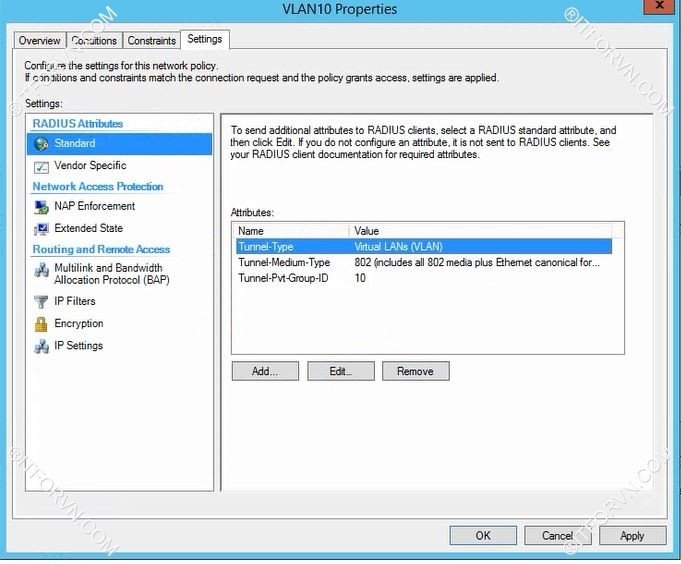

– Tại tab Settings

+ Standard xóa hết chừa lại mỗi:

Tunnel-Type : Virtual LANs (VLAN)

Tunnel-Medium-Type: 802(include all 802 media plus Ethernet canonical format)

Tunnel-Pvt-Group-ID : 10

– Bấm OK để hoàn tất việc Edit.

– Khi cấu hình xong thì click vào Policy VLAN 10 ta thấy như hình bên dưới là OK.

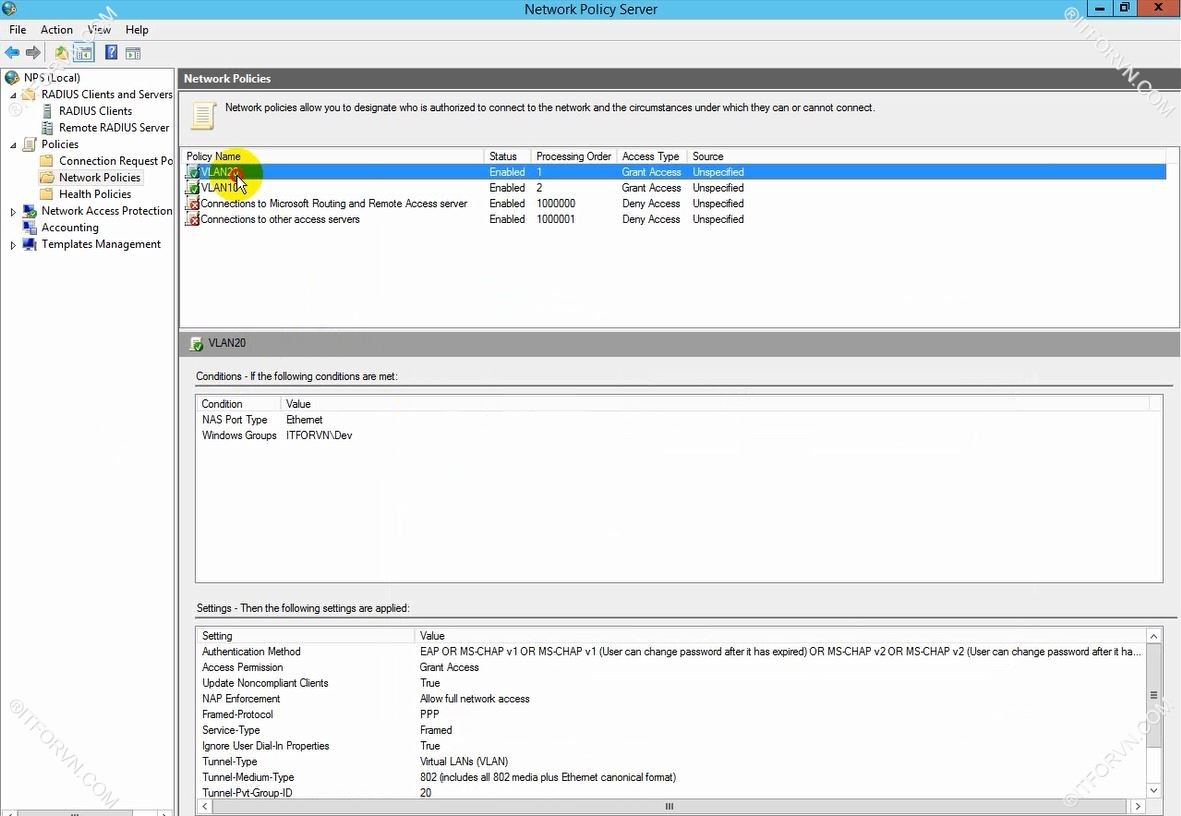

– Tương tự vậy ta làm đc cho VLAN 20

Bonus thêm video cấu hình DYNAMIC VLAN danh cho ae lười đọc

Tới đây coi như hoàn tất việc cấu hình trên Radius server. Tiếp theo ta sẽ cấu hình tại RADIUS Clients ( switch).

Trong phần tiếp theo tôi sẽ hướng dẫn các bạn các câu lệnh phải gõ trên switch để nó hoạt động.

Hẹn lại các bạn trong bài lab tiếp theo

Tác giả: NGUYỄN VĂN TÀI – ITFORVN.COM

Bạn có thể tương tác và cập nhật thông tin mới nhất của Nhóm Facebook ITFORVN, Các khóa học mới do group tổ chức tại «Portal»