Cấu hình dynamic vlan – part 1 hiểm họa từ việc bỏ lơ bảo mật layer 2

TẢN MẠNG CHÚT XÍU VỀ NHỮNG SỰ CỐ KHÓ ĐỞ VỀ SECURITY Ở VIỆT NAM

Chẳng là năm nay trời xui may rủi tự nhiên phiêu bạt nhập môn những kẽ bán chất xám cho nghành sờ cu rờ ti nên buộc phải động não nhiều hơn xíu để nghĩ về các lỗ hỗng trong hệ thống.Ngày đầu bước vào nghĩ nát óc cũng chỉ thấy mấy cái linh ta linh tinh vớ vẫn… Sau mình nhớ về 1 câu nói rằng 80% khả năng tấn công hệ thống đến từ người nội bộ. Thế là mình soi mói từ layer 2. Và mình thấy có 1 số thứ rất hay ho mà nhiều công ty dù firewall nầy nọ ISO các kiểu security rất dữ nhưng lại bị thủng ngay layer 2.

Bữa nay mình xin mượn tí gió chia sẽ cho các bạn 1 số cách để để hack nầy nọ. Và dĩ nhiên là hack vào hệ thống của các của công ty sờ cu rờ ti chưa có hoặc kém hay có rồi nhưng ngó lơ phần nầy:

1.Trường hợp bạn là nhân viên của công ty:

- Cách đơn giản nhất là bạn vác 1 cục stick computer nhỏ gọn rồi cắm dây mạng của bạn vào rồi chép dữ liệu từ server ra.

- Nếu bạn sợ chép có người thấy thì bạn kiếm cục wifi 4 port cắm vào rồi phát wifi ra.Ra bên ngoài câu wifi vào rồi thoải mái mà chép. Chảng ai biết.

- Trường hợp bạn không thích copy dữ liệu ra ngoài, bạn thích scan lấy password của người nầy người nọ cho thỏa chí trẻ tờ râu thì bạn biến cái stick PC mà bạn mang vào dựng 1 con DHCP giả rồi trỏ nó đi ngang cái stick PC đã dựng sẳn 1 số phần mềm capture lại user / password các kiểu lại, là cách nầy mạng mùng vẫn chạy được mà người quản trị hệ thống chuối chuối nhiều khi chẳng biết chuyện gì đang xẫy ra.

2. Trường hợp bạn có người quen thân thiết làm công ty đó:

- Bước đầu tiên là lân là chăm sóc người bạn của mình hỏi han tình hình mạng nhợ công ty, có lẽ sẽ có 1 trường hợp bạn được nghe đại loại như công ty tao IT như kứt có cái wifi thôi mà chạy lúc được lúc đứt, xem XXX toàn bị lag, ấy vậy mà coi trên máy công ty chạy vù vù… mà coi trên máy công ty thì lở IT nó sữa máy biết được thì phiền….

- Với trường hợp nầy thì bạn ra tay giúp bạn liền, đưa ngay cho nó 1 cục phát wifi nhỏ gọn, biểu vào lấy dây mạng công ty cắm vào, đầu kia cắm vào máy tính sài, còn wifi cấu hình sẳn thì lấy điện thoại join và sài, thoải mái quá sướng…. 😀 dĩ nhiên bạn ở bên ngoài cũng móc vào được và từ từ mà nghĩ trăm phương nghìn kế để thâm nhập hệ thống củ mì nầy.

3. Trường hợp đi phỏng vấn hay làm khách công ty ABC gì đó

- Bước 1 mang theo laptop, và đi sớm hơn lịch hẹ 15 – 30 phút gì đó. Địa tình hình, nếu có port mạng nào thì cắm vào. Nếu công ty làm sờ cu ngon lành thì bạn bị chưởi vài ba câu đại loại ê thằng cờ hó kia, mầy làm cái nồi gì đó, cút mau không tao kêu bảo vệ bla bla bla…. Và cũng có 1 số trường hợp công ty khách rất hào phóng chuẩn bị cho khách VIP 1 sợi dây network để họ sài cho nhanh :D. Cái nầy là có thật 100% nha các bạn, vì mình từng được làm khách ở các công ty đó. Thì cứ coi như mình hên đi để có cái chém gió tiếp….:D

- Khi may mắn xuất hiện bạn làm gì. Dĩ nhiên là cắm vào dựng bừa cái DHCP giả mạo và hướng traffic vào máy mình, nếu may mắn anh i tờ không cấu hình chống DHCP giả mạo thì mình cắm dây vào rồi hướng traffic vào máy mình, sau đó mở tool lên cho nó scan nầy nọ. Còn việc mình thì mở web lên check mail lã tướt liên xỗ chấm mỹ cho hợp lệ :D. Và dĩ nhiên là kết thúc buổi làm khách chắc hốt được tì gì đó, ít ra cũng làm mạng nhà họ loạn xạ chút. Và hên hên được tí chắc scan được password tài khoản premium của thánh hâm mộ web xxx.

– Đó là 1 vài chia sẽ vui với các bạn, dĩ nhiên là nhiều bạn rãnh rỗi nghiêm túc đọc đến đây nói thằng nầy tao lao mía lao nghĩ nhiêu chuyện xám xí muôi…. Thì đúng là tao lao mía lao thật, nhưng đây là những câu chuyện tào lao mía lao mà mình đã chứng kiến tận mắt và được nghe lại từ nhiều bạn đã bị dính chưỡng nhưng trường hợp khó đở đọa loại như vậy. Nói không điêu thì đa phần nhiều nếu không nói là rất nhiều doanh nghiệp ở Việt Nam nghĩ chuyện xàm xí nầy chẳng bao giờ xẫy ra, tuy nhiên thực tế nó hoàn toàn có thể xẫy ra ở những thời điểm mà doanh nghiệp phát hiện ra thì người ta đã ẵm sạch sẽ dự liệu đi mất rồi.

– Nói dông nói dài như vậy để chúng ta biết layer 2, hay gọi nôm na là tầng switch access, tầng tiếp cận end user là tầng nguy hiểm nhất, chứ không phải là hack bên ngoài tấn công vào là tầng nguy hiểm nhất. Mà theo kinh nghiệm mình đi làm các công ty đa phần mua firewall để chặn không cho thiên hạ tấn công vào, chứ chẳng bao lăm công ty mua firewall hay có biện pháp chặn những người từ trong công ty tấn công vào mạng nội bộ của mình. Đó là 1 suy nghĩ sai lầm chết người. Mà 1 nghịch lý nữa khi mình tiếp xúc, thậm chí nhiều công ty lớn có trang bị security họ rất ngay thơ, ngay thơ đến mức nói rằng người nội bộ tụi nó ý thức lắm chẳng bao giờ nó làm việc vô đạo đức nầy đâu, mà có làm nhìn sơ qua anh đoán ngay được à… nghe xong đứng hình luôn…..

Quoay lại 1 câu chuyện của khách hàng mình đã tiếp xúc họ tự tin rằng layer 2 của họ an toàn, anh IT Pro bên đó nói anh học cisco rồi, anh cấu hình port security hết rồi em, layer 2 của anh ngon lành cành đào. Giờ em mang máy lạ cắm vào, MAC khác tụi anh biết ngay và dĩ nhiên em cũng chẳng làm được gì. Mình thản nhiên rít 1 ngụm nước mở 1 nụ cười và nói anh IT ” bây giờ em giả dụ như công ty anh có thằng yêu anh đến mức thích troll anh, mà xui cho anh cái là thằng nầy nó hâm mộ anh tới mức thấy anh học cisco nó cũng đi học, đi học xong về nó biết anh dùng port security chặn không cho máy lạ cắm vào, nên nó dùng MAC máy người abc, xyz rồi giả mạo sau đó cắm vào hệ thống thì sao nhỉ? dĩ nhiên là về lý thuyến bạn í danh chính ngôn thuận join vào mạng của anh rồi”. Anh IT ù à ú ớ nói “ờ ha”… Kể ra là cũng có quen biết nên anh ấy cũng muốn nghe mình chia sẽ cách làm sao để hạn chế được chuyện này. Dĩ nhiên là mình có chia sẽ với anh ấy, mà cũng thông qua câu chuyện nầy để chia sẽ với mọi người luôn.

GIẢI PHÁP BẢO MẬT LAYER 2 CHO DOANH NGHIỆP 802.1X KẾT HỢP VỚI RADIUS SERVER

Nói tới đây để thấy Layer 2 là tầng cần bảo vệ rất kỹ, nên làm IT bạn hãy nghĩ tới nó trước khi làm những chuyện đao to búa lớn khác trong trường hợp bạn được giao làm security. Những vấn đề đã nêu ở trên thực ra cisco hay junper hoặc các hãng về network khác họ đều có giải pháp để chống chuyện nầy. Concept của nó đơn giản là họ dùng 802.1x của IEEE kết hợp với radius. Và concept về protocol nầy như sau:

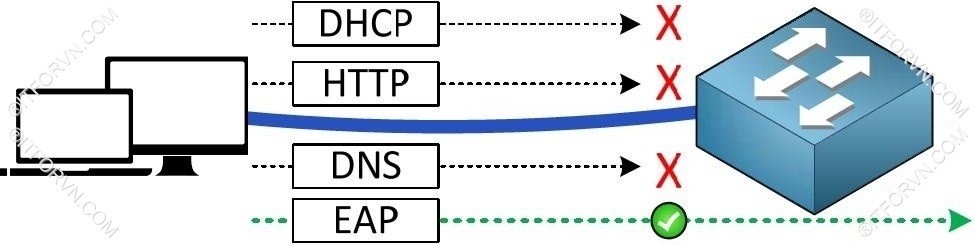

– Khi máy tính cắm vào swith đã cấu hình 802.1x, mặc định tất cả các protocol bị chặn sạch sẽ trừ EAP (Extensible Authentication Protocol) .

– Thông tin chứng thực từ máy bạn (Supplicant) sẽ được gửi tới switch ( Authenticator). Lúc nầy Authenticator sẽ gửi EAP tới Radius server (Authentication Server). Authentication Server phản hồi kết quả ngược lại cho Authenticator.

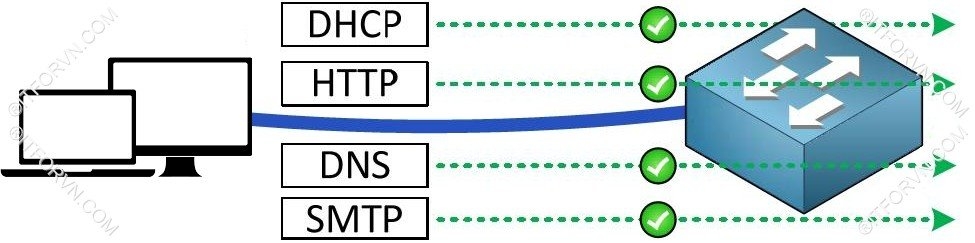

+ Trường hợp xác thực thành công thì Authenticator trả về kết quả xác thực thành công và đồng thời cho phép máy đó được access vào mạng nội bộ.

+ Trường hợp xác thực fail thì Supplicant nhận kết quả fail và đồng thời bị block không cho vào mạng nội bộ hoặc bị cách ly ra 1 lớp mạng cách ly khác.

Tới đây thì bạn có thể mườn tượng là chúng ta sẽ làm gì. Cụ thể hơn sẽ cấu hình như thế nào trong part 2 mình sẽ đi vào chi tiết cấu hình.

Hẹn gặp lại các bạn trong bài lab tiếp theo

Tác giả: NGUYỄN VĂN TÀI – ITFORVN.COM

Bạn có thể tương tác và cập nhật thông tin mới nhất của Nhóm Facebook ITFORVN, Các khóa học mới do group tổ chức tại «Portal»