Cấu hình rule trên firewall fortinet (Forti VM)

Cấu hình rule trên firewall fortinet (Forti VM)

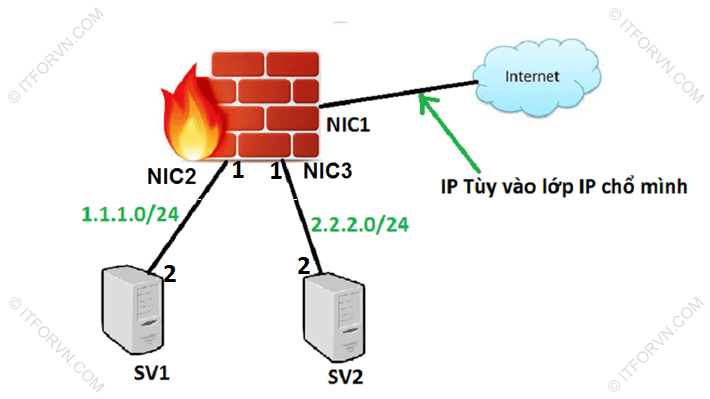

I.Mô Hình:

1 – Tại Firewall đặt IP cho NIC 1,2,3 sao cho từ SV1,2 có thể ping tới IP trên các NIC nầy

2 – Cấu hình SV1 có thể ra internet.

3 – Cấu hình SV1 có thể access dịch vụ FTP trên SV2 (cài FTP trên SV2)

4 – Thử deny ping từ SV1 đến SV2

==============================

Chuẩn bị

– Cài sẳn Forti-VM

– Cài sẳn 2 VM: VM1 và VM2, trên VM2 cài sẳn dịch vụ FTP

Các Bước Làm:

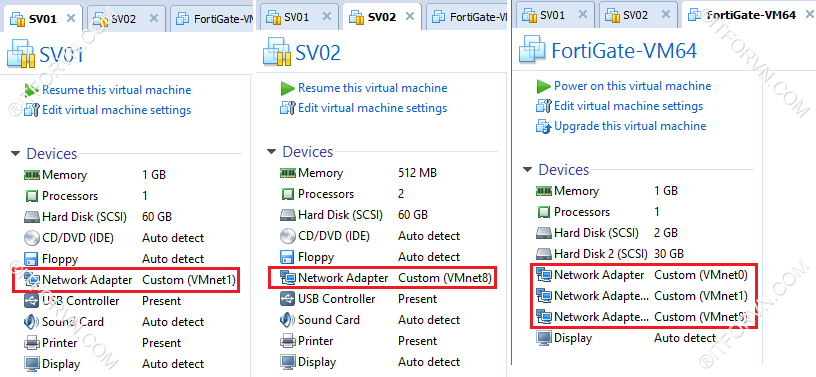

1.Set card mạng, đặt IP cho FortiVM

Step1:

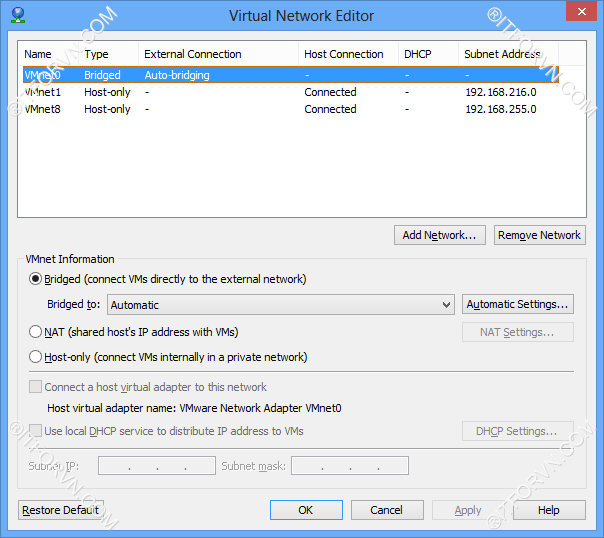

– Edit > Virtual Network Editor

– VMNet0 : Chọn Auto-bridging : sẽ bắt cầu với card mạng máy thật

– VMNet1 và 8 cho Host Only.

Step2:

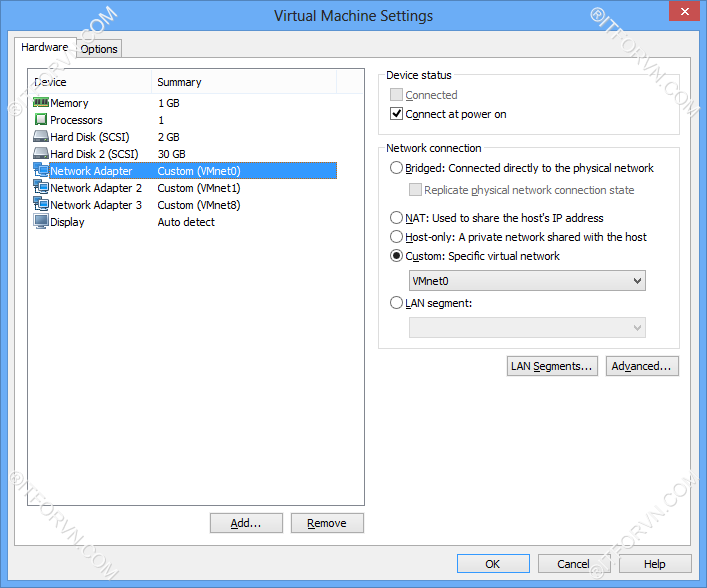

– Chọn FortiVM click chuột phải chọn Setting.

– Tại Settings ta add 3 card mạng lần lượt

– Card1(VMnet0), Card2( VMNet1), Card3( VMNet 8).

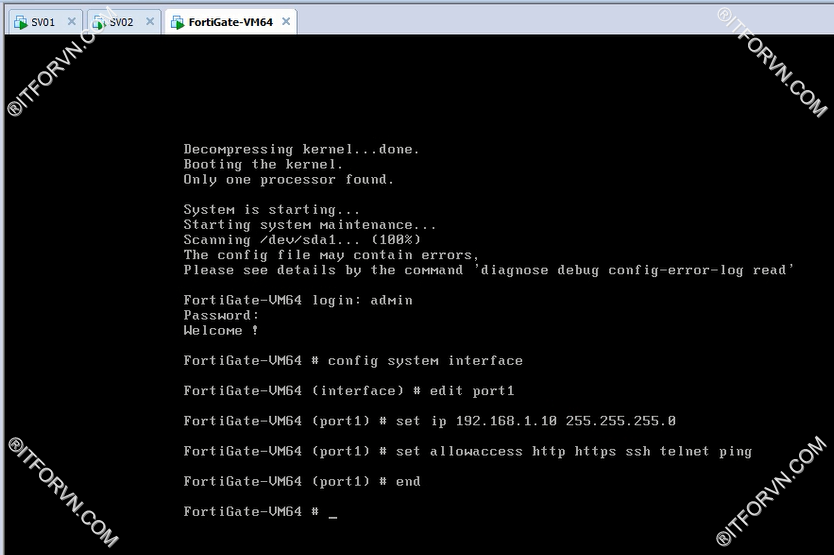

2. Đặt IP cho NIC1, set NIC nầy làm interface quản lý và cho phép ping,http,https và port nầy để cấu hình

– User login vào forti vm: admin, password là password rỗng

– Lệnh cấu set NIC nầy làm interface quản lý và cho phép ping,http,https ( trong lab nầy minh set trên NIC1):

FortiGate-VM64#config system interface

FortiGate-VM64(port01)#edit port1

FortiGate-VM64(port01)#set ip ip-interface-quản-lý/subnetmask

FortiGate-VM64(port01)#set allowaccess http https ssh telnet ping

FortiGate-VM64(port01)#end

3. Setup card mạng cho FortiVM và SV1,SV2:

– VMnet0 Cho NIC1 trên FortiVM

– VMnet1 gắn cho SV1,Port2 (FortiVM )

– VMnet8 gắn cho SV2,Port3(FortiVM )

=> Lưu ý muốn remove card trên FortiVM thì phải shutdown nó mới làm được.

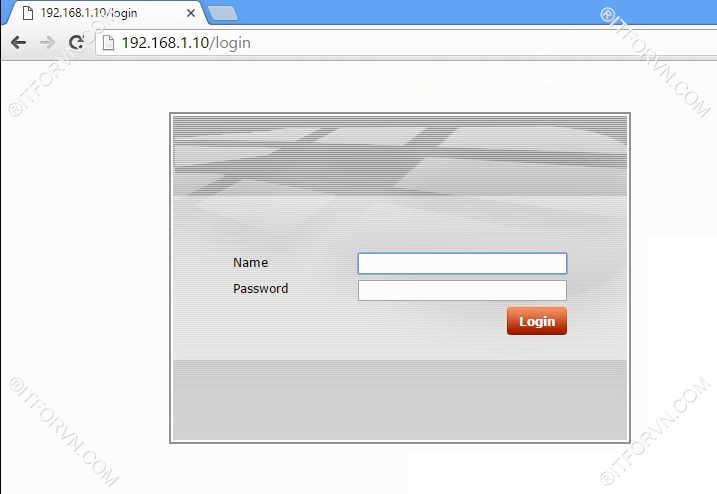

3. Tại Máy thật access vào NIC1 thông qua ip đã đặt rồi

– Tại máy thật mở Web browser lên gõ : IP của NIC1 ta đã đặt.

User : admin

Password: password trắng

– Bấm Login để login vào cấu hình Rule

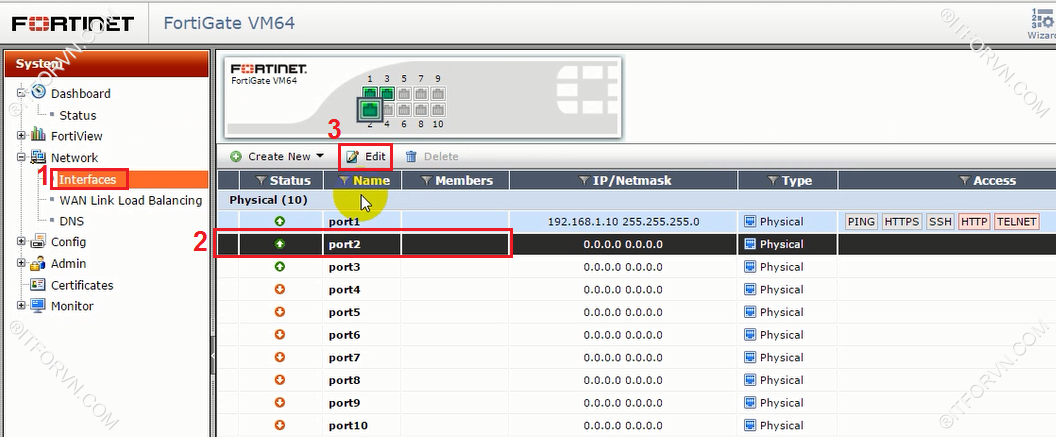

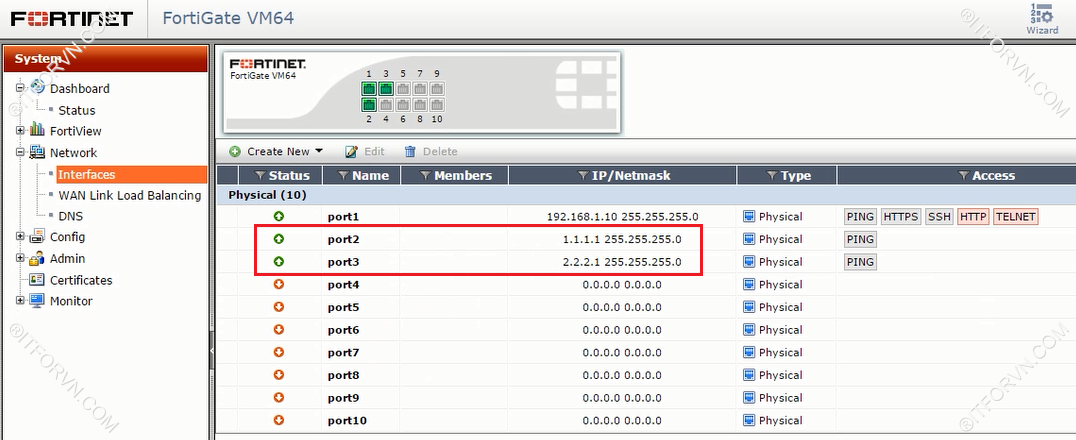

2.1 Tiến hành đặt IP cho NIC2 và NIC3, enable ICMP để từ SV1 và 2 có thể kiểm tra kết nối:

Step 1:

– Chọn Network> Interface> Chọn Port2

– Bấm Edit để đặt IP cho port2

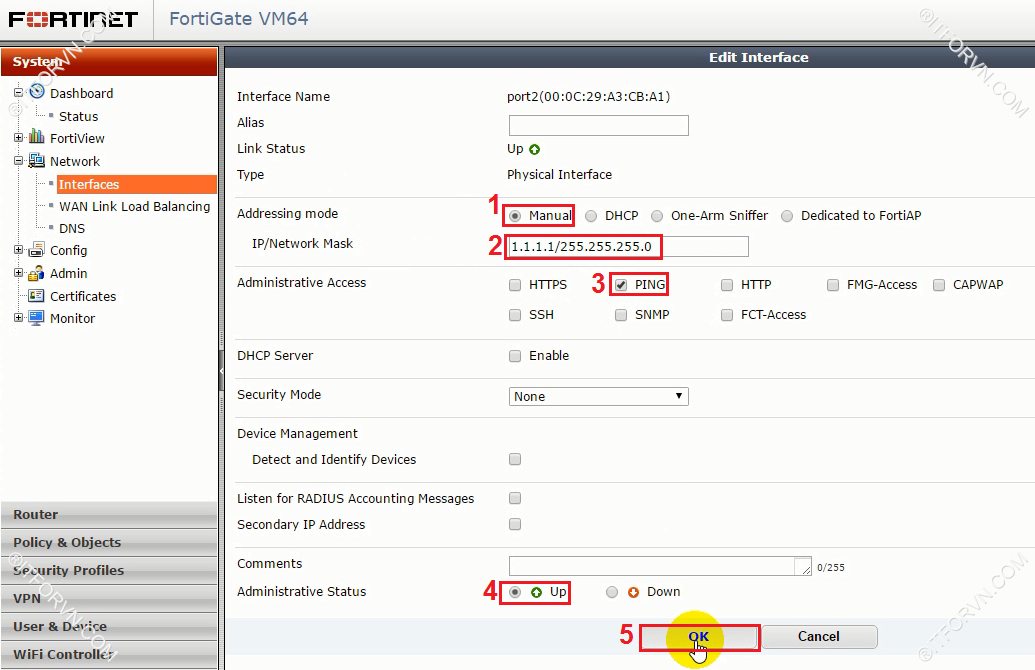

Step 2: Tại hộp thoại Edit Interface.

– Addressing mode: Chọn Manual.

– IP/Network Mask: gõ IP cho port2 ( 1.1.1.1/255.255.255.0).

– Administrative Access tick vào PING ( để cho phép ping test tới interface nầy).

– Administrative Status: tick vào Up.

– Và bấm OK để hoàn tất việc đặt IP cho port2.

Tương tự như vậy ta đặt IP cho port3

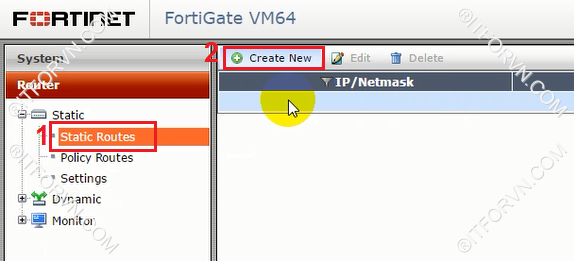

2.2 Trỏ default route trên firewall ra default gateway thiết bị ra internet bên ngoài của mình

Step1:

– Ta vào Router> Static Routes

– Click chọn Create New

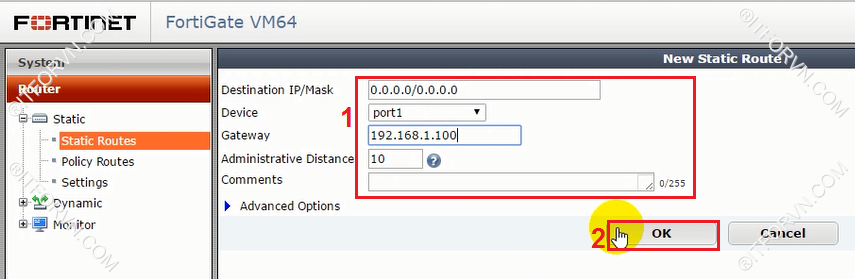

Step2:

– Tại hộp thoại New Static Route

Destination IP/Mask: 0.0.0.0/0.0.0.0

Device : port1 (Port ra ngoài internet là port 1, vì vậy ta route dựa trên port 1)

Gateway: là default gateway máy thật của chúng ta

– Bấm OK để hoàn tất việc tạo default route cho firewall.

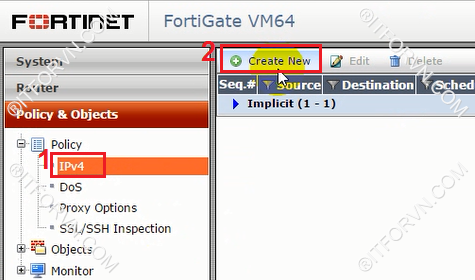

3.Tạo Policy trên firewall Fortinet ( FortiVM)

3.1 Tạo Policy cho VM1 có thể access ra ngoài internet

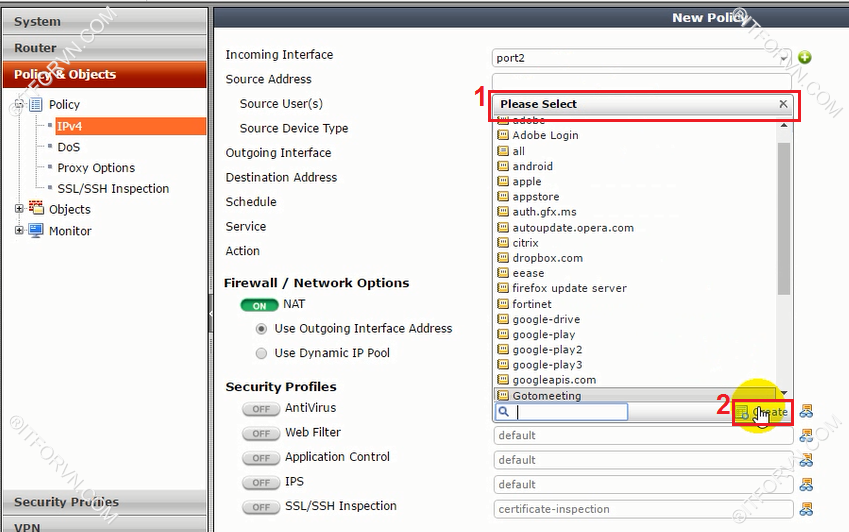

Step1:

– Tại Policy & Objects> Policy> IPv4

– Click Create New để tạo Policy Mới

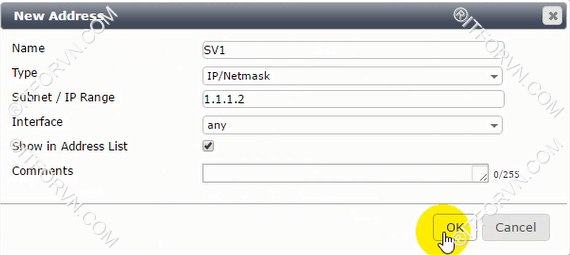

Step2: Tiến hành tạo Object SV2

– Tại hộp thoại New Policy> Source User(s) click xổ list box xuống chọn Create

– Hộp thoại New Address xuất hiện:

Name: SV1

Subnet/ IP Range : 1.1.1.2

– Và bấm OK để hoàn tất việc tạo Object SV2

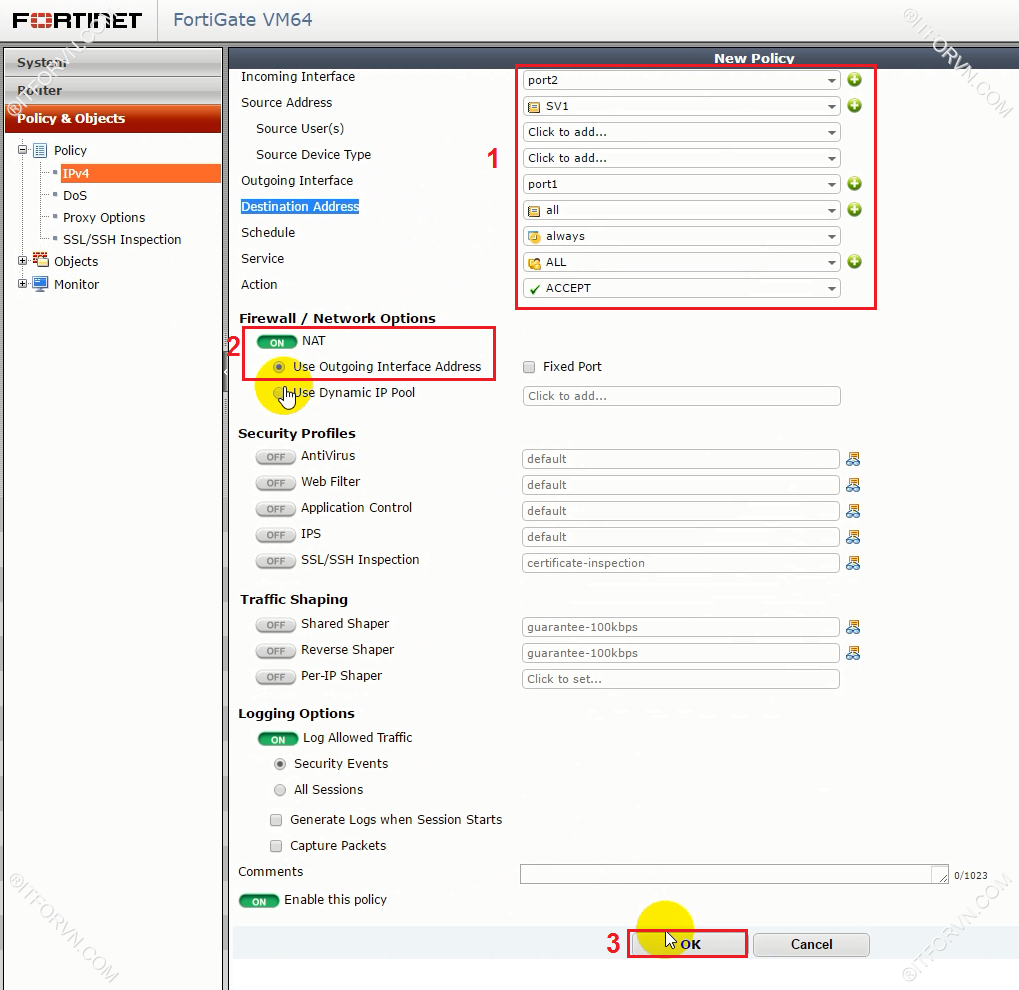

Step3

– Tiến hành tạo Rule:

Incoming Interface : port2

Source Address: SV1

Outgoing Interface: port1

Destination Address: all ( do ra internet nên chọn là all)

Service : all ( do ra internet)

Và bật NAT lên.

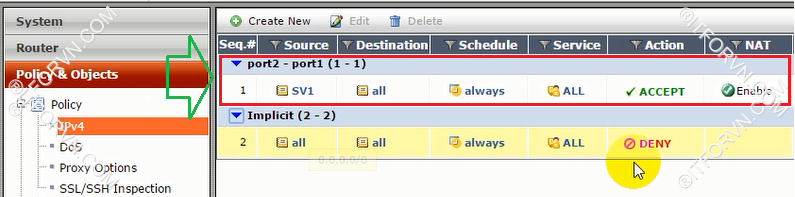

– Rule cho phép SV1 ra internet tạo thành công

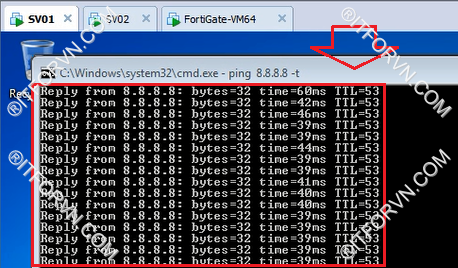

– SV1 ra internet thành công

3.2 Tạo Policy cho VM1 có thể access dịch vụ FTP bên VM2

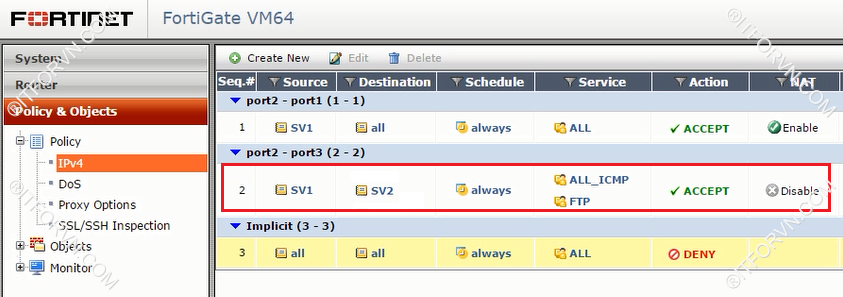

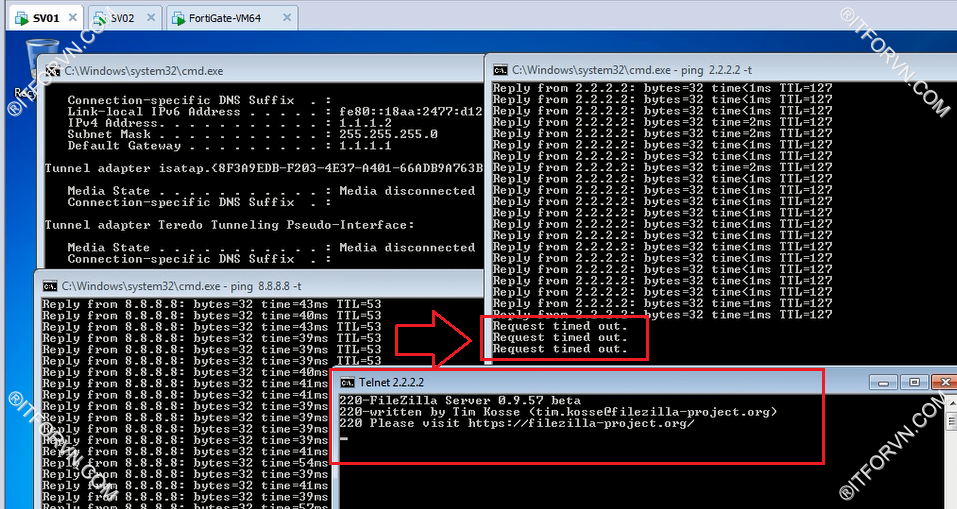

– Kiểm tra kết nối từ SV1 đến SV2: đang bị mất kết nối do Implicit (2 – 2) rule đã chặn lại.

– Vì vậy ta mở rule cho phép ICMP từ SV1 đến SV2 để kiểm tra kết nối.

– Và allow luôn dịch vụ FTP

– Cũng cách làm tương tự như tạo Rule cho SV1 ra internet, ta tạo Rule nầy như sau:

Incoming Interface : port2

Source Address: SV1

Outgoing Interface: port3

Destination Address: SV2

Service : ALL_ICMP

FTP

Action: Allow

Và tắt NAT.

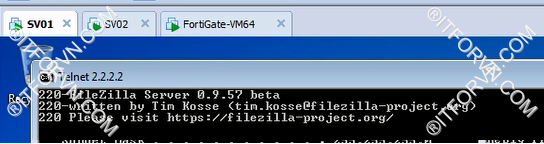

– Kết nối đã thông, từ SV1 ta có thể telnet tới port 21 trên SV2

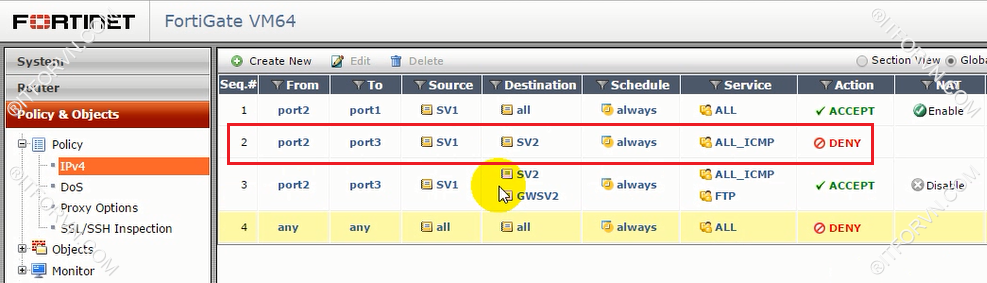

3.3 Deny Ping SV1 đến SV2

Incoming Interface : port2

Source Address: SV1

Outgoing Interface: port3

Destination Address: SV2

Service : ALL_ICMP

Action: Deny

Và tắt NAT.

– Do Rule deny đặt ở trên rule allow, nên icmp từ SV1 đến SV2 bị deny, và PING không được.

– Ta thấy SV1 không ping đến SV2 được, tuy nhiên telnet đến FTP trên SV2 từ SV1 vẫn được

=> Nếu ta hoán đổi vị trí thì sẽ ping lại được bình thường 🙂

FULL VIDEO VỀ BÀI LAB CẤU HÌNH RULE CHO FIREWALL FORTINET ( FORTIVM):

LINK SLIDE BUỔI SEMINIAR FIREWALL CONCEPT01

BÀI LAB ĐẾN ĐÂY KẾT THÚC.

HẸN BẠN Ở CÁC BÀI LAB TIẾP THEO

NGUYỄN VĂN TÀI – ITFORVN.COM

Các bạn có thắc mắc có thể liên hệ admin tại fanpage: https://www.facebook.com/groups/itforvn.

Bên cạnh đó các bạn truy cập vào website: https://portal.itforvn.com/ để biết thêm chi tiết.