802.1X Wifi Radius Trên Window Server 2012-Part1

802.1X là gì ?

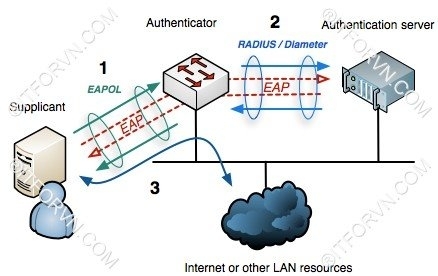

802.1X liên quan đến 3 yếu tố:

– Supplicant (Client Device)

– Authenticator

– Authentication server

– Supplicant là các thiết bị đầu cuối như Laptop, smart phone,… kết nối vào hệ thống LAN/WLAN

Authenticator là một thiết bị mạng như – Ethernet Switch hoặc Wireless access point.

– Authentication Server là server chứng thực, server nầy chạy phần mềm hỗ trợ RADIUS và EAP protocol.

– Authenticator đóng vai trò như người đứng giữa bảo vệ hệ thống mạng, Supplicant sẽ không được cho phép đi qua nếu không được xác thực. Tương tự như việc xác thực Visa tại sân bay trước khi cho phép 1 người nhập cảnh vào 1 quốc gia. Với 802.1X chứng thưc dựa trên port. Supplicant cung cấp những thông tin quan trọng như username/password hoặc digital certificate đến Authenticator và Authenticator sẽ chuyển các thông tin nầy tới Authentication Server để xác nhận. Authentication Server xác thực thông tin hợp lệ Supplicant (client device) sẽ được cho phép truy xuất vào tài nguyên liên quan bên trong mạng được.

Tại sao cần sử dụng 802.1x để chứng thực wireless?

– Bạn thử đặt bài toán, bạn có nhiều thiết bị access point đặt ở nhiều địa điểm khác nhau của văn phòng, thậm chí là nhiều nơi, nhiều tĩnh thành, thậm chí là nhiều quốc gia khác nhau, bạn sẽ mất thời gian cho việc quản lý nó, nếu bạn đặt password theo kiểu WPA-Persional hoặc WEB,… bạn phải đưa password access point cho nhân viên để họ tự join vào wifi hoặc bạn là gửi gõ. Mọi thứ sẽ không có gì bàn nếu nhân viên bạn chỉ công tác 1 vài nơi không đi nhiều chi nhánh, mọi việc sẽ phiền hơn nếu họ di chuyển nhiều chi nhánh, mỗi chi nhánh họ lại gõ password để login vào access point.

– OK cứ cho là gõ 1 lần rồi thôi, bạn đặt trường hợp password có quá nhiều người biết, và nhân viên của bạn lạm dụng để sử dụng cho thiết bị cá nhân, hoặc đưa cho người khác, như vậy băng thông sử dụng mạng không dây của bạn sẽ bị ảnh hưởng nặng nề. Chưa kể việc lộ password rơi vào tay đối thủ, thì đó là 1 kênh để hacker hoặc công ty đối thủ xâm nhập vào mạng nội bộ công ty, điều nầy vô cùng nguy hiểm.

– Như vậy có thể thấy có 3 yếu tố lớn để bạn buộc phải sử dụng 802.1X :

- Yếu tố tiện dụng

- Yếu tố bảo mật

- Tránh thất thoát băng thông

– Khi áp dụng 802.1x vào việc chứng thực wifi công việc của bạn trở nên đơn giản hơn, và user của bạn cũng vậy, họ không cần biết cũng như chẳng cần quan tâm làm thế nào để access vào mạng công ty thông qua wifi. mọi thứ sẽ tự động hóa, user chỉ cần biết vào khu vực có wifi của công ty máy của họ sẽ tự động join vào hệ thống mạng của công ty thông qua những thông tin xác thực đã được cấu hình trên máy họ.

– Qua những lợi ích của nó hôm nay tôi sẽ hướng dẫn các bạn làm sao để triển khai 1 hệ thống 802.1x wifi radius trên window server 2012.

Bài 802.1X Wifi Radius Trên Window Server 2012 nầy tôi sẽ chia làm 2 phần:

Phần 1: Cài đặt cấu hình 802.1x wifi RAIDUS trên window server 2012 + wifi cisco wap 4410 + test trên Laptop sử dụng Window 7

Phần 2: Triển khai SSID tự động từ Active Directory (AD)

Trong bài nầy tôi sẽ forcus vào phần 1.

Nội dung vắn tắt bài LAB

I.Chuẩn bị

II.Nâng cấp Active Director(AD)

III.Cài đặt, cấu hình radius

- Cài đặt + Cấu hình Active Directory Certificate Services (CA)

- Cài đặt NAP (Network Policy and Access Services)

- Cấu hình NAP

IV. Test từ phía client (Laptop sử dụng Window 7)

================CHI TIẾT BÀI LAB================

Phần 1: Cài đặt cấu hình 802.1x wifi RAIDUS trên window server 2012 + wifi cisco wap 4410 + test trên Laptop sử dụng Window 7

I.Chuẩn bị cho bài lab cấu hình 802.1x wifi radius trên window server 2012

- Một access point hỗ trợ WPA2-Enterprise

- Một Window server 2012 bản standard trở lên RAM tối thiểu là 2GB

- Một Laptop đã cài sẳn hệ điều hành Window 7 ( chưa join domain)

- Kết nối network giữa access point và Window server 2012 phải thông xuốt, không bị chặn bởi firewall.

II. Nâng cấp Active Director(AD)

– Bước 1: bạn phải đảm bảo Window server 2012 đã active hoặc đang còn trong tình trạng sử dụng trial ( trường hợp chạy crack mình không đảm bảo)

– Bước 2: Server phải được đặt IP và trỏ Prefer DNS về chính nó.

– Các bước cài đặt chi tiết domain bạn có thể xem ở video bên dưới.

III.Cài đặt, cấu hình radius

Chi tiết bạn cấu hình radius bạn có thể xem ở video bên dưới hoặc tài liệu bên dưới

1.Cài đặt + Cấu hình Active Directory Certificate Services (CA)

1.1 Cài đặt CA

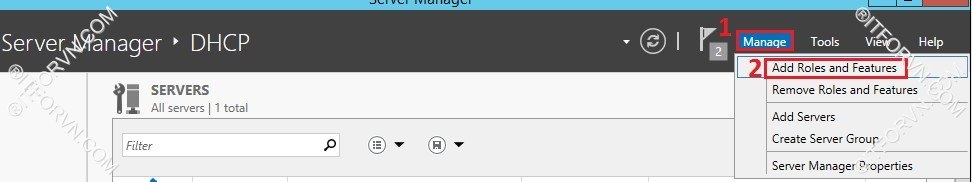

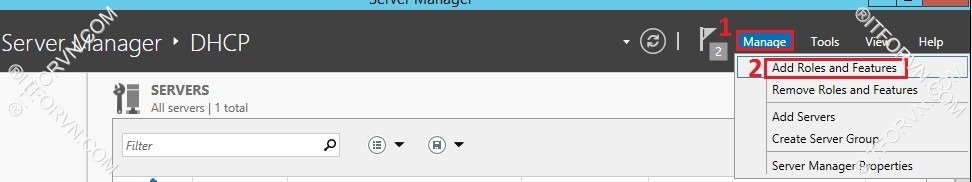

– Đầu tiên bạn vào Server Manager> Add Roles and Features

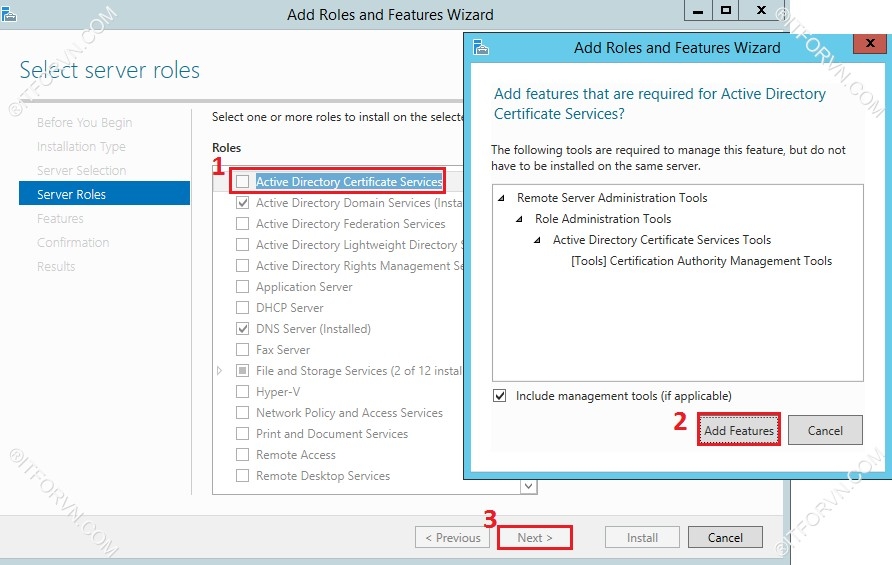

– Chọn Active Directory Certificate Services

-Hộp thoại Add Roles and Feature Wizard xuất hiện chọn Add và bấm Next để tiếp tục

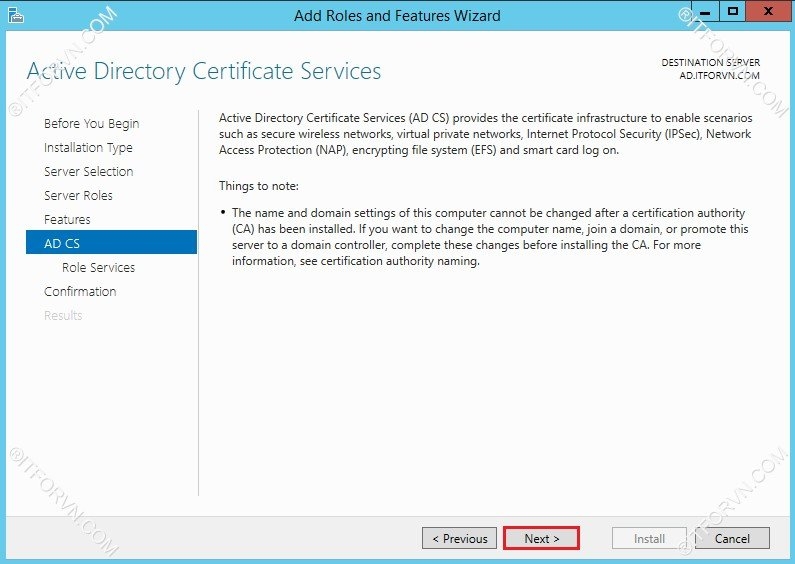

– Hộp thoại Active Directory Certificate Service xuất hiện bấm Next để tiếp tục

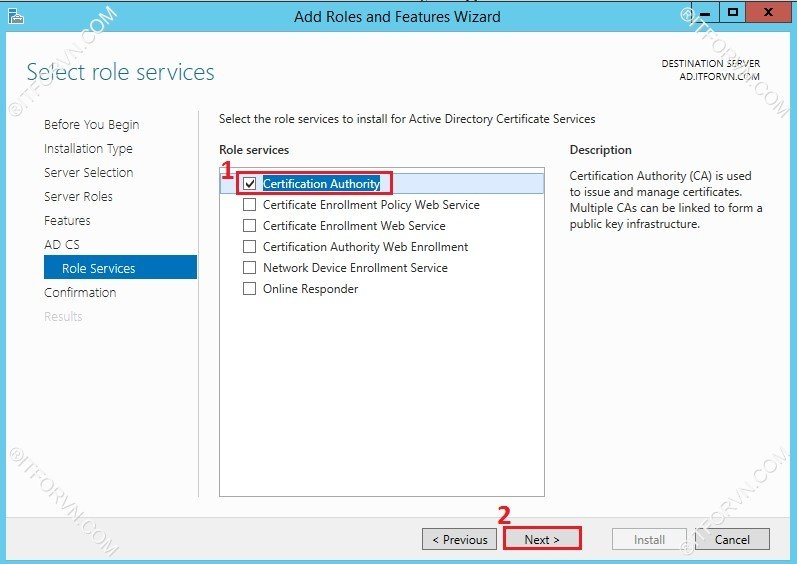

– Hộp thoại Select role service xuất hiện bạn tick vào Certification Authority và bấm Next để tiếp tục.

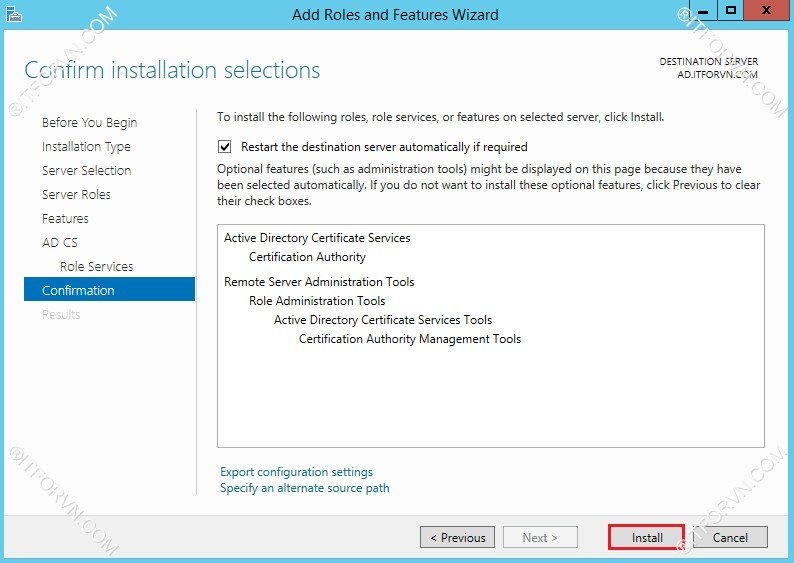

– Hộp thoại Confirm installation selections xuất hiện Bạn bấm Install.

– Sau khi install xong bạn bấm Close để hoàn tất bước cài đặt CA.

1.2 Cấu hình CA

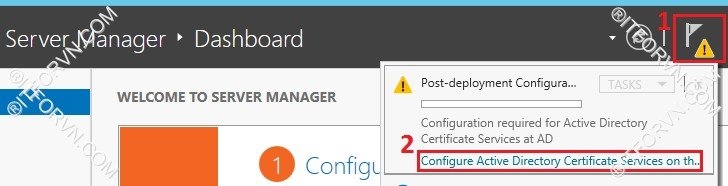

– Sau khi cài đặt xong ở Server Manager bạn thấy dấu chấm than bên góc trên bên tay phải, bạn click vào dấu chấm than, Chọn Configure Active Directory Certificate Server On th…

– Hộp thoại Credentials xuất hiện bạn chọn Next

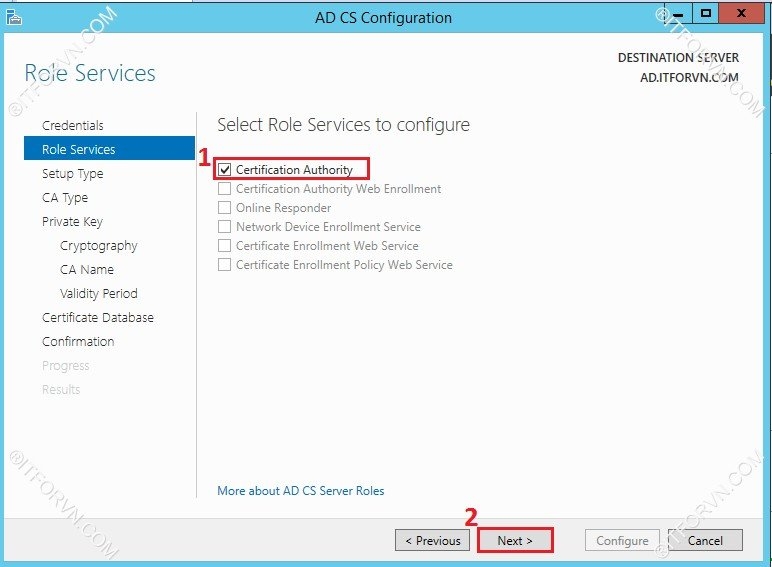

– Hộp thoại Roles Services xuất hiện bạn chọn Certification Authority và bấm Next để tiếp tục cấu hình

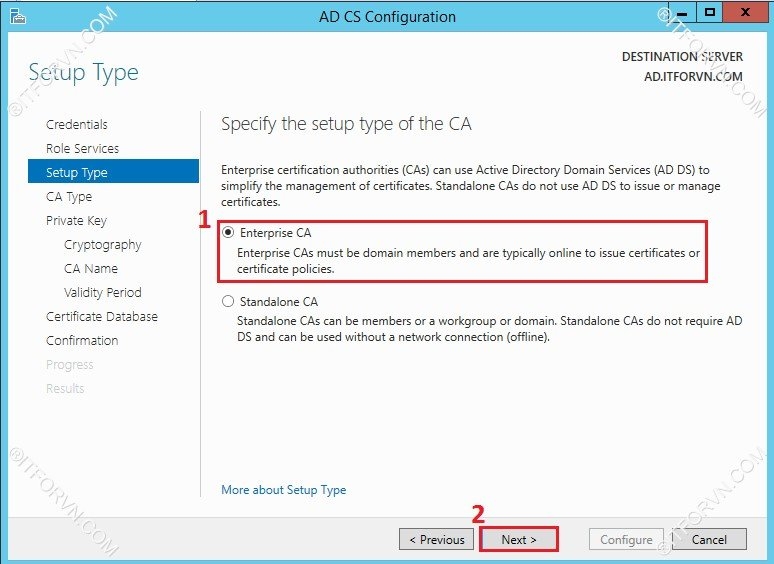

– Hộp thoại Setup Type xuất hiện

+ Bạn tick vào Enterprise CA

+ Và bấm Next để tiếp tục

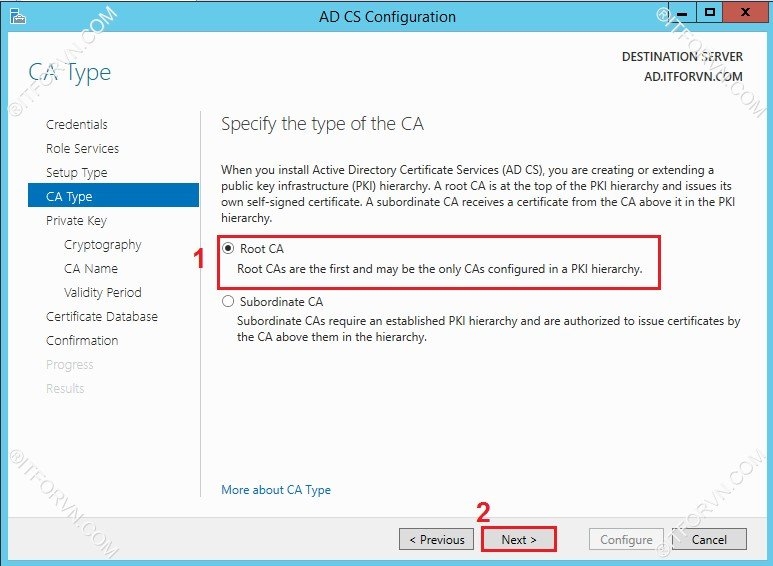

– Sau đó bạn tick chọn Root CA và bấm Next để tiếp tục

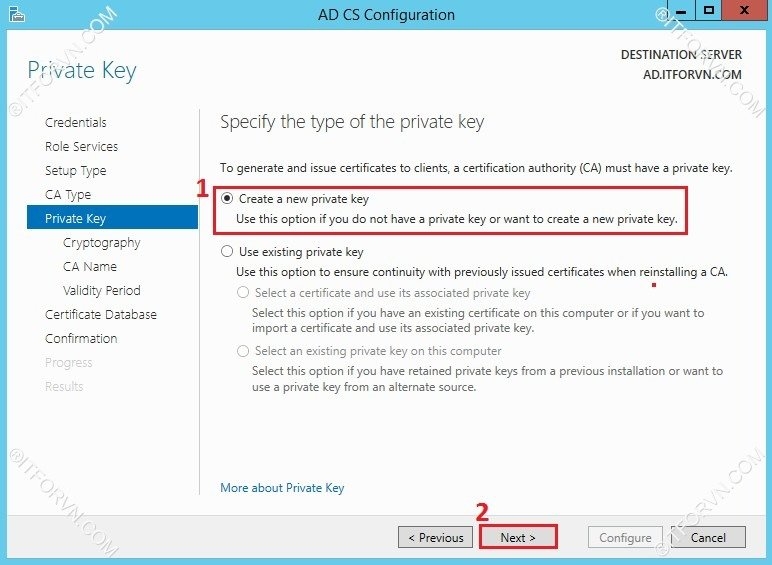

-Hộp thoại Private key xuất hiện bạn chọn Create a new private key và bấm Next để tiếp tục

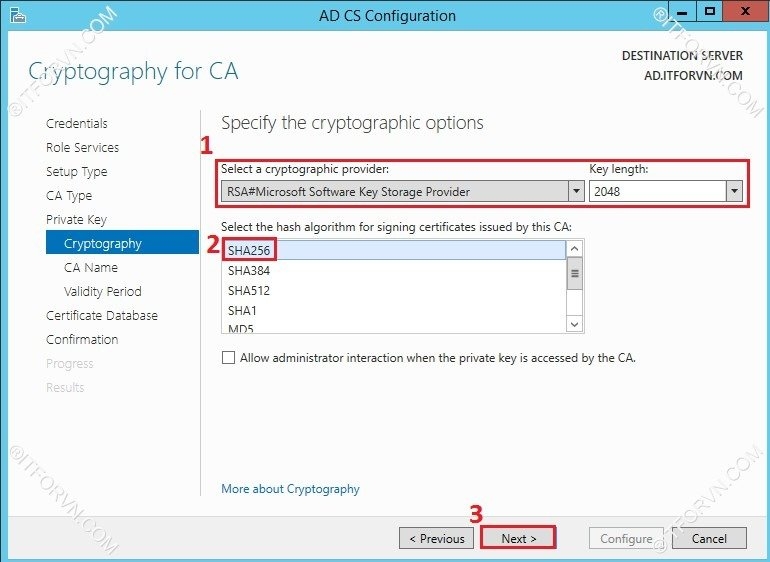

– Hộp thoại Cryptography xuất hiện

+ Select a cryptography provider: bạn chọn RSA#Microsoft Software Key Storage Provider

+ Key length: 2048

+ Select the hash algrithm for signing certificates issued by this CA: bạn chọn SHA256

– Và bấm Next để tiếp tục

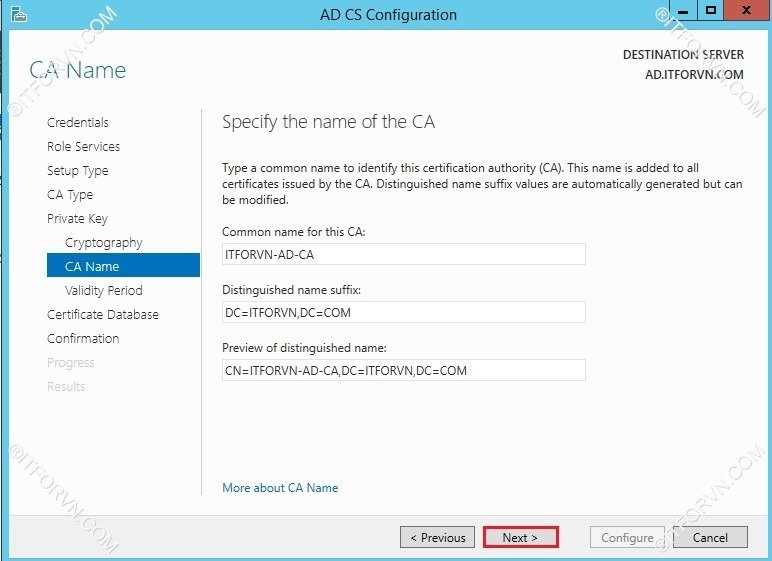

– Hộp thoại CA Name xuất hiện chọn Next.

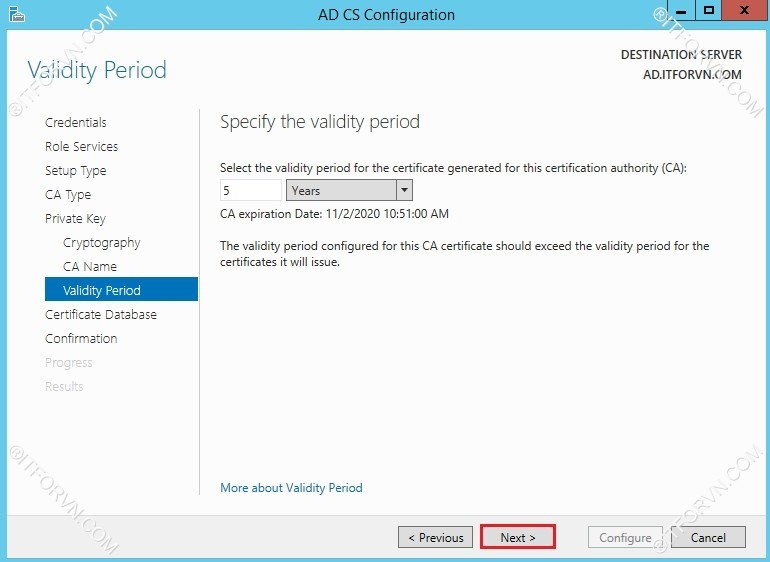

– Hộp thoại Validity Period xuât hiện chọn Next.

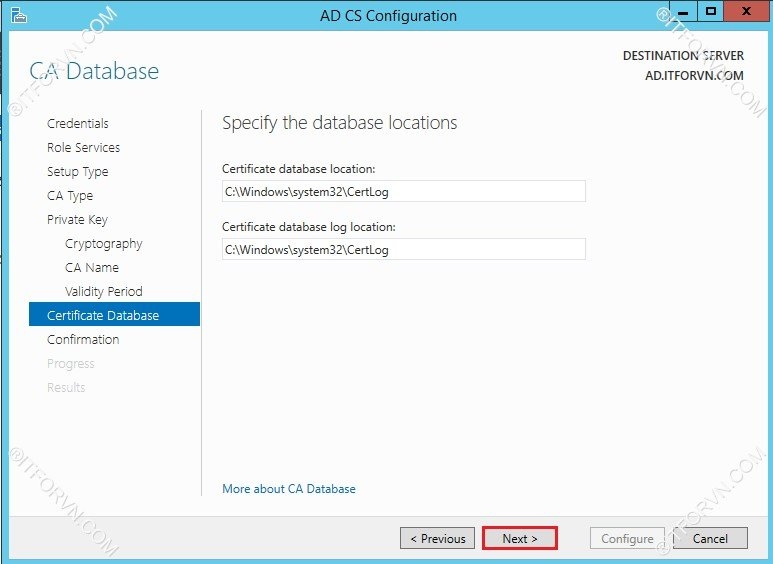

– Hộp thoại Certificate Database xuất hiện Chọn Next.

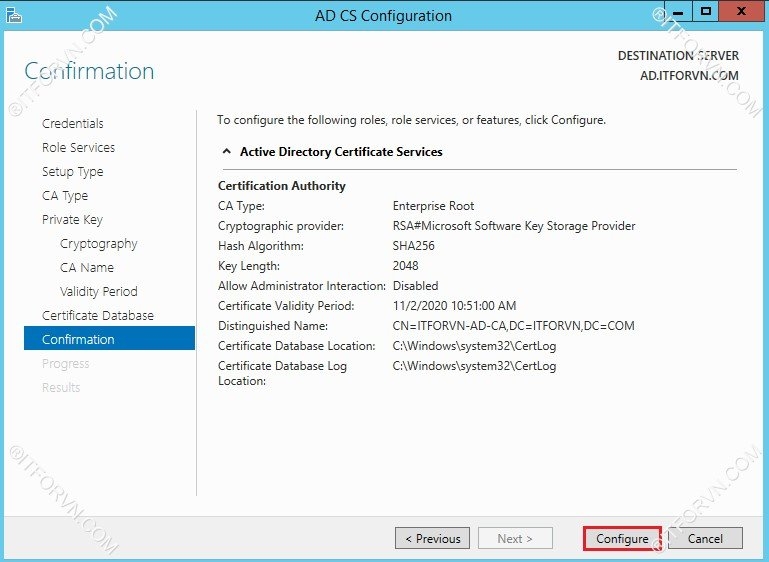

-Hộp thoại Confirmation xuất hiện Chọn Configure.

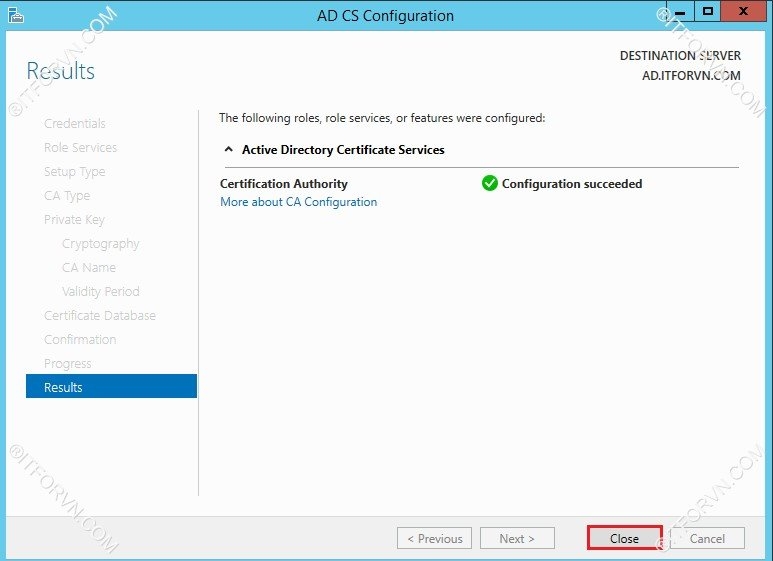

-Hộp thoại Results xuất hiện chọn Close.

2.Cài đặt NAP và cấu hình NAP(Network Policy and Access Services)

2.Cài đặt NAP và cấu hình NAP(Network Policy and Access Services)

2.1 Cài đặt NAP

– Ta tiếp tục vào Server Manager> Add Roles and Features.

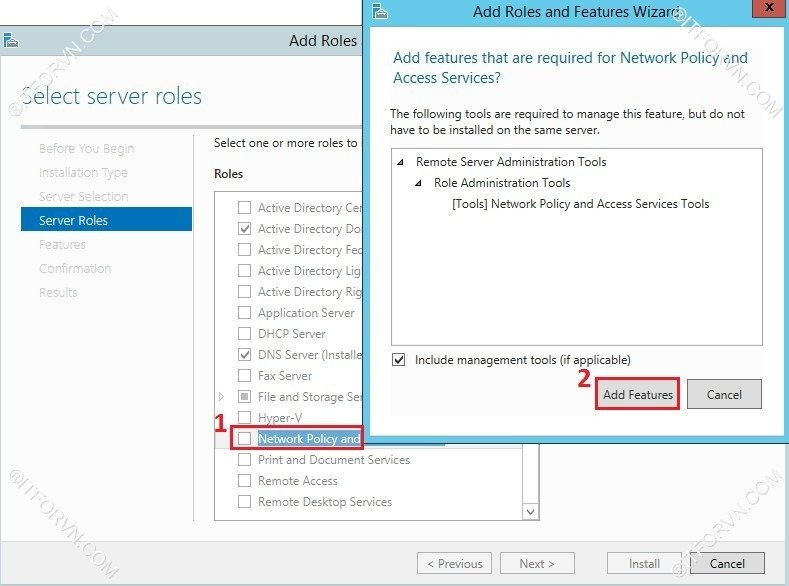

– Hộp thoại Server Roles xuất hiện:

+ Tick chọn Network Policy and Access Services.

+ Hộp thoại Add Role And Feature Wizard xuất hiện chọn Add Features

– Bấm Next để tiếp tục.

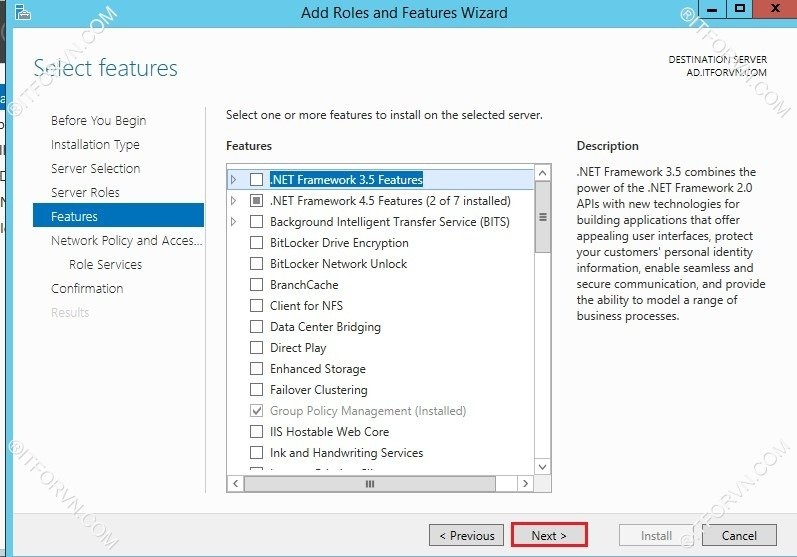

– Hộp thoại Features xuất hiện chọn Next để tiếp tục.

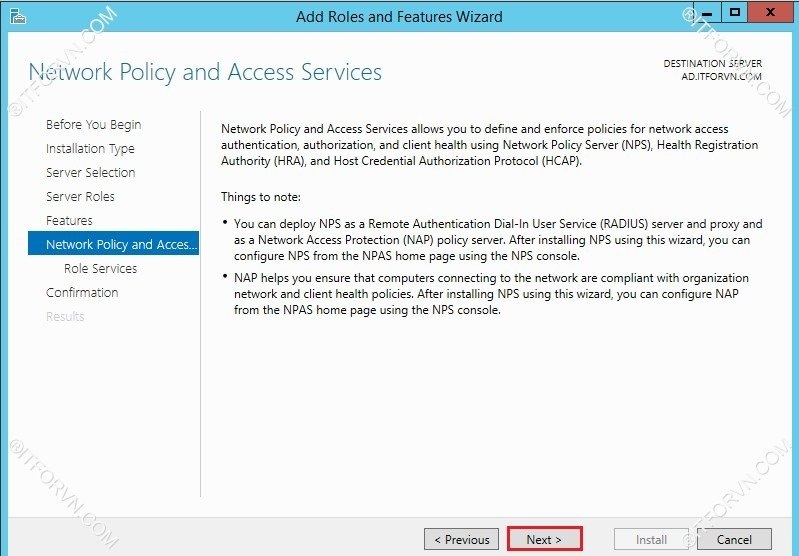

– Hộp thoại Network Policy and Access Serivices xuất hiện chọn Next.

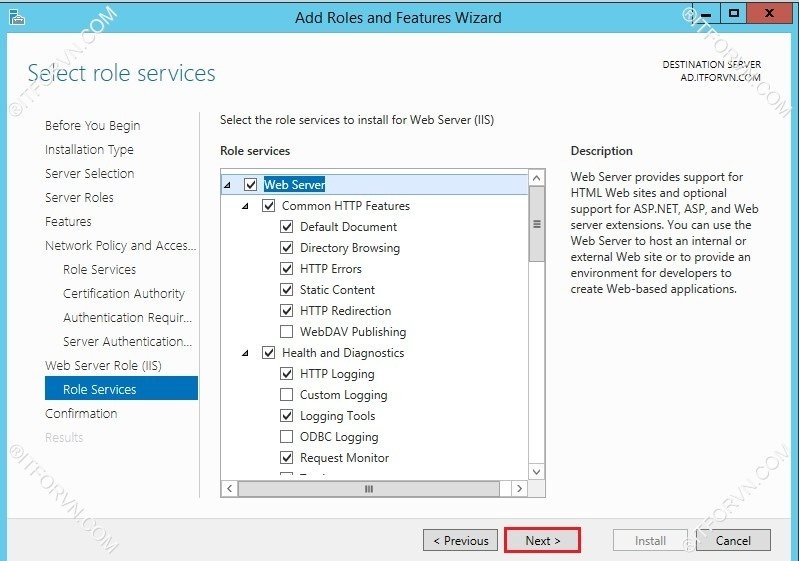

-Hộp thoại Role Services xuất hiện:

+ Tick chọn Network Policy Server và Tick chọn Heath Registration Authority

+ Hộp thoại Add Roles and Features Wizard xuất hiện chọn Add Features.

– Bấm Next để qua bước tiếp theo.

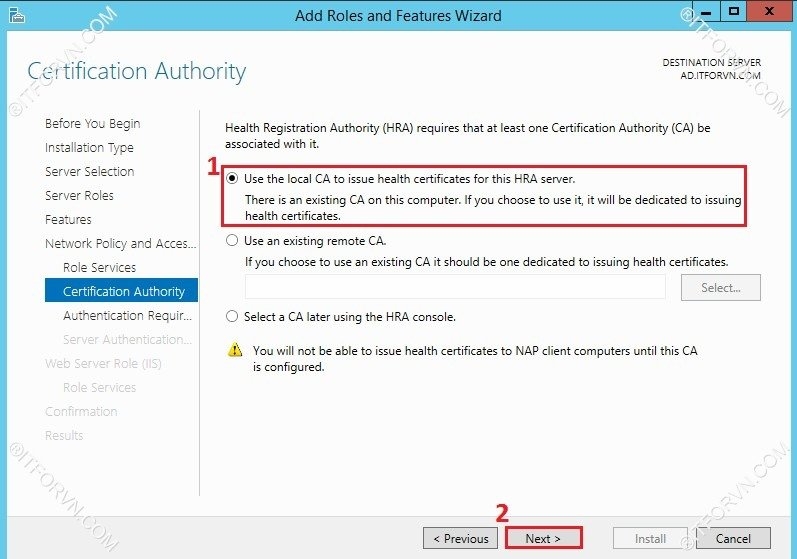

-Hộp thoại Certification Authority xuất hiện chọn : Use the local CA to issue heath certificates for this HRA server sau đó bấm Next để qua bước tiếp theo.

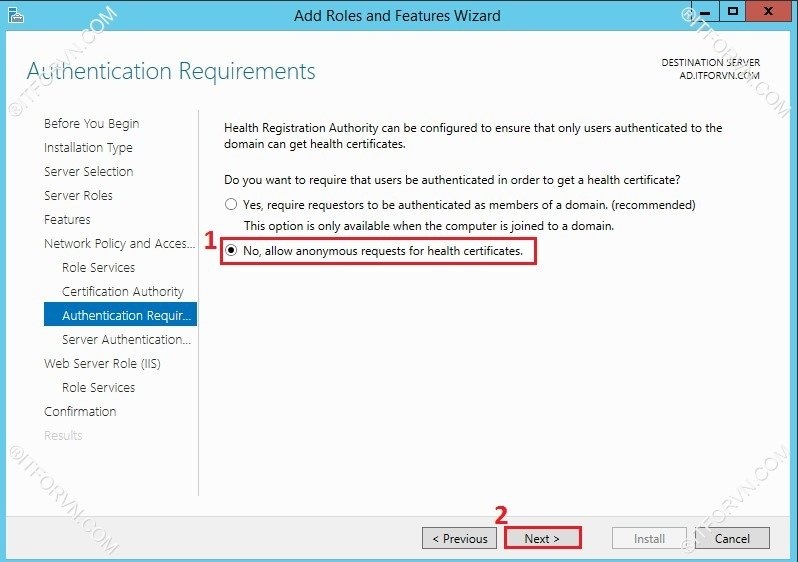

– Hộp thoại Authentication Requirements xuất hiện chọn No, allow anonymous requests for heath certificates. và chọn Next để qua bước tiếp theo.

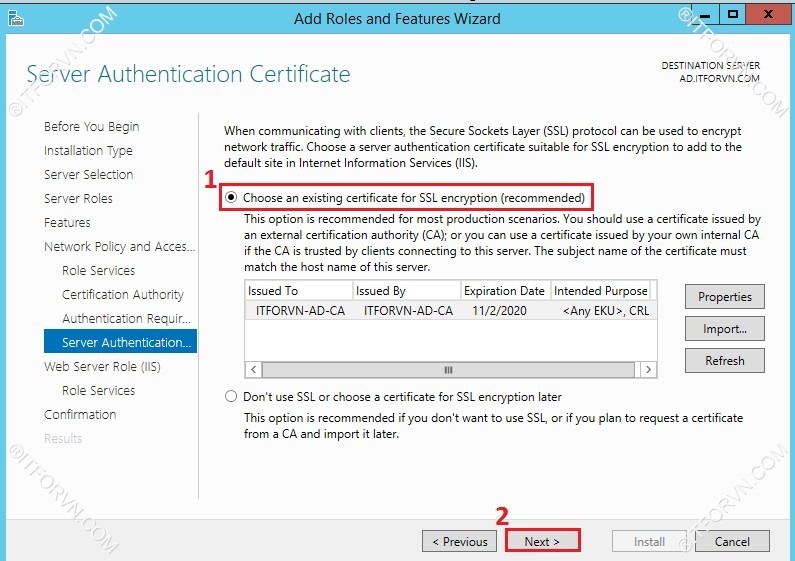

– Hộp thoại Server Authentication Certificate xuất hiện chọn Choose an existing certificate for SSL encryption ( recommended ) và chọn Next để qua bước tiếp theo.

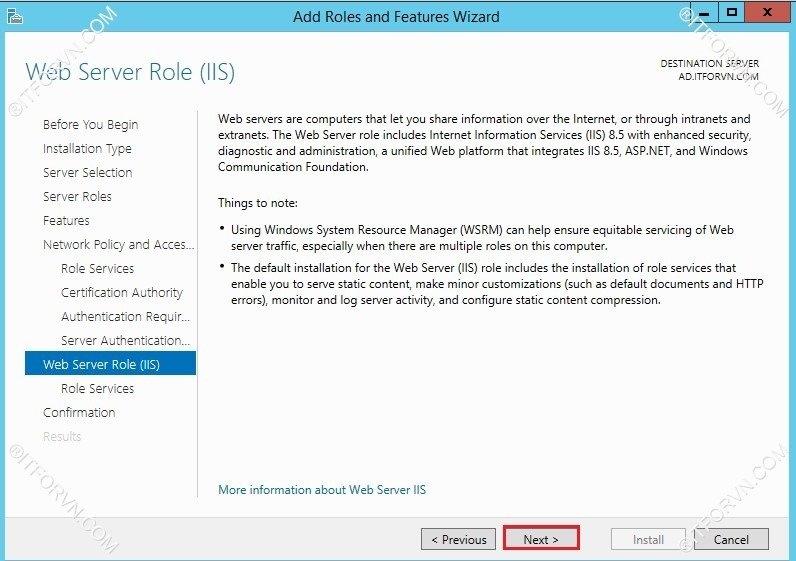

– Hộp thoại Web Server Role (IIS) xuất hiện chọn Next.

– Hộp thoại Select role services xuất hiện chọn Next.

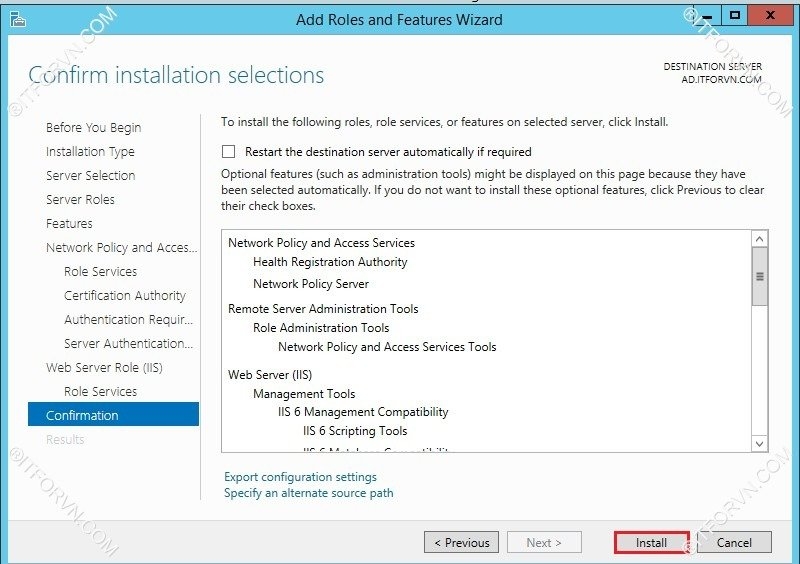

– Hộp thoại Confirm Installation Selections xuất hiện Chọn Install

– Sau khi tiến trình cài đặt kết thúc bạn bấm Close để hoàn tất việc cài đặt NAP.

2.2 Cấu hình NAP

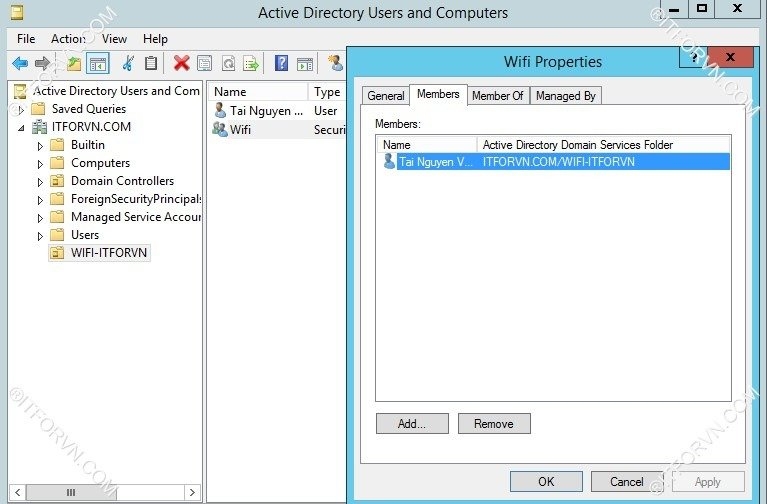

– Để apply NAP cho group user ta tiến hành tạo user và add user đó vào group trước. NAP sẽ apply cho Group.

– Ở đây mình đã tạo sẳn user : Tai.Nguyen là thành viên của group Wifi, tí nữa mình sẽ apply NAP vào group nầy

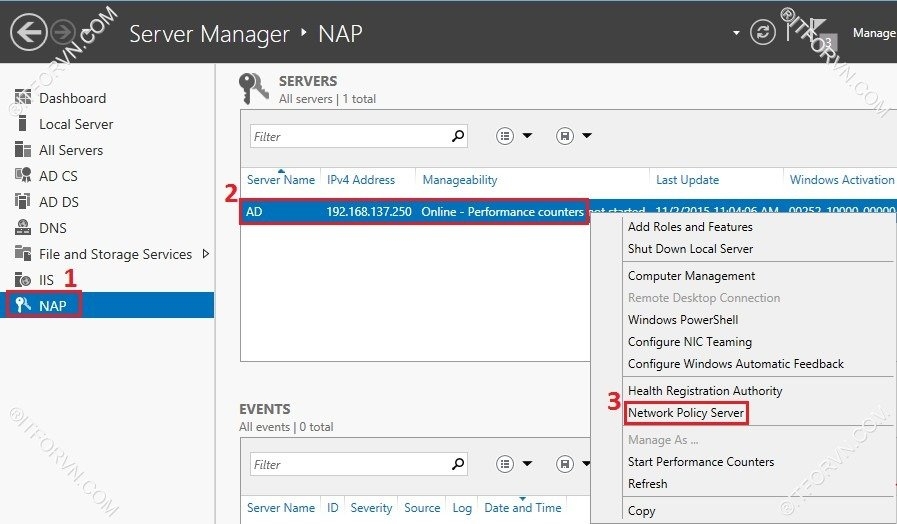

– Tại Server Manager click chọn NAP, sau đó click chuột phải vào AD 192.168.137.250 – Online – Performance… Chọn Network Policy Server để vào cấu hình NAP.

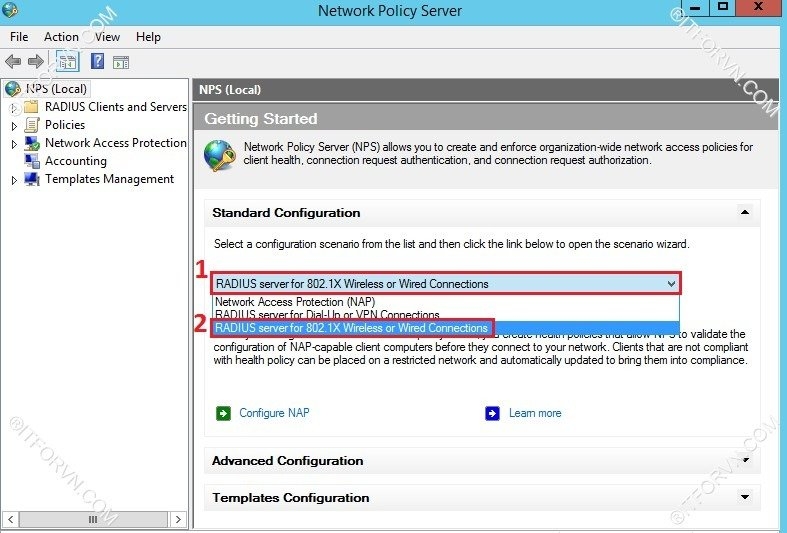

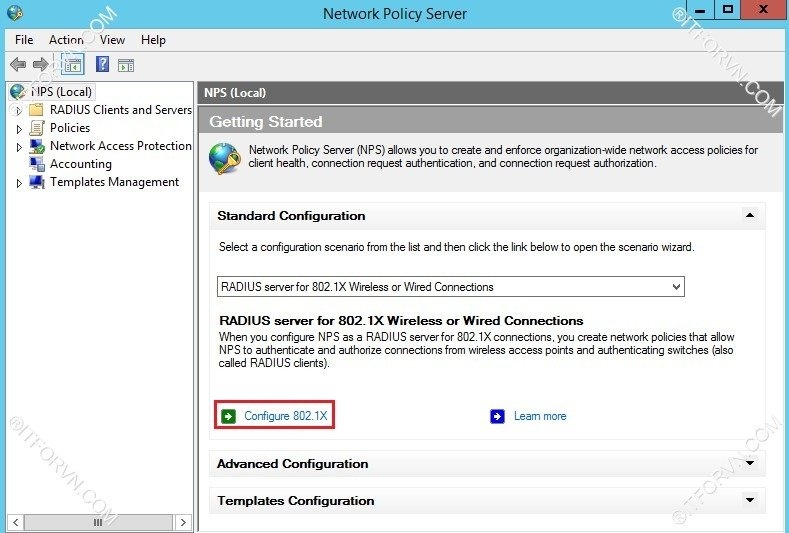

-Hộp thoại Network Policy Server xuất hiện tại Standard Configuration bạn xổ drop down list ra chọn RADIUS server for 802.1X Wireless or Wired Connections

– Và Sau đó chọn Configure 802.1X

– Hộp thoại 802.1X Connections Type xuất hiện:

+ Type of 802.1X Connection: Tick chọn Seucre Wiresless Connections

+ Name: Bạn dặt tên cho Policy.

– Sau khi chọn và điền xong bạn bán Next để qua bước tiếp theo.

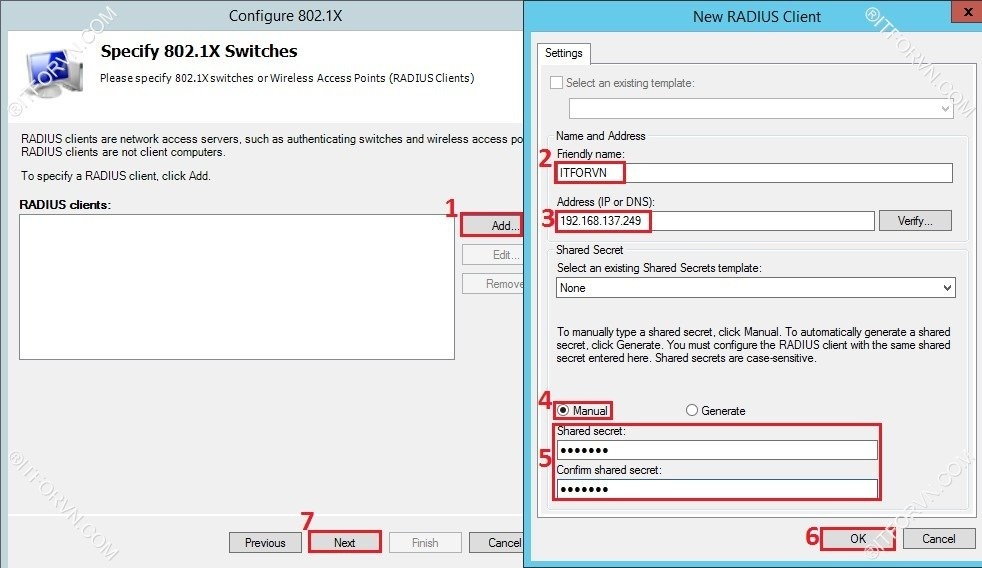

– Hộp thoại Specify 802.1X Switches xuất hiện bạn chọn Add để Add Radius client

Lưu ý : Radius client ở đây chính là access point của bạn. Nếu bạn có 1 access point thì bạn add 1 cái, bạn có 2 thì add 2, … nếu bạn không add vào thì access point của bạn cho dù cố tình trỏ về RADIUS Server cũng không sử dụng được.

– Sau khi click Add… hộp thoại New RADIUS Client xuất hiện, bạn cần làm như sau:

+ Friend Name: bạn đặt tên cho radius client ( lời khuyên là bạn nên đặt trùng với host name của thiết bị wireless bạn sẽ add vào)

+ Address: bạn gõ địa chỉ IP của access point bạn vào

+ Bạn tick vào Manual và gõ chuỗi Shared secret vào rồi confirm nó lại lần nữa. Lưu ý chuỗi secret nầy dùng để xác thực giữa access point và radius server, bạn sẽ điền nó vào access point khi cấu hình ở phần sau.

+ Và bạn bấm OK để hoàn tất việc Add RADIUS Client.

– Sau khi add RADIUS Client xong bạn bấn Next để qua bước tiếp theo.

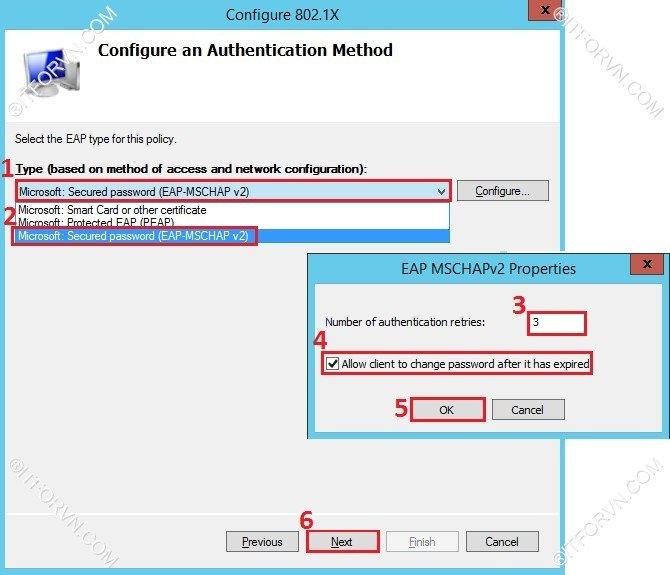

– Hộp thoại Configure an Authentication Method xuất hiện bạn:

– Type bạn xổ ra chọn Microsoft: Secured password(EAP-MSCHAP v2)

– Sau đó bạn click vào Configure.

+ Hộp thoại EAP MSCHAP v2 xuất hiện Number of authentication retries xuất hiện bạn gõ số lần authentication cố gắng kết nối lại vào

+ Sau đó tick vào Allow client to change password after it has expried

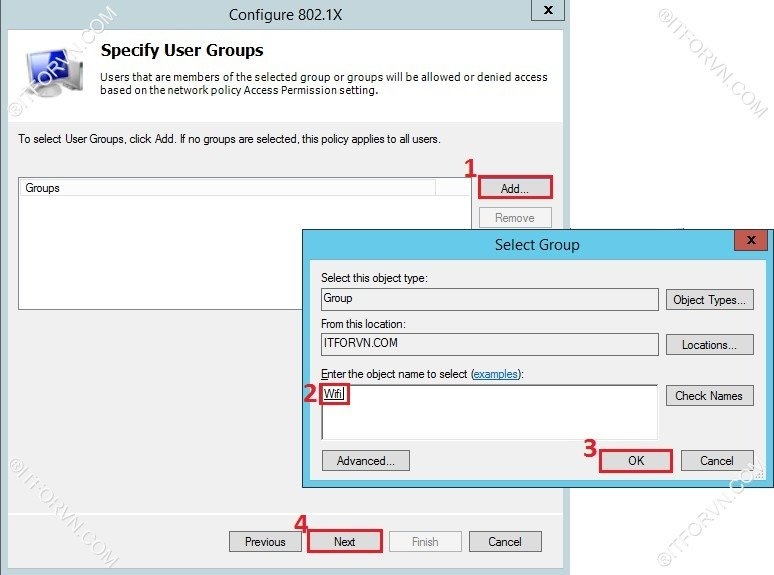

– Hộp thoại Specify User Groups xuất hiện bạn bấn vào Add… để Add group cho phép sử dụng 802.1X chứng thực wifi ở đây tôi đã tạo sẳn group tên là Wifi và add account Tai.Nguyen vào rồi.

– Sau khi click vào Add… bạn chọn gõ tên Group và bấm ok.

– Và Bấm Next để qua bước tiếp theo.

– Hộp thoại Configure Traffic Controls xuất hiện bấm Next để tiếp tục bước tiếp theo.

– Hộp thoại Completing New 802.1X Secure Wired and Wireless Connections and RADIUS clients xuất hiện bạn chọn Finish để hoàn tất.

2.2 Cấu trên access point và client

2.2.1 Cấu hình trên access point:

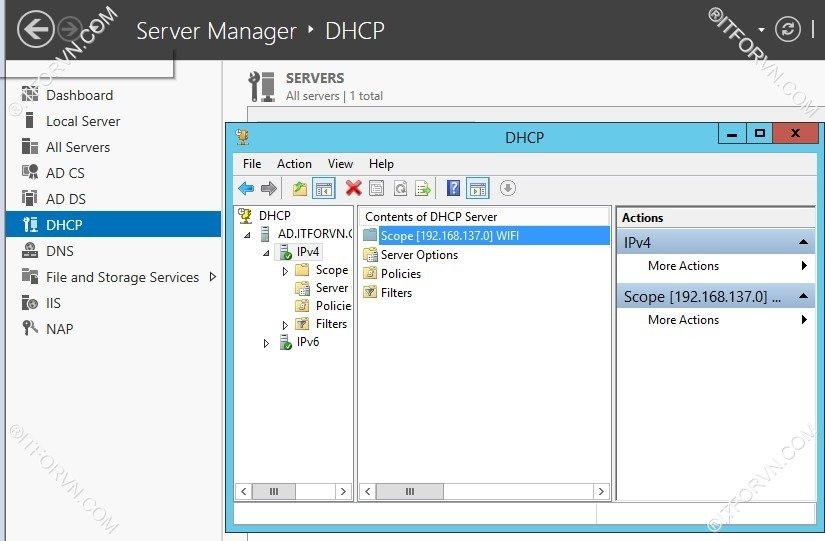

– Trường hợp access point bạn hỗ trợ DHCP thì bạn có thể tận dụng, trong trường hợp access point bạn không hỗ trợ thì bạn phải setup DHCP Server để cấp IP cho wifi, trong lab nầy do Access Point của mình không hỗ trợ DHCP nên mình phải setup trên Window Server để cấp IP cho Wifi client.

– Ở đây mình đã setup sẳn DHCP, chi tiết setup bạn có thể xem ở clip trên.

Tại Access Point:

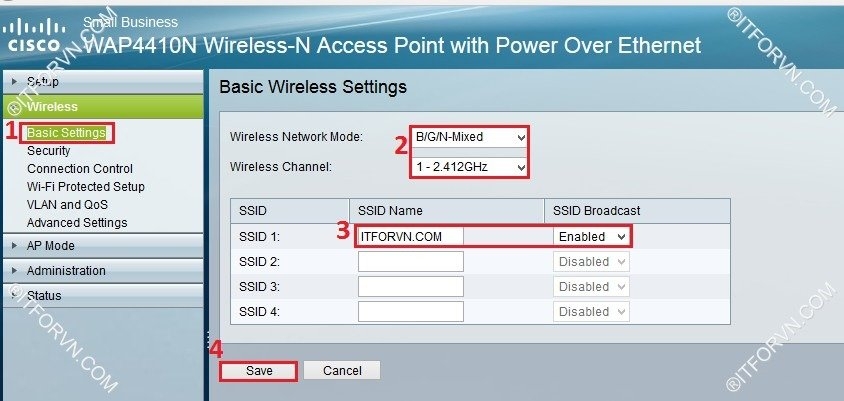

– Bạn try cập vào access point để cấu hình ở đây mình sẽ truy cập vào access point của mình http://192.198.137.249 và đăng nhập vào để cấu hình

– Sau khi đăng nhập vào giao diện quản lý wifi bạn đặt tên cho SSID, ở đây mình đặt là ITFORVN.COM

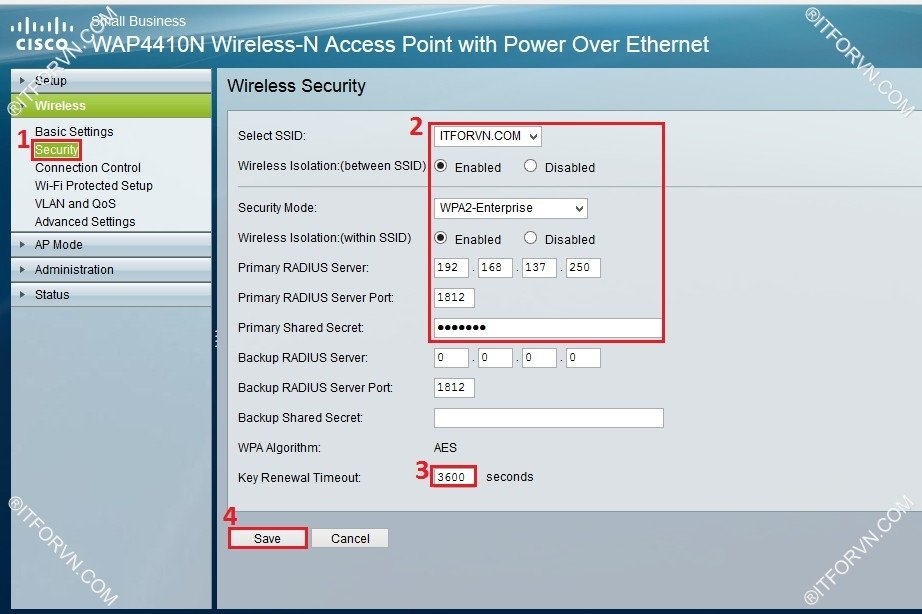

– Tại phần Security phần Security mode bạn chọn WPA2-Enterprise, bạn có thể chọn WPA2-Enterprise Mix, với Enterprise Mix nó sẽ mix giữa AES và TKIP

+ Primary RADIUS Server bạn trỏ về RADIUS server (192.168.137.250)

+ Primary RADIUS Server port : bạn gõ 1812

+ Primary Shared Secret : bạn gõ chuỗi Secret đã đăng ký trên RADIUS Server.

+ Key Renewal Timeout : bạn gõ 3600

– Sau đó bạn bấm Save để hoàn tất phần cấu hình tất phần cấu hình trên Access Point

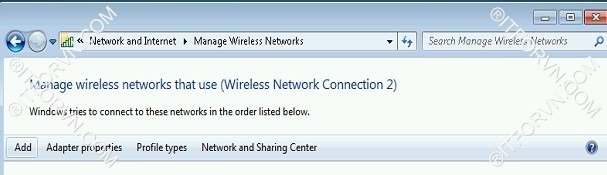

– Tại Client (Máy Laptop chạy Window 7) bạn thấy chưa có SSID nào được đăng ký trong phần Manage Wireless Networks.

– Lưu ý : Bạn cần phải Add SSID cho nó, nếu không wifi sẽ không sử dụng được.

-Tại phần Manage Wireless Networks bạn chọn Add để add SSID vào

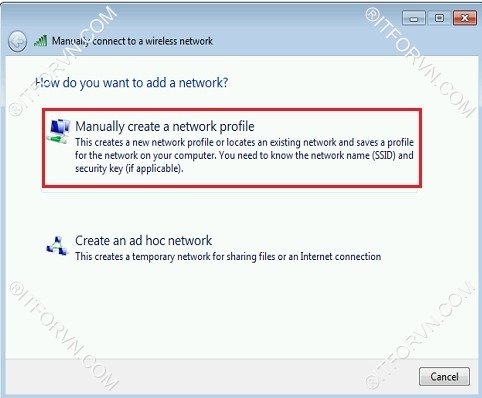

– Hộp thoại Manual connect to a wireless network bạn click vào Manual create a network profile

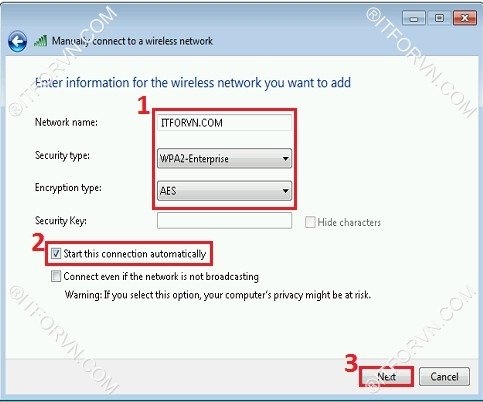

– Ở bước nầy:

+ Bạn gõ SSID mà mình đã đặt trên access point tại Network Name.

+ Security type: bạn chọ WPA2-Enterpise hoặc WPA2-Enterpise Mix

+ Bạn tick vào Start this connection automatically

+ Và bấm Next để qua bước tiếp theo.

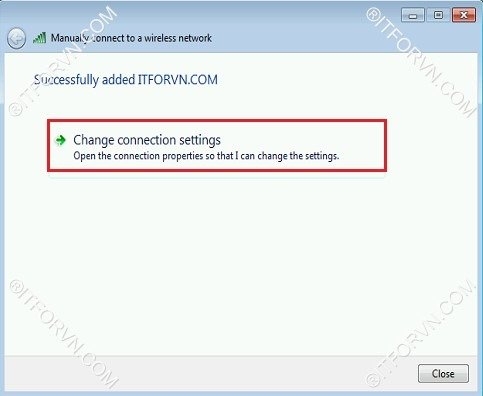

– Sau khi cấu hình xong bạn chọn Change connection settings để tùy chỉnh lại.

– Tại phần tùy chỉnh tại tab security bạn làm như sau:

+ Security type: bạn chọn WPA2-Enterprise

+ Encryption type : bạn cho AES

+ Choose a network authentication method: bạn chọn Microsoft: Protected EAP (PEAP)

+ Sau đó bạn chọn Setting, và hộp thoại Protected EAP Properties xuất hiện bạn làm như sau:

- Bạn tick bỏ Validate server certificate…

- Click Configure và bỏ chọn Automatically use my Windows login name and password

- Bạn bỏ Tick chọn Enable Fast Reconnect

- Cuối cùng bạn bấm OK để hoàn tất ở hộp thoại Protected EAP Properties

+ Cuối cùng bạn bấm OK tại hộp thoại Wireless Network Properties để hoàn tất bước add SSID tại client.

– Sau khi add SSID xong ta chọn Wireless SSID ITFORVN.COM gõ username/password ( đã set trên AD nằm trong OU Wifi) và bấm OK

– Máy đã kết nối wifi SSID IITFORVN.COM thành công

====HẾT====

Tác giả: NGUYỄN VĂN TÀI – ITFORVN.COM

Bạn có thể tương tác và cập nhật thông tin mới nhất của Nhóm Facebook ITFORVN, Các khóa học mới do group tổ chức tại «Portal»