[Tự học MCSA MCSE 2016] -Lab 12- Cấu hình Group Policy Object (GPO) trên Windows Server 2016

1. Giới thiệu chung về GPO

Group Policy là tập hợp các thiết lập cấu hình cho Computer và Users , xác định cách thức để các chương trình , tài nguyên mạng và hệ điều hành làm việc với người dùng và máy tính trong 1 tổ chức . Mục đích sử dụng GPO nhằm triển khai các chính sách từ miền máy chủ Domain Controller xuống Users . Group Policy có thể dùng để triển khai phần mềm cho một hoặc hoặc nhiều máy trạm nào đó một cách tự động; để ấn định quyền hạn cho một số người dùng mạng, để giới hạn những ứng dụng mà người dùng được phép chạy; để kiểm soát hạn ngạch sử dụng đĩa trên các máy trạm; để thiết lập các kịch bản (script) đăng nhập (logon), đăng xuất (logout), khởi động (start up), và tắt máy (shut down)

Group Policy chỉ áp dụng trên các máy Windows Server 2000 / 2003 / 2008 / 2012 /2016 … và chủ yếu áp dụng cho các Site , Domain và Organization Unit . Các chính sách nhóm được áp dụng cho các đối tượng như Site , domain, OU được gọi là GPO ( Group Policy Objects)

Trên mỗi máy Windows Server 2016 cũng có 1 bộ công cụ Group Policy được gọi là Local Group Policy và sẽ chỉ áp dụng cho chính máy này khi máy đó không tham gia vào miền .

Các Group Policy Objects được lưu trữ trong cơ sở dữ liệu của Active Directory . Chương trình để tạo ra và chỉnh sửa GPO có tên là Group Policy Object Editor ( đây là 1 dạng console tên là gpedit.msc , console của Active Directory Users and Computers là dsa.msc)

2. Chức năng của Group Policy

Các Group Policy có thể dùng để triển khai cài đặt phần mềm xuống các máy trạm trong miền một cách tự động . Dùng để ấn định các quyền hạn cho người dùng trong mạng .

Giới hạn phần mềm được cài đặt trên máy Client , giới hạn những ứng dụng được phép chạy trên máy Client . Kiểm soát hạn ngạch sử dụng ổ đĩa cứng trên máy Client . Thiết lập các kịch bản ( Script ) cho đăng nhập ( Logon ) , đăng xuất ( Logout) , khởi động ( Startup ) , tắt máy ( Shutdown) , đơn giản hóa việc quản lý các máy Client. GPO định hướng lại một số thư mục quan trọng trên máy Client và còn rất nhiều chức năng khác nữa tùy thuộc vào nhu cầu của người quản trị .

Một số chú ý trong GPO : Các GPO chỉ có thể hiện hữu trong miền Active Directory , GPO mất tác dụng đối với những máy client khi chúng được xóa khỏi miền và các máy tính Local chỉ có thể sử dụng Local Group Policy

3. Một số thành phần trong GPO

Khi cấu hình GPO , ta cấu hình trên máy Domain Controller , vào Server Manager / Tools / Group Policy Management.

GPO bao gồm hai thành phần chính :

- Computer Configuration : Các thay đổi trong phần này sẽ áp dụng cho toàn bộ máy tính trong mạng .

- User Configuảtion : Cấu hình chính sách cho các tài khoản trong miền

Và các thành phần con như :

- Software Settings : Chính sách triển khai cài đặt phần mềm xuống Client tự động

- Windows Settings : Tại đây chúng ta có thể tinh chỉnh , áp dụng các chính sách về vấn đề sử dụng tài khoản , quản lý khởi động và đăng nhập trên máy client .

- Script ( Logon / Logoff) : Chỉ đingj cho Windows chạy 1 đoạn mã nào đó . Ví dụ chạy đoạn mã vbs.bat khi máy tính khởi động hoặc tắt máy hiển thị nội dung như ” Xin chào gia nhập domain ITFORVN.COM ” hoặc ” Hệ thống đang chuẩn bị được bảo trị xin vui lòng lưu tài liệu và dừng mọi công việc sau 30 phút nữa ”

- Name Resolution Policy : Các chính sách phân giải tên

- Security Settings : Các thiết lập bảo mật cho hệ thống , thiết lập này áp dụng cho toàn bộ hệ thống chứ không riêng người nào .

- Administrative Template : Các chính sách về hệ thống

- Account Policies: Các chính sách áp dụng cho tài khoản người dùng.

- Local Policy: Kiểm định chính sách, những tùy chọn quyền lợi và chính sách an toàn cho người dùng cục bộ.

- Public Key Policies. Các chính sách khóa dùng chung.

Ta có chi tiết từng thành phần :

Account Policies:

- Password Policies: Bao gồm các chính sách liên quan đến mật khẩu tài khoản của người sử dụng tài khoản trên máy.

- Enforce password history: Với những người sử dụng không có thói quen ghi nhớ nhiều mật khẩu, khi buộc phải thay đổi mật khẩu thì họ vẫn dùng chính mật khẩu cũ để thay cho mật khẩu mới, điều này là một kẽ hở lớn liên quan trực tiếp đến việc lộ mật khẩu. Thiết lập này bắt buộc một mật khẩu mới không được giống bất kỳ một số mật khẩu nào đó do ta quyết định. Có giá trị từ 0 đến 24 mật khẩu.

- Maximum password age: Thời gian tối đa mật khẩu còn hiệu lực, sau thời gian này hệ thống sẽ yêu cầu ta thay đổi mật khẩu. Việc thay đổi mật khẩu định kỳ nhằm nâng cao độ an toàn cho tài khoản, vì một kẻ xấu có thể theo dõi những thói quen của bạn, từ đó có thể tìm ra mật khẩu một cách dễ dàng. Số giá trị từ 1 đến 999 ngày, giá trị mặc định là 42 ngày.

- Minimum password age: Xác định thời gian tối thiểu trước khi có thể thay đổi mật khẩu. Hết thời gian này bạn mới có thể thay đổi mật khẩu của tài khoản, hoặc bạn có thể thay đổi ngay lập tức bằng cách thiết lập giá trị là 0. Giá trị từ 0 đến 999 ngày.

- Minimum password length: Độ dài nhỏ tối thiểu của mật khẩu tài khoản (tính bằng số ký tự nhập vào). Độ dài của mật khẩu có giá trị từ 1 đến 14 ký tự. Thiết lập giá trị là 0 nếu không muốn sử dụng mật khẩu. Giá trị mặc định là 0.

- Password must meet complexity requirements: Quyết định độ phức tạp của mật khẩu, nếu tính năng này có hiệu lực, mật khẩu của tài khoản ít nhất phải đạt những yêu cầu sau:+ Không chứa tất cả hoặc một phần tên tài khoản người dùng.+ Độ dài nhỏ nhất là 6 ký tự.+ Chứa 3 hoặc 4 loại ký tự sau: Các chữ cái thường (a->z), các chữ cái hoa (A->Z>), các chữ số (0->9) và các ký tự đặc biệt.Độ phức tạp của mật khẩu được coi là bắt buộc khi tạo mới hoặc thay đổi mật khẩu, mặc định là: Disable.

- Store password using reversible encryption fo all user in the domain: Lưu trữ mật khẩu sử dụng mã hóa ngược cho tất cả các người sử dụng domain. Tính năng cung cấp sự hỗ trợ cho các ứng dụng giao thức, nó yêu cầu sự am hiểu về mật khẩu người sử dụng. Việc lưu trữ mật khẩu sử dụng phương pháp mã hóa ngược thực chất giống như việc lưu trữ các văn bản mã hóa các thông tin bảo vệ mật khẩu. Mặc định: Disable.

Account lockout Policy:

- Account lockout duration: Xác định số phút còn sau khi tài khoản được khóa trước khi mở khóa được thực hiện. Có giá trị từ 0 đến 99.999 phút. Có thể thiết lập giá trị 0 nếu không muốn tự đông Unlock. Mặc định không có hiệu lực vì chính sách này chỉ có khi chính sách “Account lockout threshold” được thiết lập.

- Account lockout threshold: Xác định số lần cố gắng đăng nhập nhưng không thành công. Trong trường hợp này Account sẽ bị khóa. Trong trường hợp này Account sẽ bị khóa. Việc mở khóa chỉ có thể thực hiện bởi người quản trị hoặc phải đợi đến khi thời hạn khóa hết hiệu lực. Có thể thiết lập giá trị cho số lần đăng nhập sai từ 1 đến 999. Trong trường hợp thiết lập giá trị 0, account sẽ không bị khóa.

- Reset account lockout counter after: Thiết lập lại số lần cố gắng đăng nhập về 0 sau một khoảng thời gian quy định. Thiết lập này chỉ có hiệu lực khi “Account lockout threshold” được thiết lập.

Local Policy: các chính sách cục bộ.

- User rights Assignments: Ấn định quyền cho người dùng.Quyền của người dùng ở đây bao gồm các quyền truy cập, quyền backup dữ liệu, thay đổi thời gian cho hệ thống….Trong phần này để cấu hình cho một mục nào đó, click đúp chuột lên mục và click Add user or group để trao quyền mặc định cho user hoặc group theo yêu cầu.

- Access this computer from the network: Với những kẻ tò mò, tốt nhất chúng ta không cho phép chúng truy cập vào máy tính của mình. Với thiết lập này ta có thể tùy ý thêm, bớt quyền truy cập vào máy cho bất ký tài khoàn nào hoặc nhóm nào.

- Act as part of the operating system: Chính sách này chỉ định tài khoản nào sẽ được phép hoạt động như một phần của hệ thống. Mặc định Administrator có quyền cao nhất, có thể thay đổi bất kỳ thiết lập nào của hệ thống, được xác nhận như bất kỳ một người dùng, vì thế có thể sử dụng tài nguyên hệ thống như bất kỳ người dùng nào. Chỉ có những dịch vụ chứng thực ở mức thấp mới yêu cầu đặc quyền này.

- Add workstation to domain: Thêm một tài khoản hoặc nhóm vào miền. Chính sách này chỉ hoạt động trên hệ thống sự dụng Domain Controller. Khi được thêm vào miền, tài khoản này sẽ có thêm các quyền hoạt động trên dịch vụ thư mục (Active Directory), có thể truy cập tài nguyên mạc như một thành viên trong domain.

- Adjust memory quotas for a process: Chỉ định những ai được phép điều chỉnh chi tiêu bộ nhớ dành cho một quá trình xử lý. Chính sách này có làm tăng hiệu suất hệ thống nhưng nó có thể bị lạm dụng phục vụ cho những mục đích xấu như tấn công từ chối dịch vụ DoS (Dial of Service).

- Allow logon through Terminal Services: Terminal services là một dịch vụ cho phép đăng nhập từ xa đến máy tính. Chính sách này sẽ quyết định giúp chúng ta những ai được phép sử dụng dịch vụ Terminal services để đăng nhập hệ thống.

- Backup files add directories: Tương tự như các chính sách trên, ở đây cấp phép ai đó có quyền backup dữ liệu.

- Change the system time: Cho phép người sử dụng nào có quyền thay đổi thời gian của hệ thống.

- Create global objects: Cấp quyền cho ai có thể tạo ra các đối tượng dùng chung.

- Force shutdown from a remote system: Cho phép ai có quyền tắt máy qua hệ thống điều khiển từ xa.

- Shutdown the system: Cho phép ai có quyền shutdown máy.

- Deny access to this computer from the net…: Cấm user không được phép truy xuất đến máy.

- Deny logon localy: Cấm User Logon cục bộ.

- Deny logon through Terminal Services: Cấm User Remote Desktop.

- Logon localy: Thiết lập người dùng Logon cục bộ.

Security Options:

- Account: Administrator account status: Trạng thái hoạt động của Administrator.

- Account: Guest account status: Trạng thái hoạt động của User Guest.

- Account: Limit local account use of blank password to console: Đăng nhập không cần password.

- Account: Rename administrator account: Đổi tên Administrator.

- Account: Rename guest account: Đổi tên Guest.

- Devices: Prevent users from installing printer drivers: Không cho phép cài Printer

- Devices: Restrict CD-ROM access to localy logged-on user only: Cấm truy nhập xa từ CD-ROM.

- Interactive: Do not require CTRL + ALT + DEL: Bỏ Ctrl + alt + Del

- Interactive: Message text for users attempting to logon: Đặt tiêu đề khi logon.

- Interactive: Message title for users attempting to log on: Đặt tiêu đề khi logon

- Interactive: Number of previous logons to cache in cache: Cache kho logon

- Shutdown: Allow system to be shut down

- Shutdown: Allow system to be shut down without having to log on: Shutdown không cần logon.

- Shutdown: Clear virtual memory pagefile. Xóa bộ nhớ ảo khi Shutdown.

Còn rất nhiều Object Policy khác nữa các bạn có thể tìm hiểu trên mạng . ( Nguồn : bachkhoa-aptech.edu.vn)

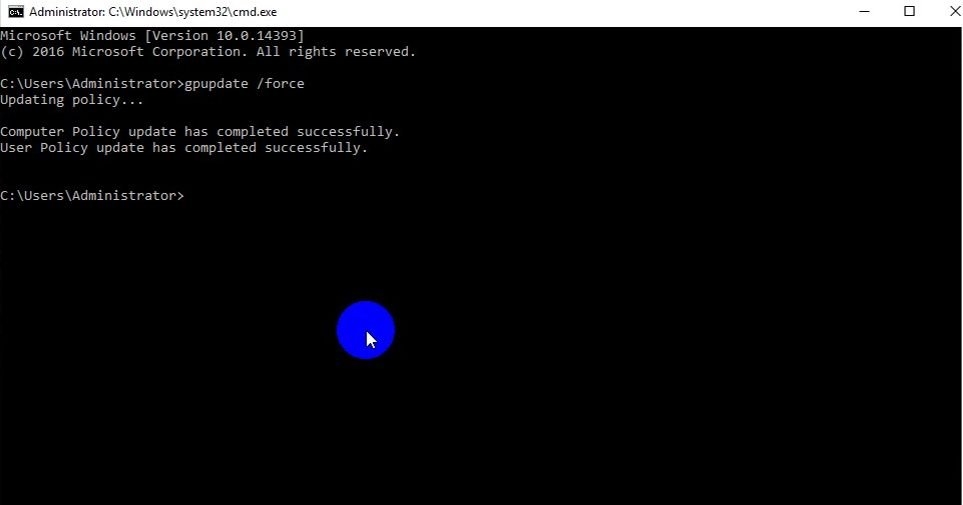

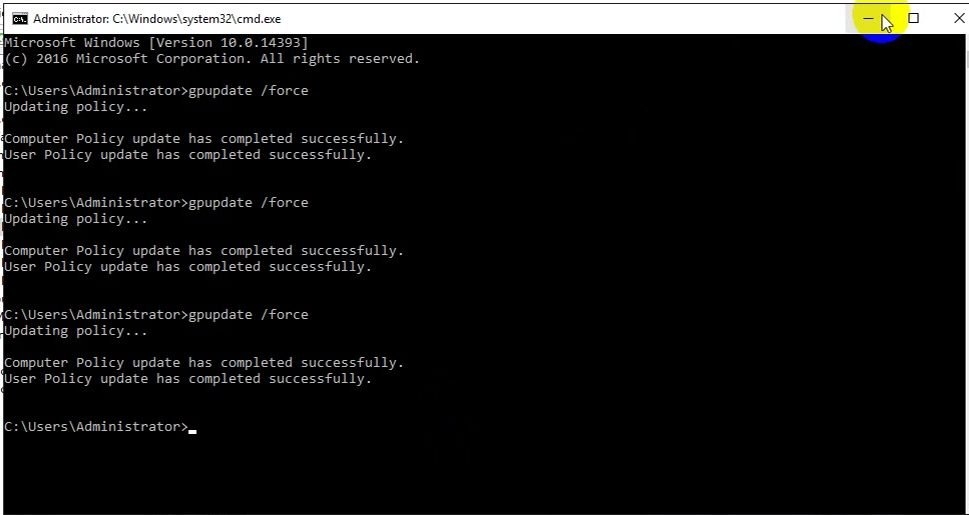

Chú ý : để triển khai các GPO xuống Client ta dùng lệnh ” gpupdate /force ” trong CMD

4. Cấu hình Group Policy Object

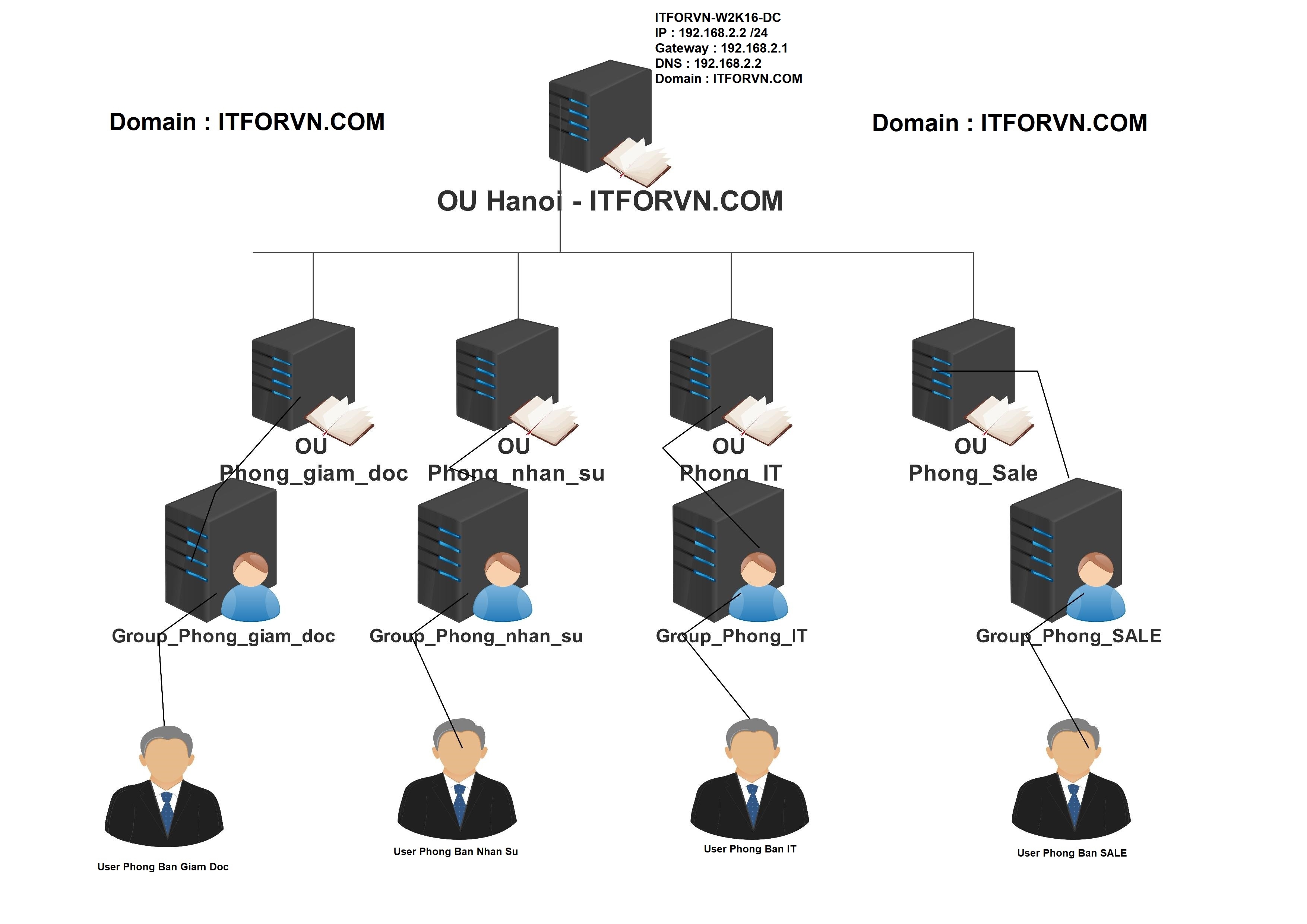

Ta có sơ đồ như sau :

Để triển khai được bài lab ta cần 1 con server 2016 làm Domain Controller quản lý miền ITFORVN.COM , trên con server Domain Controller tạo các OU , group và các user member of group tương ứng trong sơ đồ . Ta sẽ áp các chính sách lên từng OU và cụ thể là group như trong sơ đồ . Cuối cùng là 1 con máy Win 10 Client để test đã áp GPO thành công chưa , máy Client cùng dải IP với Server Domain Controller và DNS trỏ về IP của con Domain Controller . Máy Win 10 Client sẽ phải join domain để nhận được chính sách tương ứng với group của mình .

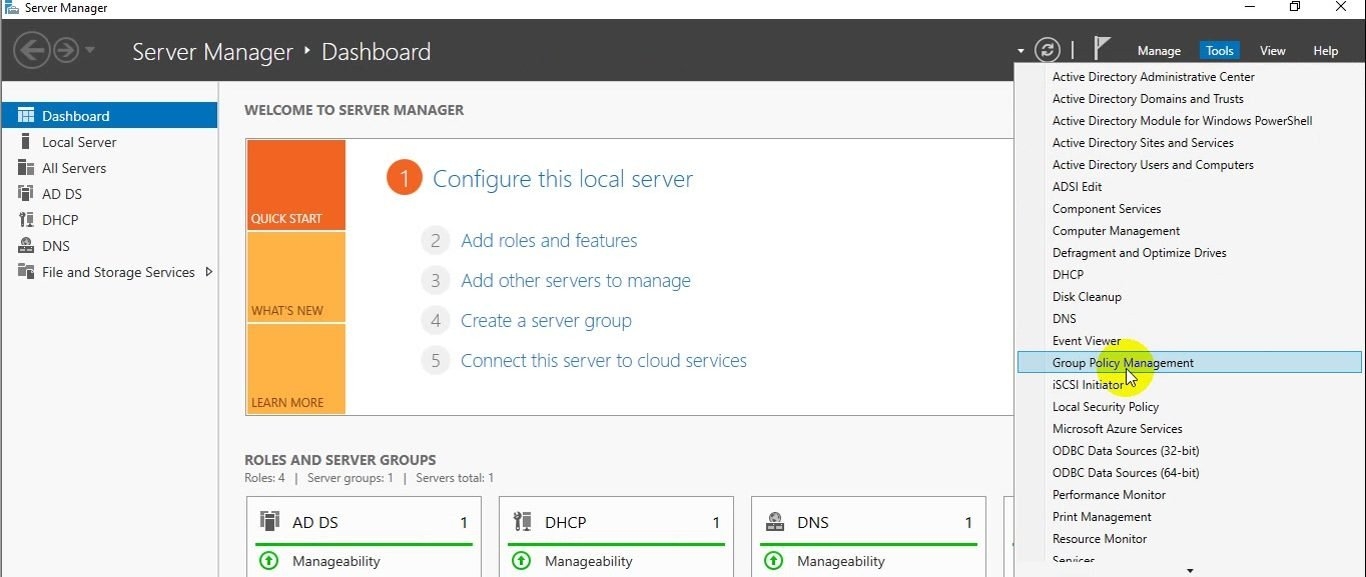

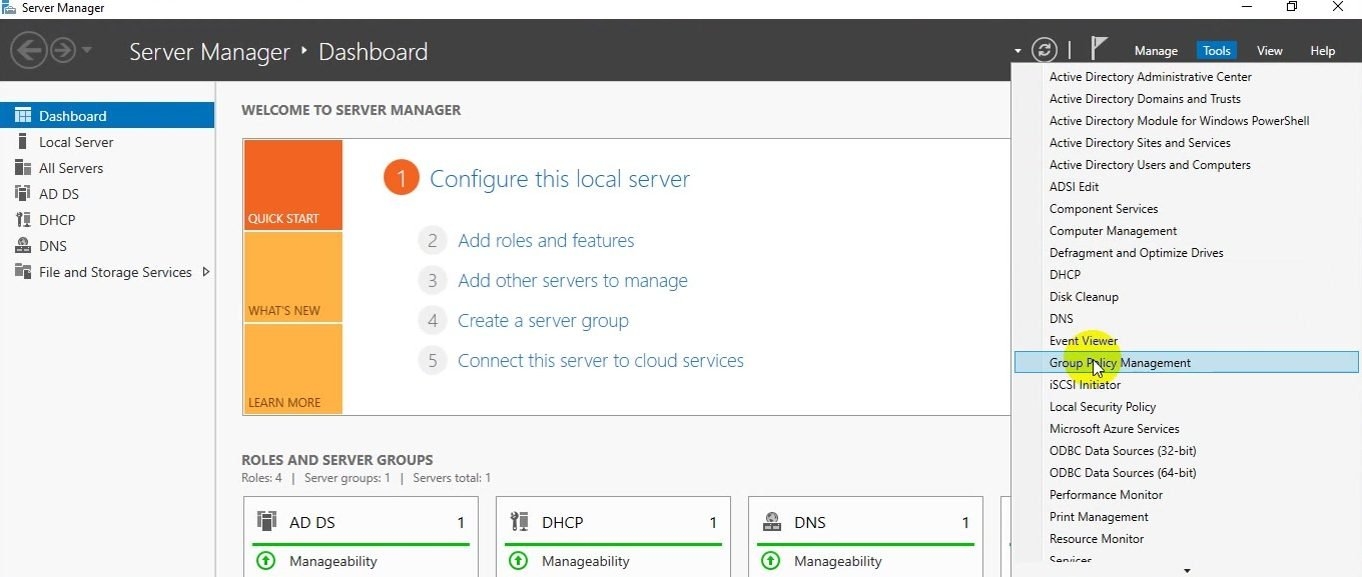

Group Policy đầu tiên mình hướng dẫn các bạn là chúng ta đổi hình nền đồng loạt khi mà user logon vào domain thì màn hình máy tính của user đó sẽ đổi sang hình mà người quản trị đã cấu hình . Trên Con server ITFORVN-W2K16-DC vào Server Manager chọn Tools / Group Policy Management

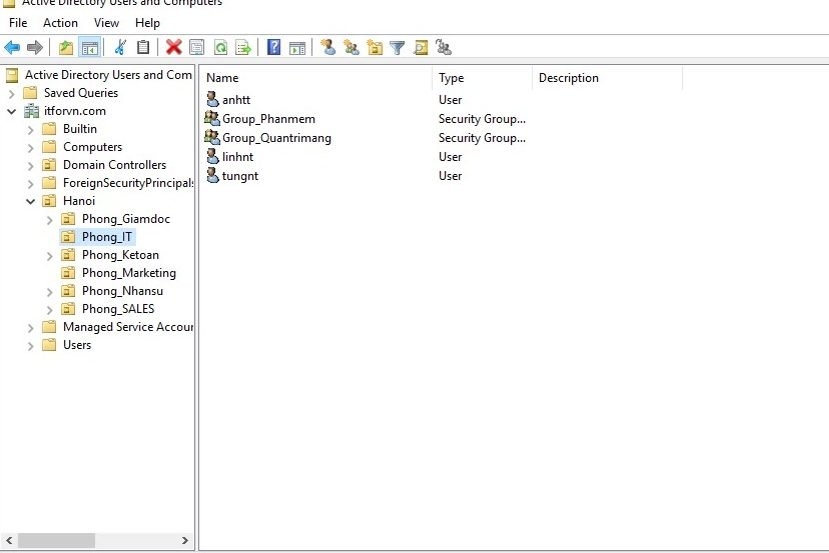

Trong Console của Group Policy Management chọn Domain / itforvn.vcode.ovh / Hanoi , đây là nơi chúng ta sẽ cấu hình Group Policy cho các OU con trong OU Hanoi . Để tạo các OU như hình dưới các bạn vào Active Directory User and computer và tạo các OU , group , user giống bài trước ta đã tìm hiểu qua .

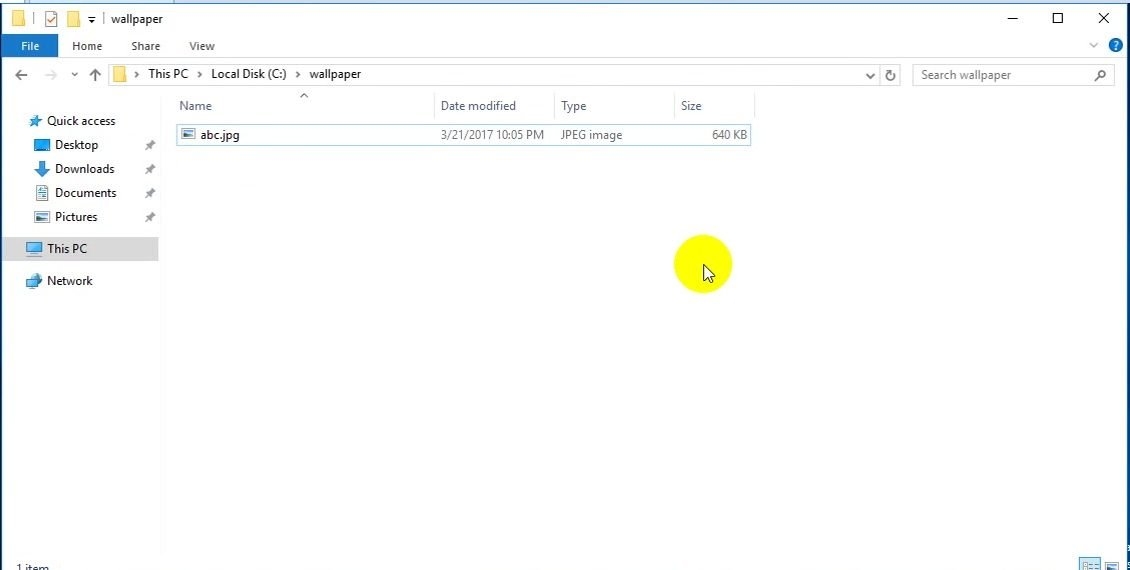

Tiếp theo chúng ta lên mạng tìm một hình nền cho desktop rồi copy vào trong máy ảo . Yêu cầu các bạn phải cài VMware Tools thì mới copy dữ diệu từ máy thật vào máy ảo . Sau đó ta tạo 1 Folder tên là wallpaper ( tên gì tùy bạn ở đây mình đặt là wallpaper ) và copy ảnh vào trong folder đó . Chọn View và tích vào dòng File name extensions để nó hiển thị đuôi mở rộng của file ảnh , các bạn đổi tên file ảnh thành abc.jpg sao cho tên đầy đủ của bức ảnh dễ nhớ nhất để tí chúng ta có thể nhớ và gõ tay . Kết quả như hình sau

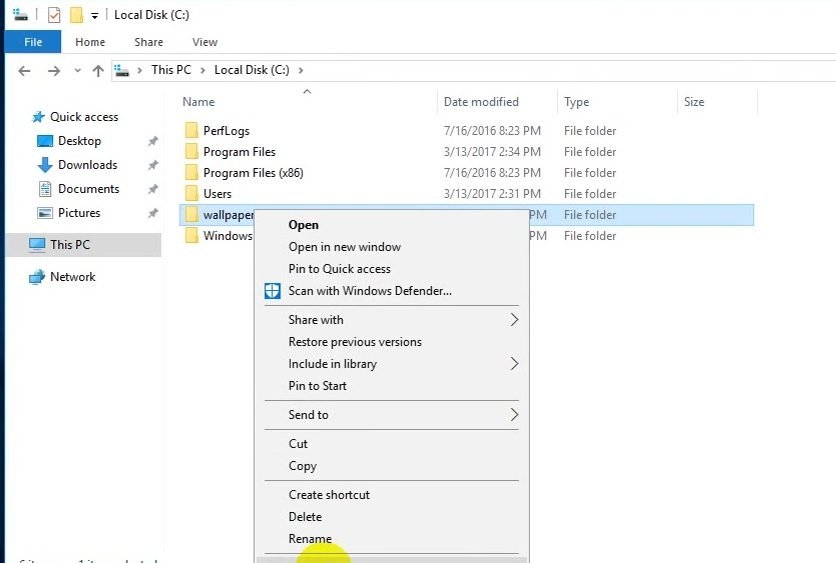

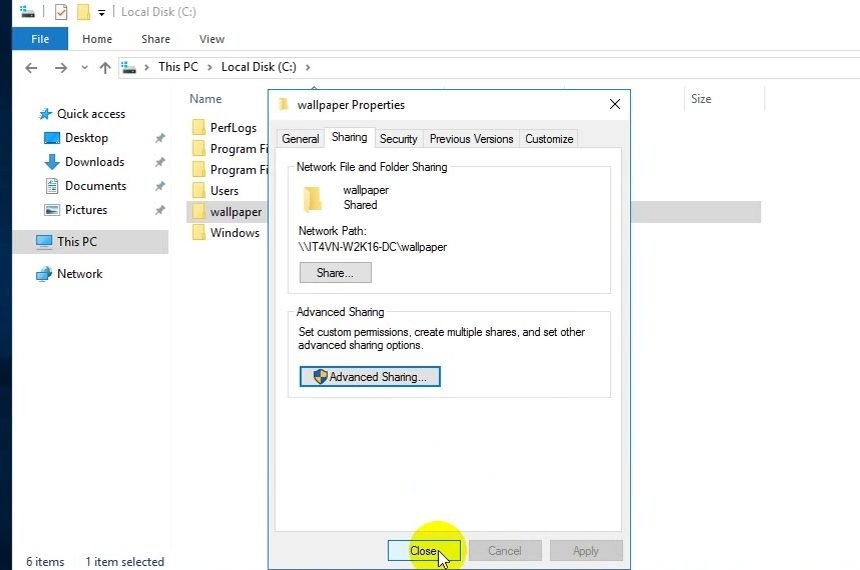

Tiếp theo chúng ta sẽ Share folder wallpaper này ra

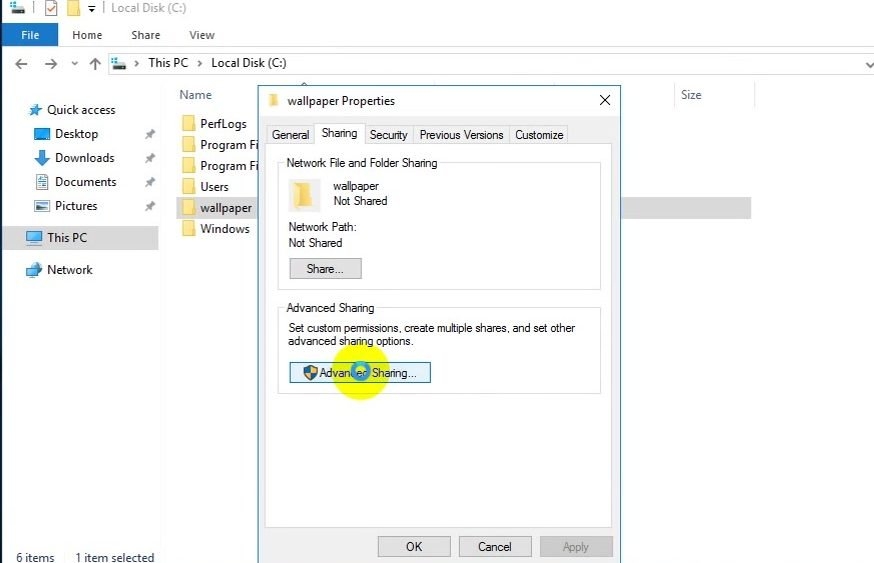

Chọn Tab Sharing / Advanced sharing

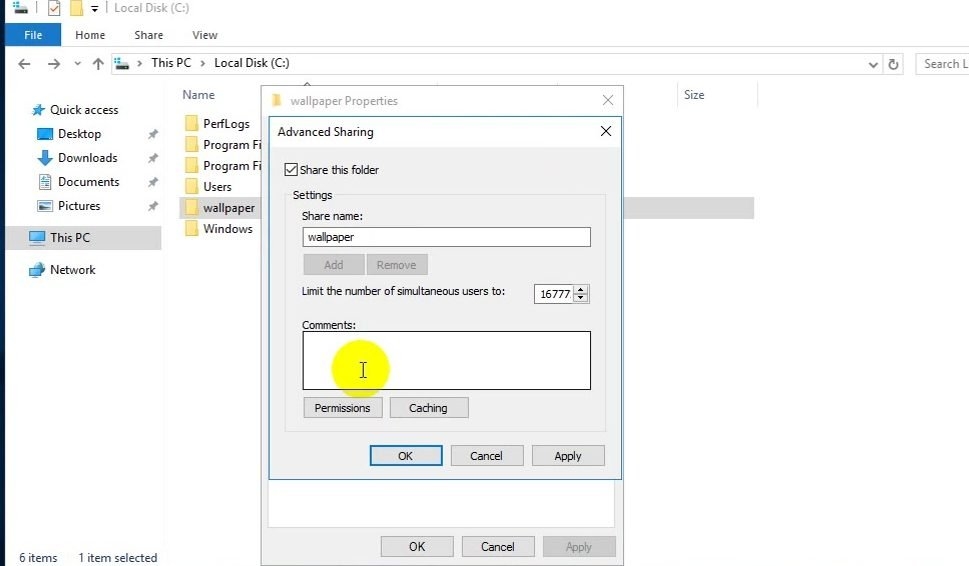

Tích vào Share this folder , chọn Permisión

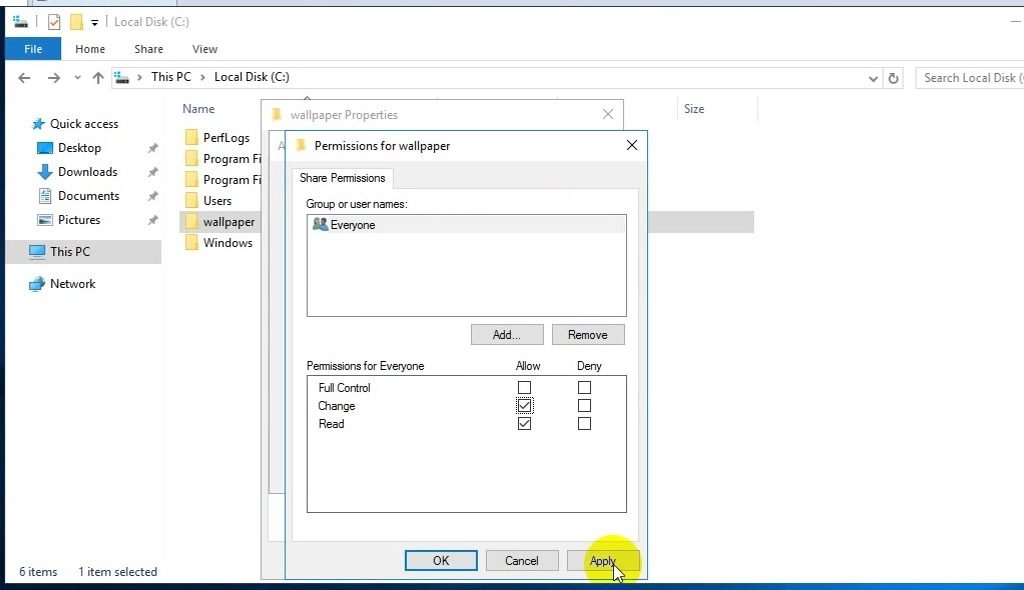

Ở mục Permisions for everyone chọn 2 quyền change và read sau đó apply và close .

Bật lại Server manager chọn Group Policy Management

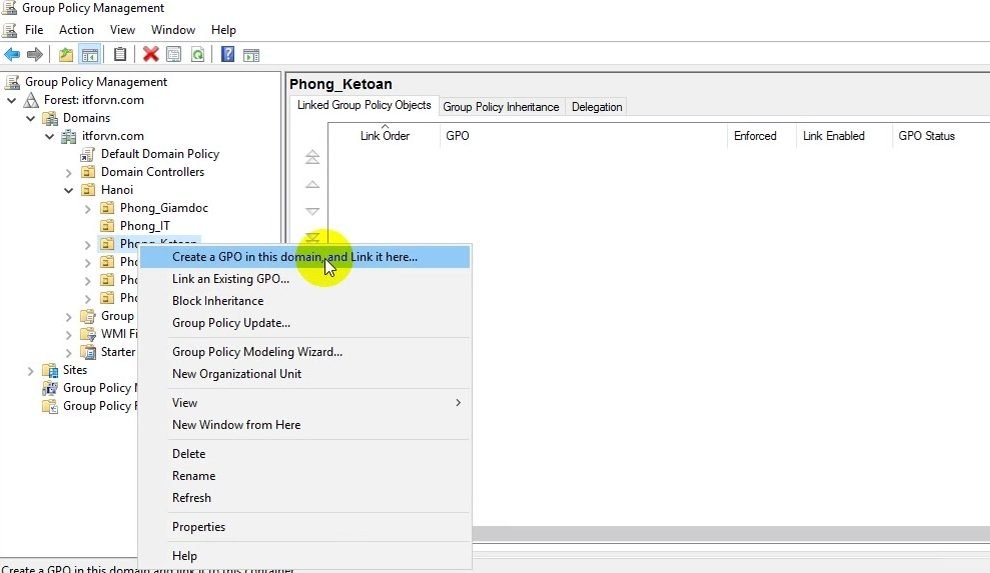

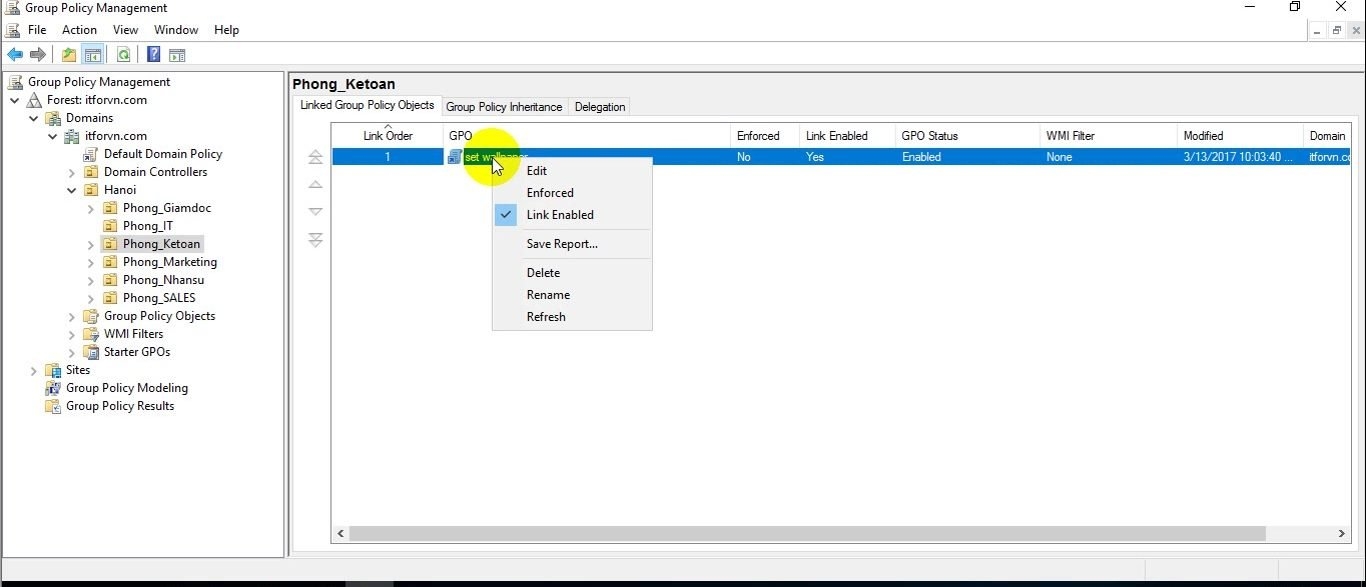

Ở bảng console chọn Domain / itforvn.vcode.ovh / Hanoi / Phong_Ke_toan , click chuột phải chọn Create a GPO in this domain and Link it here để tạo Group Policy cho OU con Phong_ke_toan trong OU Hanoi

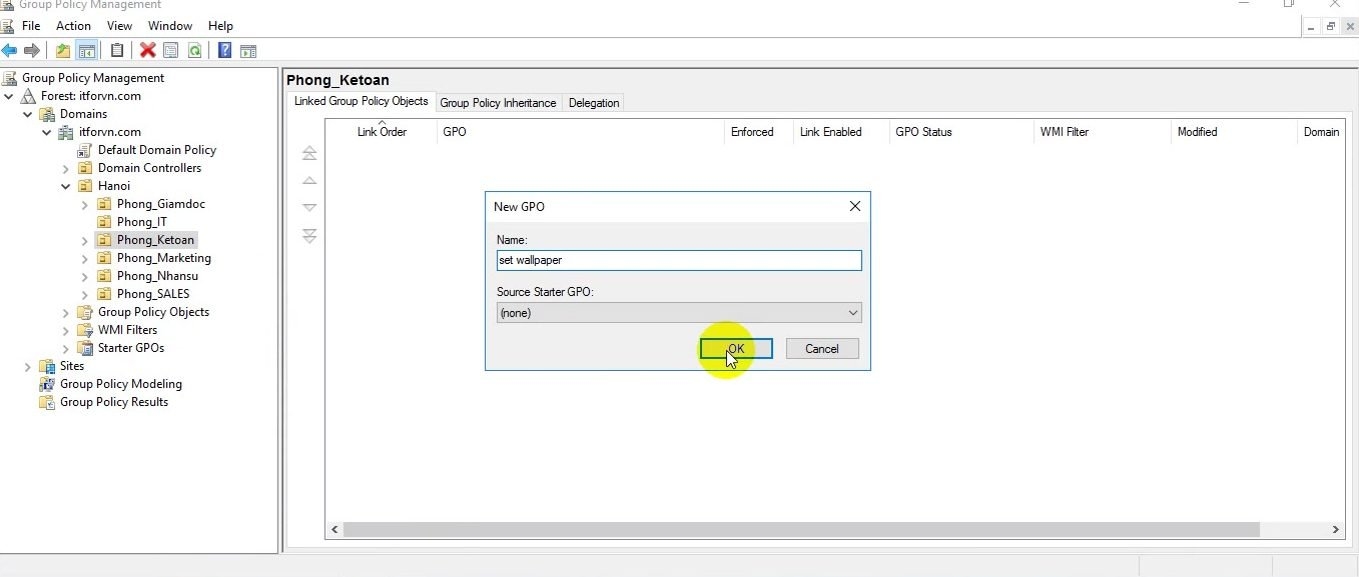

Đặt tên cho GPO này là set wallpaper

Click chuột phải vào link GPO set wallpaper ta vừa mới tạo và chọn Edit

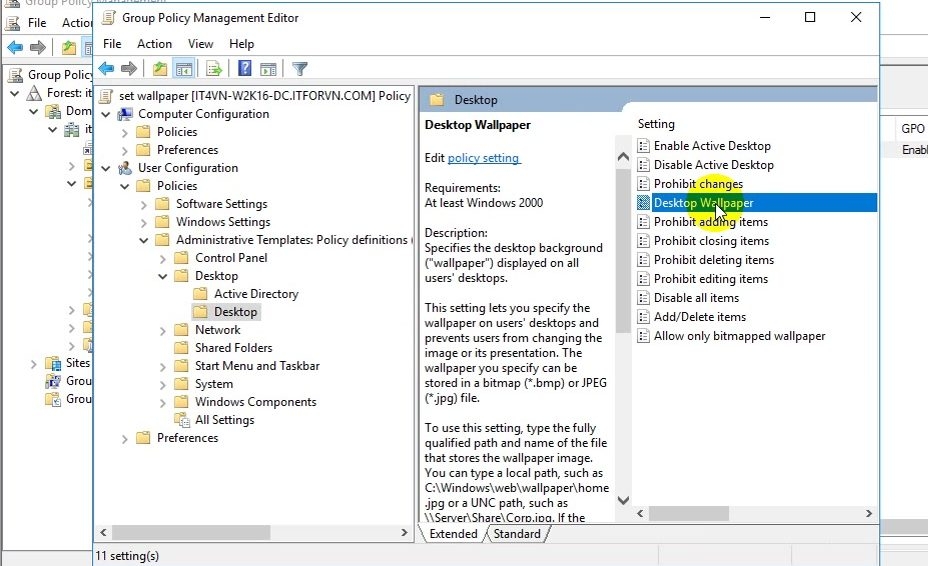

Chọn mục User Configuration vì ta sẽ cấu hình đổi hình nền theo user chứ không chọn theo Computer , để user đó log on bất cứ máy nào cũng được đổi hình nền . Chọn Policies / Administrative Templates : Policy… / Desktop /Desktop

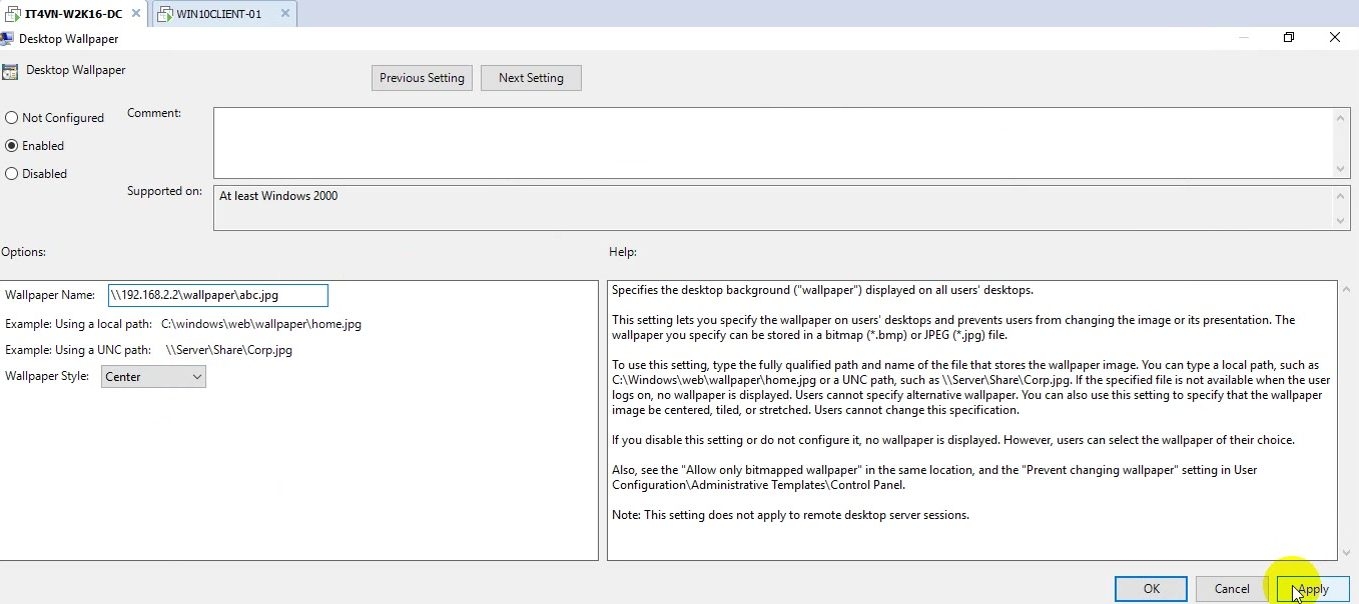

Click đúp vào Desktop wallpaper , chọn enable policy này lên . Ở Option mục Wallpaper name các bạn nhập đường dẫn share file và tên ảnh như sau \\192.168.2.2\wallpaper\abc.jpg . Địa chỉ 192.168.2.2 là của con server DC mà chúng ta đã share file ảnh ra , lúc nãy mình có đổi tên file ảnh là abc.jpg cho dễ nhớ để giờ các bạn nhập vào đây . Sau đó ấn Apply và OK

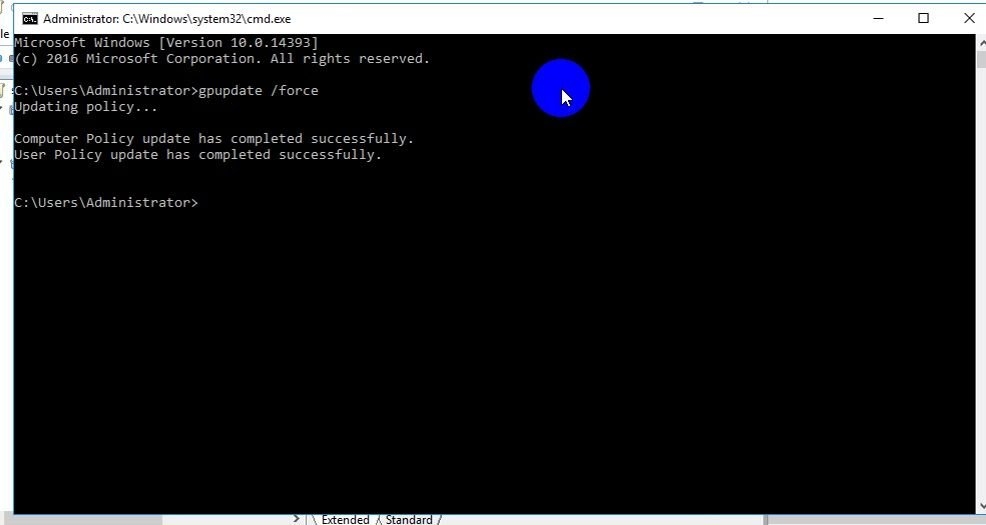

Sau đó các bạn bật CMD lên và gõ gpupdate /force để nó cập nhật chính sách cho các client . Đây là bước bắt buộc sau khi cấu hình Group Policy xong

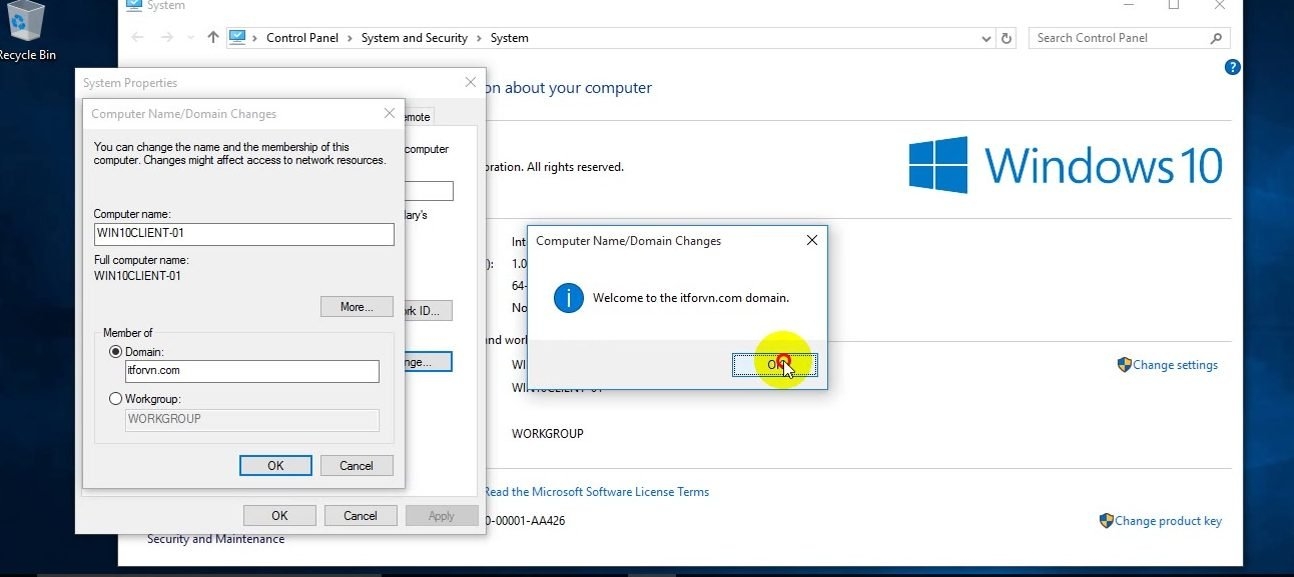

Chuyển sang máy Win 10 Client , join domain cho máy này

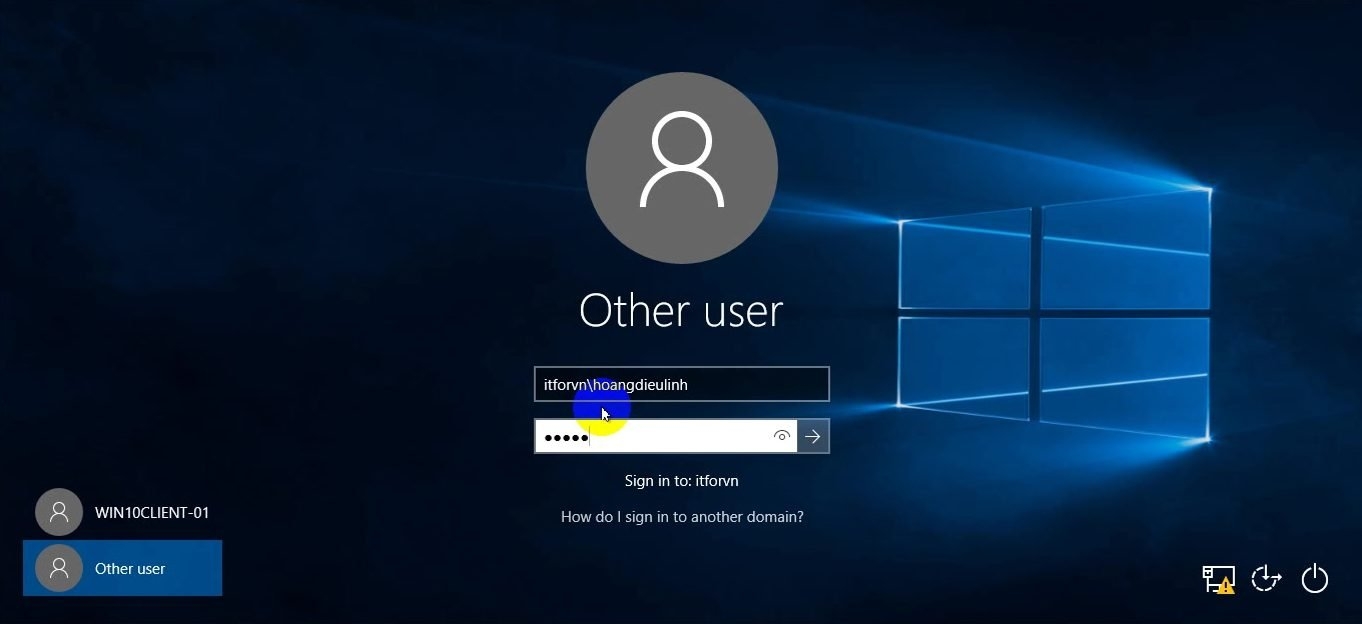

Sau khi máy khởi động lại , logon bằng user trong OU Phong_Ke_toan mà chúng ta đã áp chính sách

Khi Logon user thuộc OU Phong_Ke_toan ta thấy màn hình nền desktop của user này đã đổi sang hình nền mà chúng ta set lúc đầu . Như vậy ta đã cấu hình Group Policy đổi màn hình nền thành công

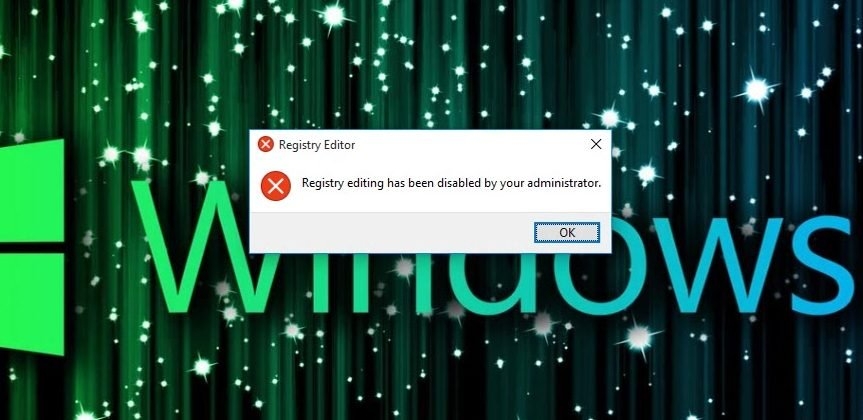

Group Policy thứ 2 mà mình sẽ đề cập đến là chúng ta sẽ khóa Registry không cho người dùng có thể truy cập và can thiệp sửa xóa vào hệ thống gây lỗi Win ,… Registry là một cơ sở dữ liệu dùng để lưu trữ các thông số kỹ thuật của Windows và lưu lại những thông tin về sự thay đổi, lựa chọn cũng như những thiết lập từ người sử dụng Windows. Registry chứa các thông tin về phần cứng, phần mềm, người sử dụng và một điều nữa là Registry luôn được cập nhật khi người dùng có sự thay đổi trong các thành phần của Control Panel, File Associations và một số thay đổi trong menu Options của một số ứng dụng,…

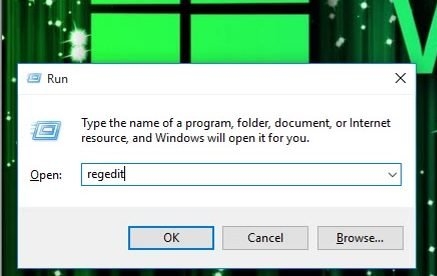

Trên Windows XP/ 7/ 8/ 8.1/ 10, nếu như bạn muốn truy cập vào Registry thì chỉ cần mở hộp thoại Run và nhập vào lệnh regedit và nhấn Enter là xong.

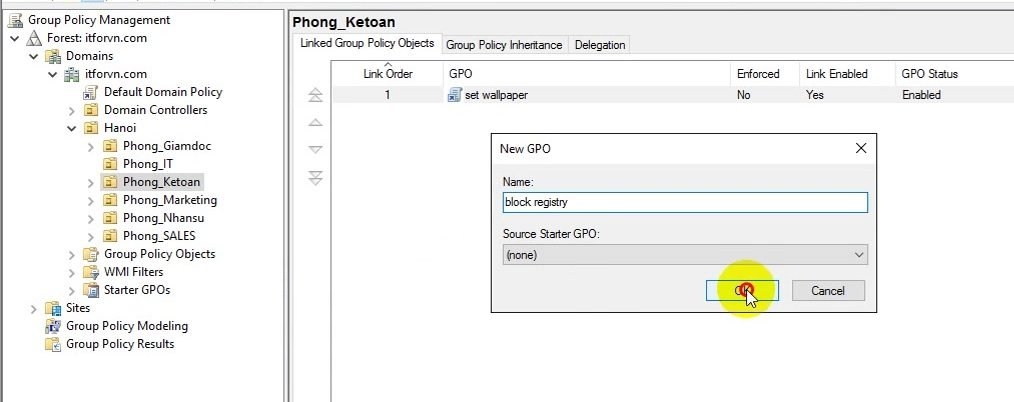

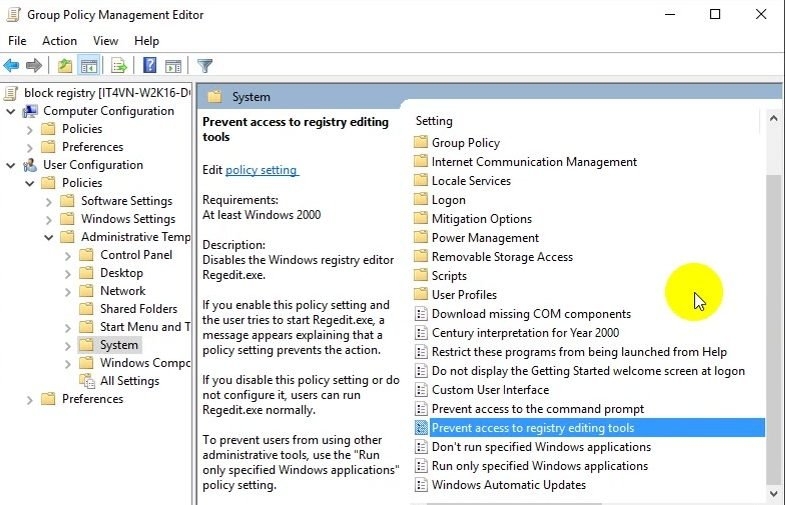

Chuyển sang con IT4VN-W2K16-DC mở Group Policy Management lên chọn OU Phong_Ke_toan , click chuột phải chọn Create a GPO on this domain , and link it here và tạo 1 GPO tên là Block Registry

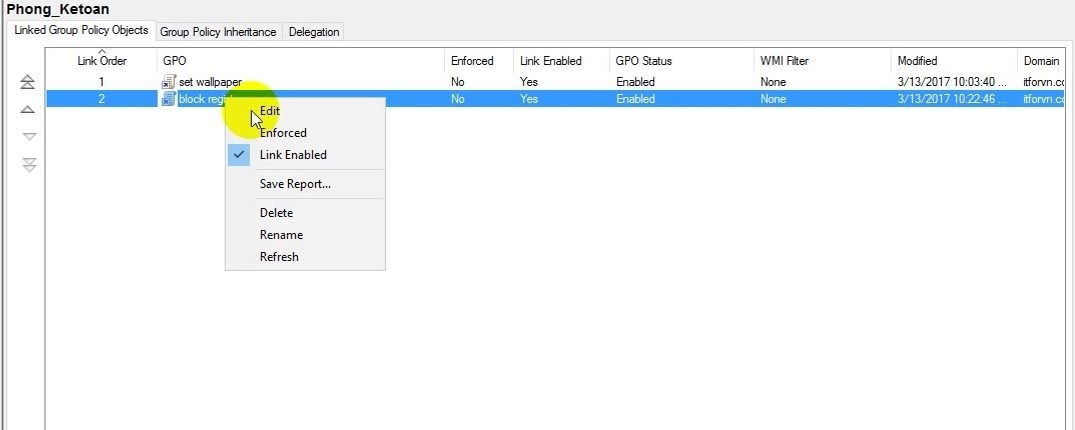

Click vào GPO ta vừa tạo click chuột phải chọn Edit

Chọn User Configuration / Policies / Administrative Template : … / System / Prevent access to registry editing tools

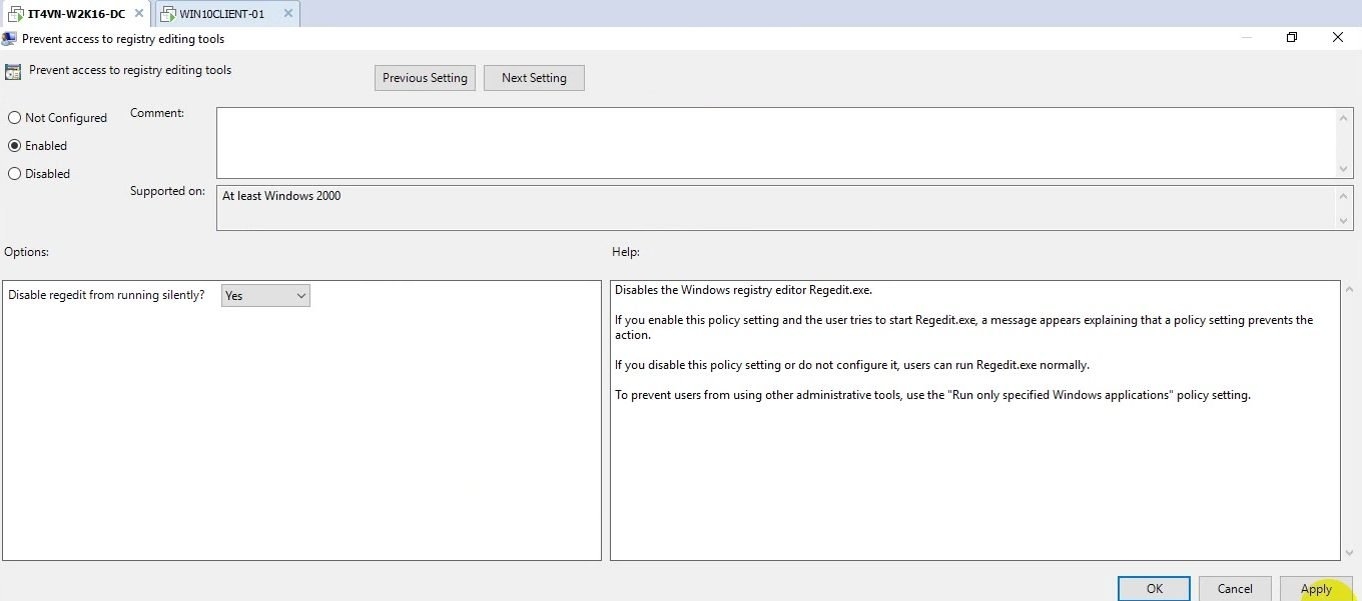

Click đúp vào Prevent access to registry editing tools chọn Enabled và Apply , OK

Mở CMD lên và gõ câu lệnh gpupdate /force để cập nhật chính sách cho Clients

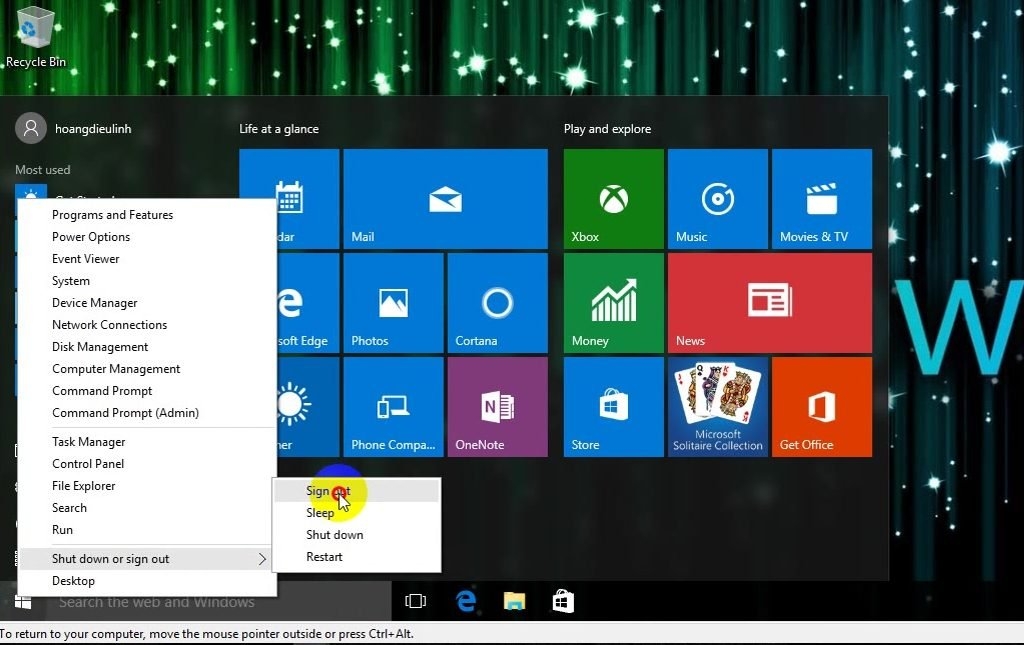

Chuyển sang máy Win 10 Client , sign out user hiện tại và lon in lại

Ấn tổ hợp phím Windows + R gõ regedit để truy cập nhanh vào Registry nhưng ta thấy rằng nó đã bị khóa . Như vậy ta đã cấm người dùng truy cập vào Registry để chỉnh sửa ,… thành công .

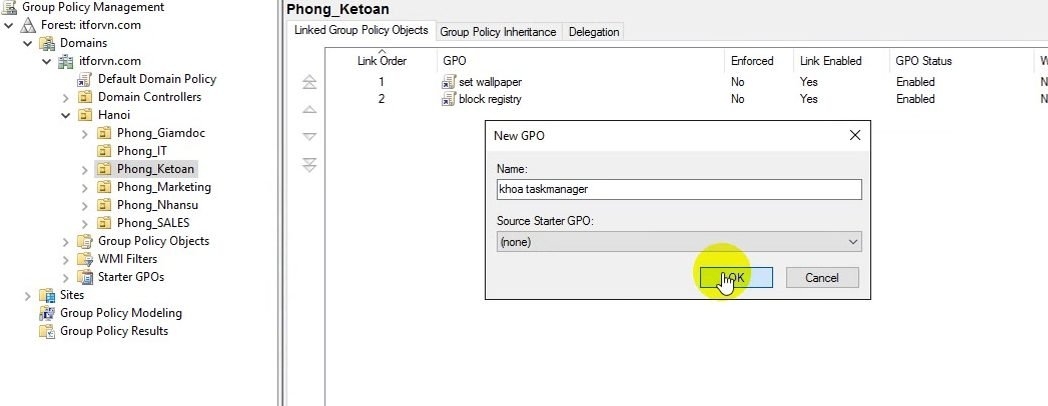

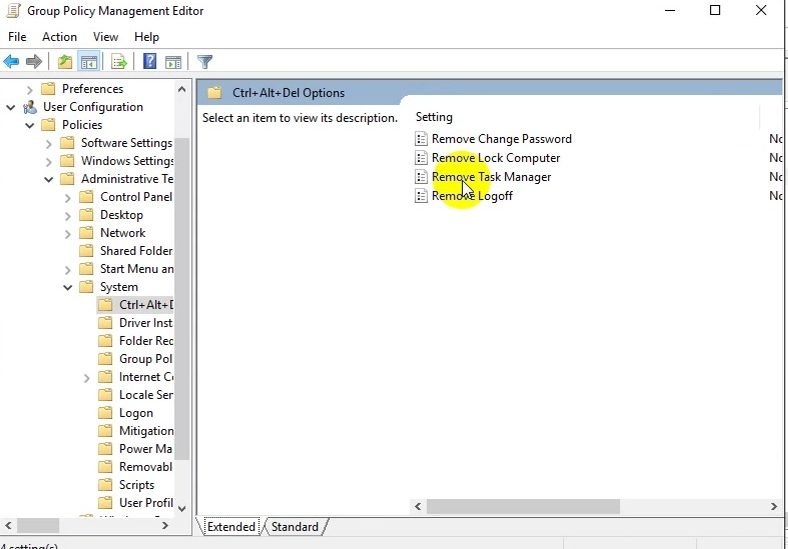

Tiếp theo ta sẽ cấm người dùng mở Task Manager lên , không cho họ tắt ứng dụng qua Task Manager , xem thông số CPU , RAM ,… Tạo 1 Group Policy tên là Khóa Task Manager

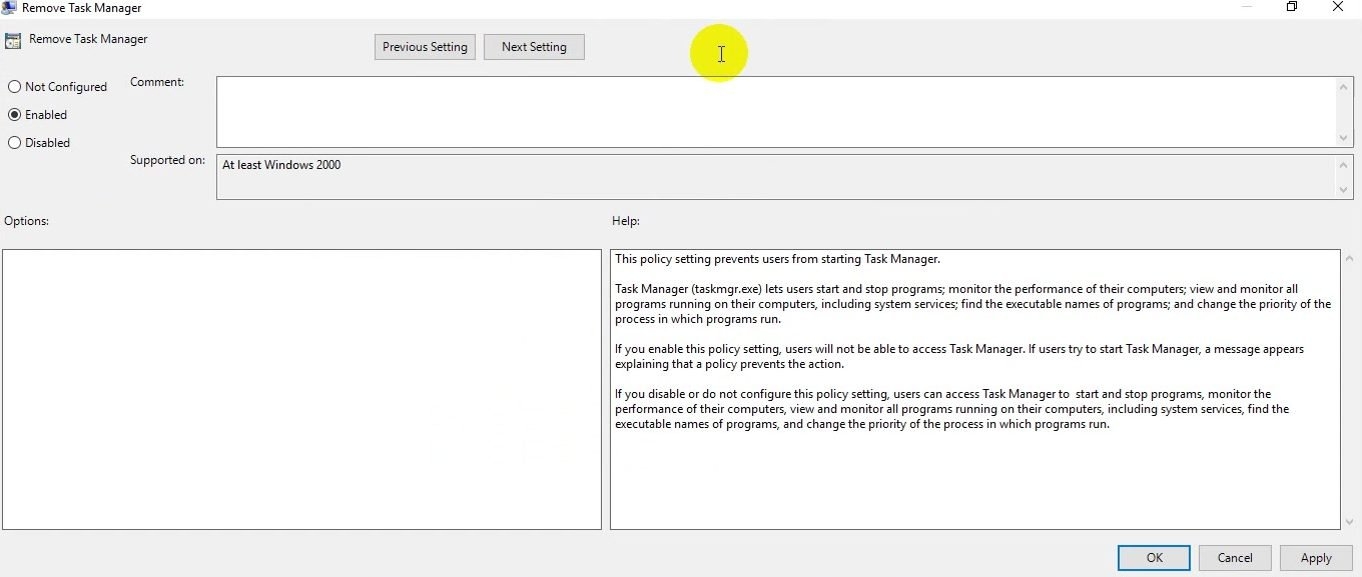

Click chuột phải vào Khoa taskmanager chọn Edit , chọn User Configuration / Policies / Administrative Templates : … / Systems / Ctrl + Alt + Del Options / Remove Task manager , click chuột phải chọn Edit , ấn Enabled và Apply OK

Mở CMD lên và gõ gpupdate /force để cập nhật chính sách

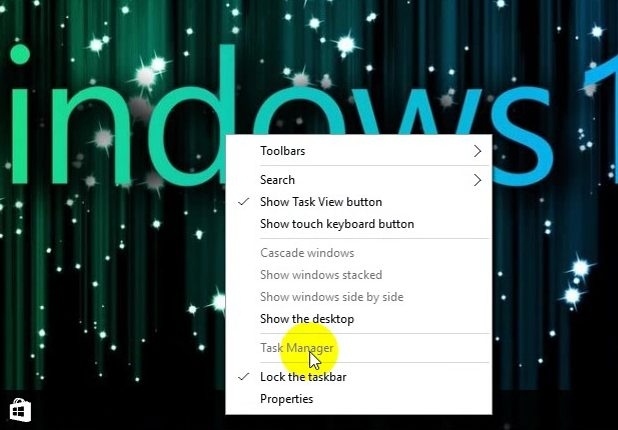

Chuyển sang máy Win 10 Client ta thấy máy đã bị khóa Task Manager

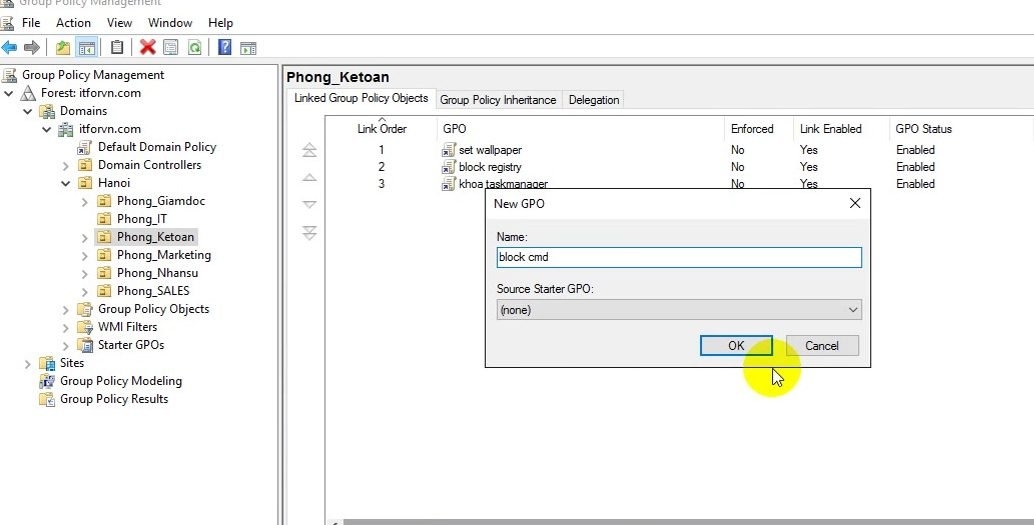

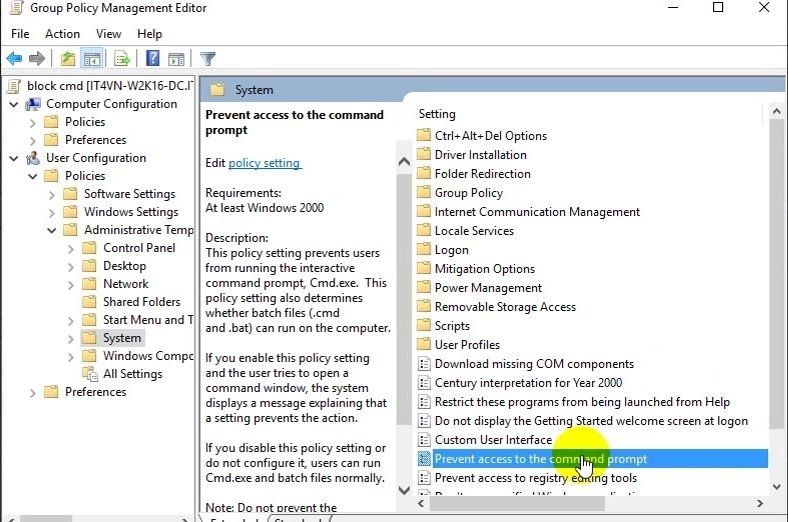

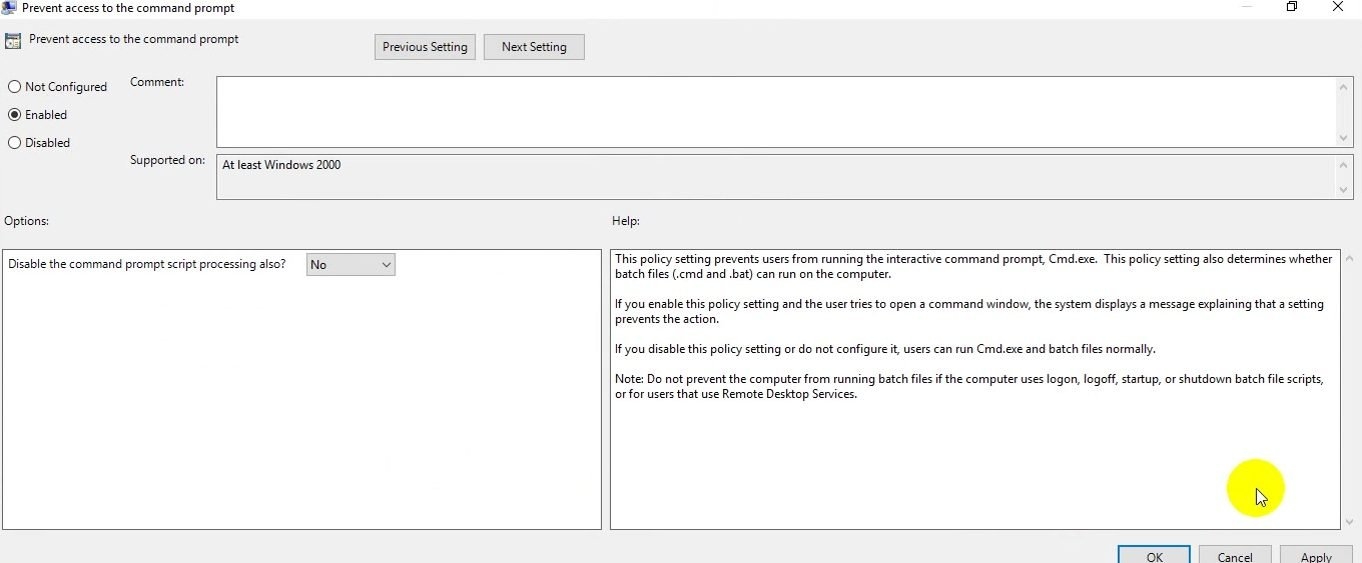

Group policy thứ 3 mà mình đề cập tiếp theo sẽ chặn không cho người dùng được mở command Prompt . Tạo 1 Group Policy cho Phong_ke_toan là block cmd , chọn Edit , chọn User Configuration / Policies / Administrative Templates : … / Systems / Prevent Access to the command prompt

Click chuột phải vào Prevent access to the command prompt chọn Enabled , Apply OK

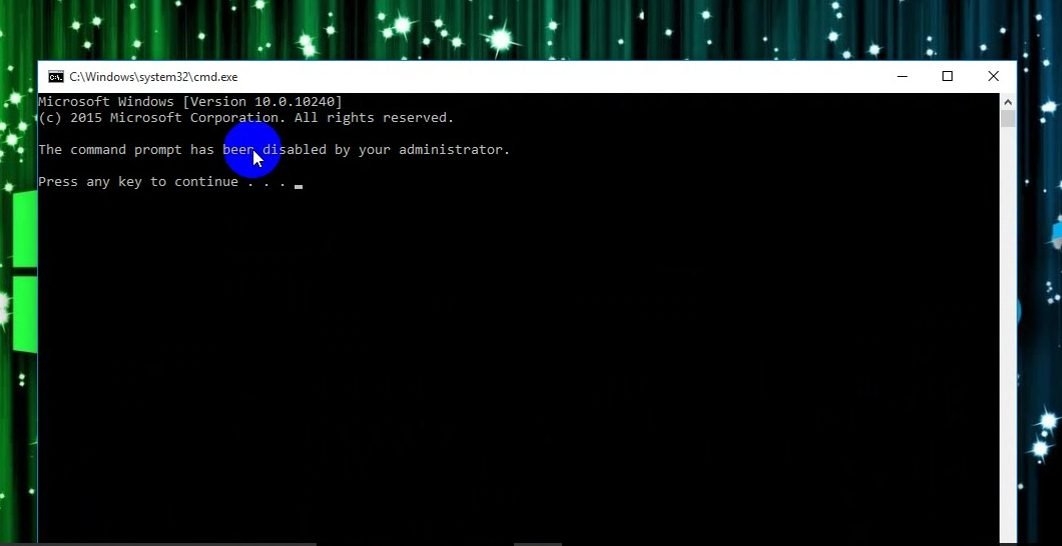

Mở CMD gõ gpupdate /force để cập nhật chính sách . Sau đó chuyển sang Windows 10 Client truy cập vào CMD ta thấy nó đã bị khóa

Để chặn một phần mềm nào đó không cho người dùng cài đặt lên máy ta có thể sử dụng App Locker . Cụ thể ở đây ta sẽ thử chặn Mozilla Firefox . Tạo 1 Group Policy ở OU Phong_ke_toan là chặn firefox . Các bước cấu hình chi tiết các bạn có thể xem Video hướng dẫn Lab chi tiết hơn . Đây mới chỉ là một số Object giúp các bạn biết GPO để làm gì ở mức sơ cấp , vẫn còn hàng ngàn group Policy nữa nhưng khi nào doanh nghiệp chúng ta có nhu cầu cấu hình GPO nào thì chúng ta mới cần tìm thêm và triển khai chứ không thể nào gói gọn hết trong 1 bài viết . Sau này mình sẽ chia sẻ thêm một số GPO hay dùng cho các bạn sau . Cảm ơn các bạn đã theo dõi và hẹn gặp lại các bạn trong các bài lab tiếp theo !

Video hướng dẫn chi tiết bài Lab :

Thanks and best regards,

Tác giả : Trần Tuấn Anh ( Diễn đàn ITFORVN.COM )

+ Skype: tuananhtran396@outlook.com

+ Telegram: @tuananhtran396

+ Facebook : https://www.facebook.com/welano96

+ Microsoft Team: Anh.Tran@itforvn.com

Subcribe ITFORVN Youtube Channel at there

Hi there,

I’m a reader of your blog post and I found it very informative. I’m currently studying for the Microsoft Certified Systems Administrator (MCSA) and Microsoft Certified Server Administrator (MCSE) exams and I found

Hi there,

I’m a reader of your blog post and I found it very informative. I’m currently studying for the Microsoft Certified Systems Administrator (MCSA) and Microsoft Certified Server Administrator (MCSE) exams and I found